Все більше сучасних автомобілів оснащується електронними ключами, за допомогою яких власники авто можуть не тільки відкривати двері машини, але і запускати двигун машини.

Але фахівці з безпеки з Університету Цюріха в Швейцарії мають іншу думку з цього приводу і кажуть, що так звані пасивні системи безпеки PKES (passive keyless entry and start) схильні до атак, в результаті яких потенційний зловмисник може з легкістю викрасти автомобіль.

Системи без ключів, зламані в рамках демонстрації дослідників з Цюріха, створені таким чином, що вони дозволяють водію відкривати / закривати автомобіль і запускати двигун без необхідності вилучення електронного ключа з кишені водія. Вони дозволяють при наближенні водія відкривати двері, а при видаленні - замикати їх.

Для того, щоб завести такий автомобіль водій з ключем повинен бути всередині машини, причому сам ключ не потрібно фізично вставляти в систему запалювання машини.

Подібні ключі можуть взаємодіяти з машиною як на низьких, так і на високих частотах. Функції з відкриття та закриття а також по старту двигуна активуються за рахунок близькості брелока з електронним ключем до машини. Коли ключ знаходиться близько до машини, спеціальна електронна система відмикає двері і розблокує систему подачі електрики в двигун, необхідної для отримання іскри, запалює паливо всередині мотора машини, і відкриває подачу палива.

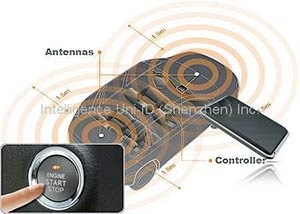

Говорячи більш детально про пропонованому способі, дослідники розповідають, що вони розмістили першу з антен на зовнішній поверхні машини, близько до дверного замка, щоб та перехоплювала сигнали від автомобіля і передавала їх другий антени, розташованої на відстані. Сигнали, одержувані другою антеною, уловлювалися ключем і той давав відповідний сигнал, який йшов від другої антени до першої. Таким чином, технічно, вони як би розширили діапазон дії сигналів машини. В результаті цього машина відкривала зачинені двері.

Після того, як двері були відкриті, дослідники переміщали першу антену в салон автомобіля і натискали педаль гальма, або кнопку запуску машини, що викликало відправку сигналу «запуск двигуна» на ключ. Далі в кожному випадку ключ відповідав командою затвердження.

Розробники говорять про проведення двох видів тестів. У першому вони об'єднували антени за допомогою стандартного коаксіальногокабелю, а в другому, антени об'єднувалися за допомогою бездротового зв'язку.

За їх словами, тести показує більше, ніж просто теоретичну загрозу. Потенційні зловмисники можуть, при наявності певної технічної вправності, викрадати набори електронних ключів від різних автовиробників і викрадати машини з електронними ключами за рахунок симуляції роботи електронного ключа.

У представленому сценарії атакуючий може інсталювати свій ретранслятор, наприклад, в тісному місці точки проходження людей (коридор, платіжна машина, ліфт, ескалатор). Як тільки користувач залишить свою машину на стоянці, PKES заблокує його машину. Користувач буде залишати паркінг впевненим, що його машина закрита (часто це сигналізується гудком або миготінням). Як тільки користувач покине машину і сховається з поля видимості, атакуючий зможе розмістити другу антену на дверній ручці.

Сигнал буде перевідправлений з точки проходження на машину. Коли власник ключа пройде вздовж іншої антени, сигнал з ключа в його кишені буде схопить і відправить команду на відкриття машини іншою антеною. Цей сигнал може бути ретранслювати за сотні метрів між сканирующими ключ / автомобіль антенами по UHF (або по кабелю). Двері відкриються, атакуючий виявиться всередині машини, справжній ключ теж буде знаходиться в логічному стані як якби він був усередині і пошле наступну команду - на запуск двигуна. Коли викрадач поїде, зв'язок з ретраслятором загубиться, але машина не буде автоматично зупинятися по нормам безпеки. Деякі машини видають сигнал втрати ключа, інші ніяк не реагують, але жодна з перевірених дослідниками не зупинилася.

При відсутності логів в системі автомобіля (як в більшості випадків) ніякого фізичного втручання в його роботу не буде і його власнику буде складно довести його викрадення, спираючись тільки на вразливість PKES. Крім того, дана атака може служити перевалочним пунктом для прихованого доступу зловмисника до порту ODB-II і використовуватися для установки руткітів в програмне забезпечення комп'ютерів сучасних автомобілів, наприклад для затирання логів атаки.