Сніффінг мережі на комутаторах. Практика

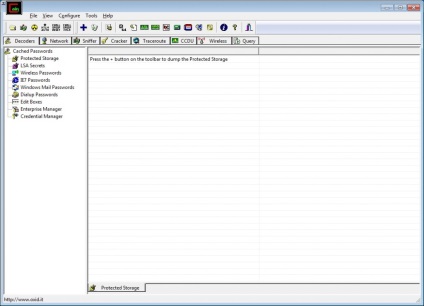

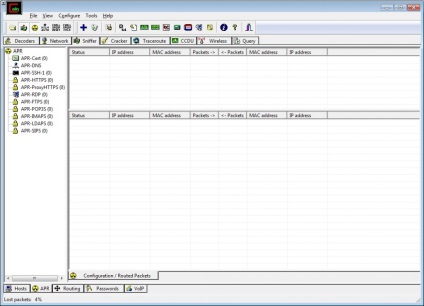

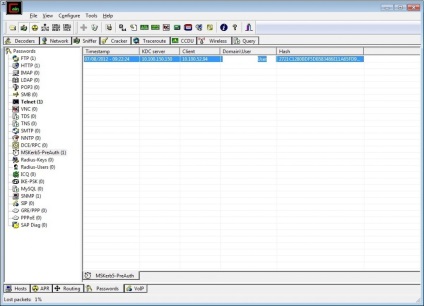

У статті ми розглянемо які існують уразливості в локальних мережах. Як закрити ці уразливості ми розглядати не будемо, так як це вже інша тема. Але ми обов'язково торкнемося її в іншій статті. А поки подивимося як провести аудит мережі і виявити «дірки». Для цього будемо використовувати безкоштовне програмне обезпеченіе CainAbel. Завантажити його можна на сайті www.oxid.it. Після установки вас попросить завантажити і встановити спеціальний мережевий драйвер для прослушки мережевих карт. Після закінчення заходів можна запускати утиліту CainAbel. Виглядає вона так:

Як бачите, програма має багато цікавих кнопочок на дуже дружному інтерфейсі. Якщо коротко, то вона вміє сканувати і прослуховувати мережу, перехоплювати відкриття дані (які передаються по відкритих протоколах) і ламати хеши як словниковим так і брут-методом. Крім того, є ряд діагностичних утиліт і утиліт для крекінга паролів до баз даних і т.д. Ми зупинимося на дуже хороших можливості утиліти - показувати які є відкриті протоколи в мережі і як Сніф трафік, що передається по цих протоколах.

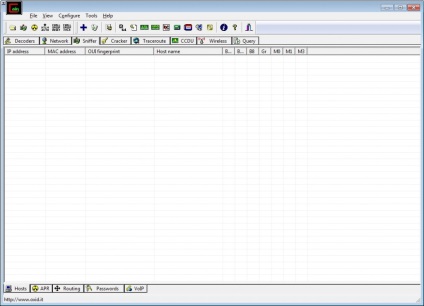

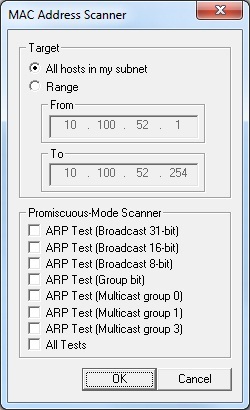

Натискаємо «+» і додаємо діапазон нашої підмережі.

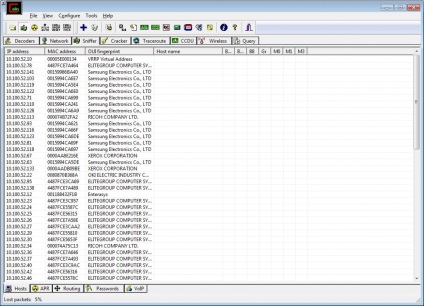

У нас він буде: 10.100.52.1 - 10.100.52.254, так як підмережа має маску 255.255.255.0. Після сканування отримаємо список хостів цієї підмережі.

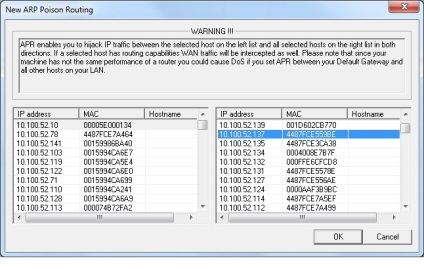

Переходимо на вкладку ARP нижній панелі.

Знову натискаємо «+» і перед нами з'явиться табличка:

У першій колонці обираємо шлюз нашої підмережі. В про другий з'являться всі хости, які йдуть через цей шлюз в інші підмережі. Виберемо для прикладу хост 10.100.52.137 та будемо його слухати коли він звертається до інших ресурсів мережі. Підтверджуємо наш вибір і маємо.

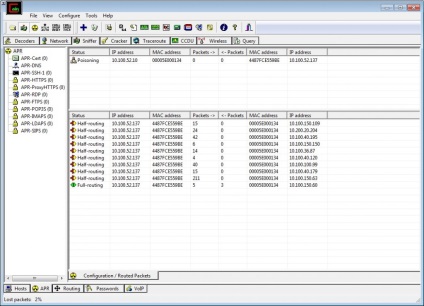

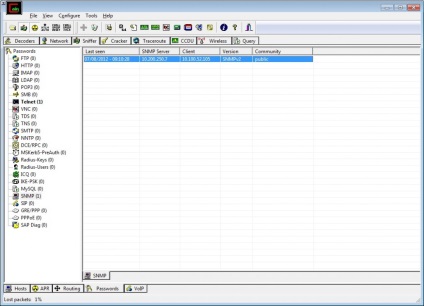

Бачимо, що наш хост звертається до ресурсів з інших підмереж. Тепер переходимо на вкладку Passwords в тій же нижньому панелі.

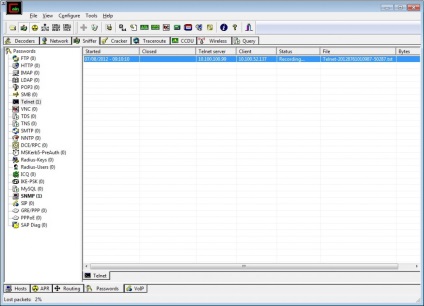

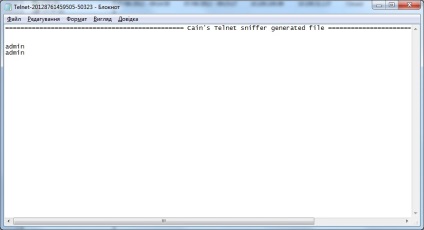

При деякій активності даного хоста все перехоплені дані типу «логін / пароль» перехвачіваются і відображаються в лівій панелі утиліти. Давайте станемо на сходинку «Telnet» і побачимо один перехоплений результат. В даному випадку логін і пароль зберігаються в файлі, який можна відкрити правою кнопкою мишки. При підключенні до хосту 10.100.100.99 через telnet були отримані наступні дані:

Як бачимо, хост 10.100.52.137 з'єднувався з 10.100.100.99 через telnet і вводив логін: admin, пароль: admin. Так як telnet - відкритий протокол, то всі дані, в тому числі і логін / пароль передаються по ньому у відкритому вигляді, що дає можливість бачити ось такі результати роботи прослушки мережі.

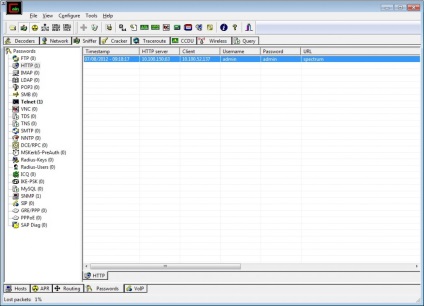

При спробі під'єднатися до сервера 10.100.150.63 по http дані також перехопити.

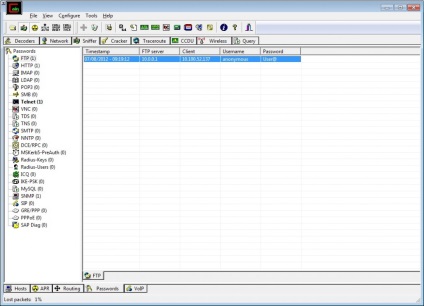

Тепер спробуємо перехопити ftp запит. Після імітації запиту на ftp-сервер 10.0.0.1 бачимо.

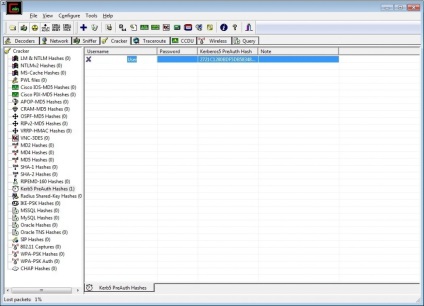

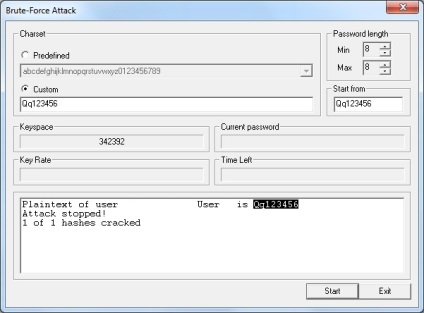

Бачимо, що логін user, а пароль зашифрований в hash, який можна поламати. Правою кнопкою миші передаємо цю інформацію в Cracker.

Запускаємо Cracker вибравши при цьому відповідні параметри і в путь ... Він може бути довгим не завжди результативним, але факт можливого злому залишається. На малюнку видно, що пароль був зламаний.

Отже, сьогодні ми спробували одну з багатьох утілін, яка НЕ ПОВИННА використовуватися для злому мереж, а тільки для діагностики та аудиту останніх. Висновок напрошується один - по мінімуму використовувати відкриті протоколи передачі даних. Використовувати протоколи шифрування ssl і tls, протоколи передачі даних https і ssh. Повиключали telnet і інші відкриті протоколи.

І останнє. Якщо у вашій мережі щось працює не так і це не з вашої вини, то шукайте шпигуна всередині. Як показує практика, зломи починаються зсередини, а потім переростають і в більш відкриті форми. Так що, в будь-якому випадку, відповідальність за безпеку в мережі ляже на вас, як адміністратора корпоративної мережі.