Фірмам, яким потрібна термінова перереєстрація ТОВ. рекомендую звертатися в юридична фірму "СТАТУС". Фірма допоможе підготувати повний комплект документів для перереєстрації, проконсультує з усіх виникаючих питань.

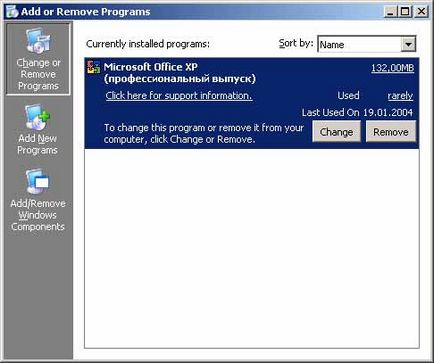

Приклад 1. Видалення недійсних записів зі списку встановлених програм

Мал. 24.12.Окно Add or Remove Programs

Примітка

Діючи відповідно до цієї рекомендацією, ви видалите з реєстру тільки посилання на неіснуюче додаток, що відображається майстром установки і видалення програм. Незважаючи на це, існує ймовірність того, що деякі з файлів некоректно віддаленого програми все ж залишаться в системі. Щоб повністю видалити такий додаток, вам необхідно видалити з системи всі його файли і всі параметри реєстру, що відносяться до цієї програми.

Приклад 2. Примусовий показ "Синього екрану смерті"

*** STOP: 0x000000E2 (0 × 00000000,0 × 00000000,0 × 00000000,0 × 00000000) The end-user manually generated the crashdump. За замовчуванням ця функція блокована. Для її активізації слід відкрити реєстр, знайти ключ HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentcontrolSet \ Services \ i8042prt \ Parameters, додати До його складу параметр CrashOnCtrlScroll (тип даних REG_DWORD) і встановити його рівним 1.

Після перезавантаження ви зможете вручну створити аварійний дамп і подивитися на "синій екран". Для цього натисніть праву клавішу

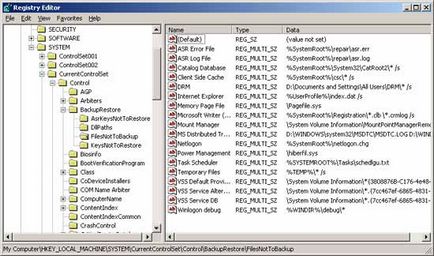

Приклад 3. Конфігурація програми Backup шляхом редагування реєстру

Мал. 24.13. Вкладка Exclude Files вікна Options вбудованої програми Backup

Мал. 24.14. Вміст ключа HKLM \ SYSTEM \ CurrentControlSet \ Control \ BackupRestore \ FilesNotToBackup

Таким чином, якщо вам потрібно відредагувати цей список файлів таким чином, щоб зміни діяли в масштабах всієї системи, вам не уникнути ручного редагування реєстру.

Параметри, які за замовчуванням знаходяться в складі ключа FilesNotToBackup (всі вони мають тип даних REG_MULTI_SZ), перераховані в табл. 24.9.

Таблиця 24.9. Список параметрів реєстру ключа FilesNotToBackup

Active Directory Restore

CurrentControlSet \ Services \ NTDS \ Restore In Progress \ CurrentControlSet \ Services \ NTDS \ Parameters \ New Database QUID

LDM Boot Information

LDM Boot Information (dmboot)

Мої nted Devices \

CurrentControlSet \ Services \ NtFrs \ Parameters \ Backup / Re store \ Process at Startup \

Pending Rename Operations

Removable Storage Manager

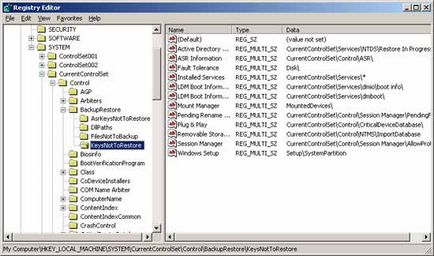

Мал. 24.15. Вміст ключа реєстру HKLM \ SYSTEM \ CurrentControlSet \ Control \ BackupRestore \ KeysNotToRestore

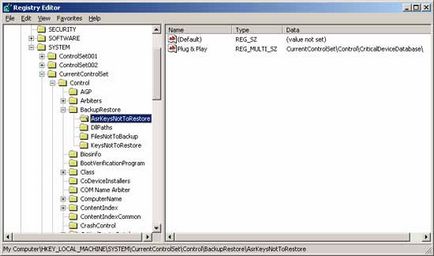

Мал. 24.16. Ключ реєстру HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ BackupRestore \ AsrKeysNotToRestore

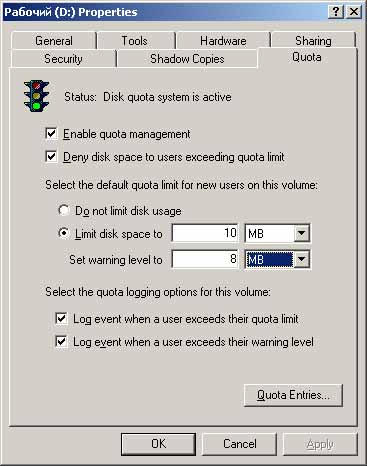

Приклад 4. Конфігурація реєстрації подій, пов'язаних з квотуванням диска

Мал. 24.17. Вкладка Quota вікна властивостей розділу NTFS

Приклад 5. Зниження ймовірності інсталяції "троянських коней"

Більшість вірусів, «черв'яків» і «троянських коней" реєструють свою інформацію в системному реєстрі з тим, щоб автоматично стартувати при завантаженні операційної системи. Список улюблених ключів, які найчастіше використовуються в цих цілях, наведено нижче:

- HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

- HKEY__LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunServices

- HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce

- HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunServicesOnce

- HKEYJJSERS \ DEFAULT \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

- HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

- HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunServices

- HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce

- HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunServicesOnce

- HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnceEx

Тому, якщо ви підозрюєте такого роду атаку на свій комп'ютер, ці ключі реєстру необхідно перевірити в першу чергу. Більш того, список таких ключів реєстру постійно поповнюється. За останній час, крім традиційного списку ключів, наведеного вище, в нього були включені і такі ключі реєстру:

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ App Paths

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Controls Folder

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ DeleteFiles

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Explorer

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Extensions

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ ExtShellViews

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Internet Settings

- НКM \ Software \ Microsoft \ Windows \ CurrentVersion \ ModuleUsage

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ RenameFiles

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Setup

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ SharedDLLs

- HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Shell Extensions

- HKLM \ Software \ Microsoft \ Window-s \ CurrentVersion \ Uninstall

- HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Compatibility

- HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Drivers

- HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion \ drivers.desc

- HKLMXSoftware \ Microsoft \ Windows NT \ CurrentVersion \ Drivers32 \ 0

- HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Embedding

- HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion \ MCI

- HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion \ MCI Extensions

- HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Ports

- HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion \ ProfileList

- HKLM \ Software \ Microsoft \ Windows NT \ CurrentVersion \ WOW

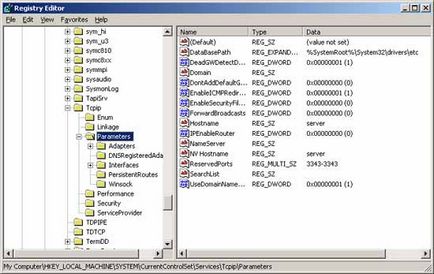

Приклад 6. Редагування реєстру з метою захисту DNS-серверів від DoS-атак

Атаки типу "відмова в обслуговуванні" (Denial of Service, DoS-attacks) і особливо розподілені атаки (Distributed Denial of Service, DDoS) за останні кілька років почали являти собою одну з найбільш серйозних загроз безпеці мереж будь-якого масштабу. При цьому кількість таких атак з кожним роком зростає, і тепер уже практично ніхто не може вважати себе повністю від них застрахованим. Подібно до рекомендацій, розглянутим в попередньому розділі, поради, наведені тут, не дадуть повної гарантії захисту від атак сервера DNS. Однак вони послужать хорошим доповненням до прийнятих вами заходів захисту.

- EnableDeadcwDetect (тип даних REG_DWORD). Значення за замовчуванням дозволяє TCP / IP перемикатися на додатковий шлюз в тому випадку, коли велика кількість з'єднань починає відчувати проблеми. Така поведінка небажано в разі DoS-атак, оскільки в цьому випадку трафік може бути перенаправлений на шлюз, який не є об'єктом постійного моніторингу. Тому встановіть для цього параметра значення 0.

Мал. 24.18. Ключ реєстру HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters

- EnablePMTUDiscovery (тип даних REG_DWORD). Значення, за замовчуванням встановлюється для даного параметра, дозволяє TCP / IP визначати максимальний розмір переданого фрагмента (maximum transmission unit, MTU), який може бути переданий системі. В принципі, це небезпечно, оскільки дає можливість обійти систему захисту або вивести її з ладу шляхом передачі фрагментированного трафіку (наприклад, багато систем виявлення атак не вміють правильно відновлювати фрагментовані IP-пакети). Якщо для цього параметра встановити значення 0, то MTU завжди буде встановлено на значення 576 байт.

- KeepAlive (тип даних REG_DWORD). Цей параметр вказує, наскільки часто буде здійснюватися перевірка і верифікація активності відкритих з'єднань. Для цього параметра рекомендується встановити значення 300 000.

- synAttackProtect (тип даних REG_DWORD). Створення цього параметра дозволяє захиститися від атак SYN Flood, що перешкоджають нормальному процесу встановлення з'єднання між клієнтом і сервером. При нормальних умовах, цей процес протікає в три етапи.

- Клієнт відправляє серверу запит на встановлення з'єднання (SYN).

- Сервер відповідає відправкою підтвердження (SYN-ACK).

- Клієнт підтверджує прийом, відправляючи повідомлення АСК.

Приклад 7. Конфігурація Windows для очищення файлу підкачки при зупинці системи

Деякі програми можуть тимчасово зберігати паролі та іншу конфіденційну інформацію в пам'яті в незашифрованому вигляді. Оскільки Windows періодично скидає цю інформацію на диск, вона може бути присутнім у файлі підкачки (Pagefile.sys), що представляє собою потенційну загрозу безпеці системи. Таким чином, користувачі, стурбовані безпекою системи, напевно захочуть конфігурувати її таким чином, щоб при зупинці відбувалася очистка файлу підкачки.

Примітка

Щоб внесена зміна увійшло в силу, перезавантажте комп'ютер.

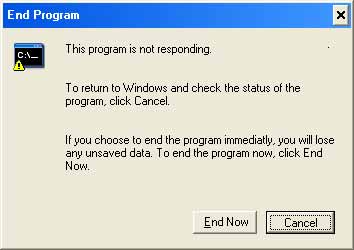

Приклад 8. Усунення неполадок при зупинці системи

У ряді випадків під час зупинки системи ви можете зіткнутися з ситуацією, коли один з додатків перестає реагувати на системні повідомлення (рис. 24.19). Що ще гірше, якщо така ситуація виникає постійно, вона буде перешкоджати нормальному і коректному останову системи. Причина проблеми полягає в тому, що при зупинці Windows кожному з працюючих процесів відводиться певний інтервал часу, протягом якого він повинен коректно завершити свою роботу. Якщо процес цього зробити не встигає, на екрані з'являється наведене на ілюстрації діалогове вікно.

Мал. 24.19. Процес, що не вкладається у відведений часовий інтервал, перешкоджає коректному останову Windows

Щоб усунути цю проблему, слід модифікувати значення параметра WaitToKillAppTimeout під таким ключем реєстру: HKEY_CURRENT_USER \ Control Panel \ Desktop

Значення вказується в мілісекундах. Збільште цей інтервал (в розумних межах), щоб перезапустити систему, щоб внесена зміна увійшло в силу.

Примітка

Як правило, цей інтервал не рекомендується збільшувати занадто сильно, оскільки в разі збою в подачі живлення UPS може виявитися не в змозі подавати резервне живлення досить довго для того, щоб забезпечити коректний останов ОС.

Це буде цікаво дівчатам-адмінам, які існують, мені це точно відомо :) Пікап для дівчат-центр тренінгу зі зваблення, відвідування обов'язково!