На мій погляд, одна з кращих програм для розрахунку хешів - саме hashcat. Багато хто може назвати цю тему хакерської, я ж вважаю, що це інструмент криптоанализа і системному адміністратору знати такі речі просто необхідно. Та й крім того, кожен з нас знає, як часто користувачі звертаються з різними проханнями, вирішення яких лежить трохи мовби "по ту сторону".

Ну не будемо влазити в полеміку про етичність даного заходу, приступимо до вивчення даного інструменту. Розглянемо уважніше hashcat (а точніше його розширення oclhashcat), що дозволяє задіяти обчислювальні ресурси графічного адаптера.

Ну і для прикладу у нас з вами буде хеш пароля, збережений в базі даних WordPress (зараз нехай все адміністратори сайтів поднапрягутся і поміняють паролі на більш складні).

Повний список ключів програми доступний в командному рядку по ключу -help.

Отже, формулюємо завдання. Є хеш пароля, здертого з бази даних WordPress (як отримувати такі хеші я писав тут). Тут ще пташка на хвості принесла, що адмін використовуватиме цифрове пароль з 8-ми знаків. Всього-то 100,000,000 комбінацій. Звичайні процовие перебиральників дають мені хешрейт близько 4 тисяч в секунду. Отримуємо 7 годин перебору. Терпимо, якщо допустити, що пташка не обдурила.

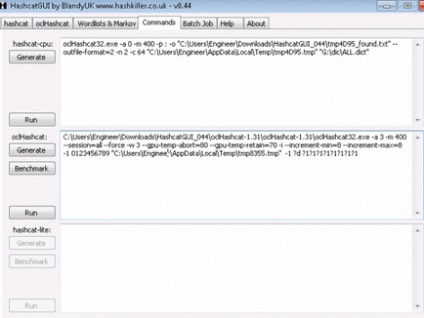

Зокрема (gui ми використовуємо тільки для того, щоб організувати опції, насправді все набагато простіше формувати відразу в cli.

Поясню деякі опції, з якими завантажується oclHashcat:

-a 3 - режим атаки брут-форс (перебір);

-m 400 - тип хешу - md5 wordpress;

-i - increment-min = 8 -increment-max = 8 - довжина пароля;

-1 01234567890 - використовувані в паролі символи (-1 - перший набір);

tmp8355.tmp - тимчасовий файл, який містить наш хеш;

-1? D? 1? 1? 1? 1? 1? 1? 1? 1 - маска пароля. Десяткові цифри з першого набору, 8 штук;

-w 3 -gpu-temp-abort = 80 -gpu-temp-retain = 70 - режим роботи з високою доступністю для користувача оточення (Не тупить все), температура зупинки перебору і температура наздоганяння.

-session = all - визначає ім'я сесії (для можливого продовження перебору);

-force - ігноруємо попередження;

Отже, виконуємо команду:

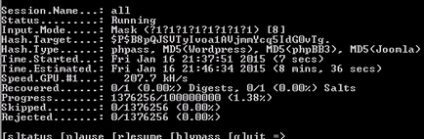

Що ми бачимо. В общем-то статусне вікно, в якому показана вся цікавить нас. Важливе, на що тут можна звернути увагу - Speed.GPU. # 1 - 207,7 kH / s - швидкість підбору, 207700 варіантів в секунду. Сто мільйонів варіантів ділимо на це число, вийде трохи більше восьми хвилин. Набагато більш приємний рейт.

Почекаємо деякий час.

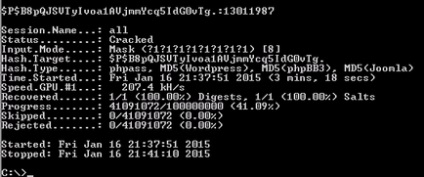

Через 3 хвилини 18 секунд пароль здався. Статус Cracked. oclHashcat вирішила завдання і видала результат: 13011987 - схоже на дату народження. Який необережний адмін.

Для порівняння, якщо б він використав не цифри, а тільки маленькі латинські літери, кількість всіляких варіантів при тому ж розкладі склало б: 208827064576 штук. А це при найгіршому варіанті майже два тижні перебору. А якщо взяти більше і малі літери, цифри і спец.символов? А ще й довжину близько 9-10 символів? 6634204312890625 варіантів (і то не всі спецсимволи). А тепер для прикладу уявімо, що зловмисник володіє графічною станцією з вісьмома AMD R9 290X топовими графічними картами з розгоном, які забезпечать йому 15,5 років захоплюючого перебору нашого пароля. *