Загальна інформація про oclHashcat (Hashcat)

варіанти Hashcat

Hashcat поставляється в двох варіантах:

- Hashcat - Інструмент по відновленню паролів використовує центральний процесор

- oclHashcat - Інструмент використовує графічний процесор

Багато алгоритми, які підтримуються Hashcat, можуть бути зламані в більш короткий час, при використанні добре документованих можливостей GPU. Для цього і призначена програма oclHashcat, при її використанні досягається значний приріст в таких алгоритмах як MD5, SHA1 і інших. Проте, не всі алгоритми можуть бути прискорені використанням GPU. Bcrypt - хороший цьому приклад. Через таких факторів як розгалуження залежностей даних, сериализация і пам'ять (згадані тільки деякі), oclHashcat не є всеосяжною заміною для Hashcat.

oclHashcat і Hashcat доступні для Linux, OSX і Windows. Причому якщо ми говоримо про швидкість злому з використанням графічного процесора, то швидкість перебору хешів на одному комп'ютері на різних ОС (на Linux і Windows) будуть ідентичними, оскільки на Раббота GPU система не впливає.

Hashcat встановлена в Kali Linux. Для установки oclHashcat ознайомтеся з розділом «Як встановити oclHashcat в Kali Linux 2».

Типи атак oclHashcat

Hashcat пропонує безліч моделей атак для отримання ефективного і комплексного покриття простору хешів. Є наступний режими:

- Атака брут-форсом (перебором)

- комбінаторна атака

- Атака по словнику

- Атака за відбитками

- гібридна атака

- Атака по масці

- перестановочность атака

- Атака заснована на правилі

- таблична атака

- Атака з перемиканням розкладки

Традиційну атаку перебором можна вважати застарілою, і команда розробників Hashcat рекомендує атаку по масці в якості повного замінника.

Злом WPA / WPA2 паролів в oclHashcat (Hashcat)

Навіщо використовувати oclHashcat для злому файлів рукостискань WPA WPA2?

Pyrit найшвидший, коли нам потрібно зламати файли рукостискань WPA2 WPA. Так чому ми використовуємо oclHashcat (Hashcat) для злому файлів рукостискань WPA2 WPA?

Тому що ми можемо?

Тому що oclHashcat (Hashcat) дозволяє нам налаштувати атаку до заданих правил і масками. oclHashcat (Hashcat) дозволяє нам використовувати вбудовані набори символів для атаки на файл рукостискання WPA2 WPA.

Детальний опис все атак, доступних в oclHashcat (Hashcat) дано в статті «Види атак oclHashcat (Hashcat)». Тому якщо вам щось незрозуміло в складанні масок, то зверніться до неї.

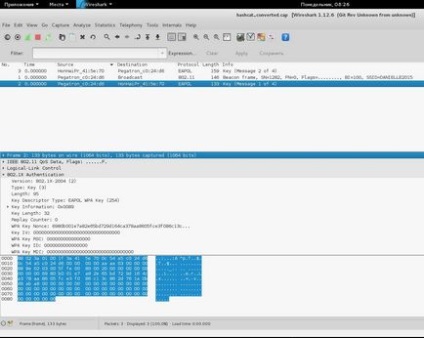

Нам потрібно конвертувати файл рукостискання (.cap), в формат .hccap, який розуміє oclHashcat (Hashcat), а перед цим файл потрібно очистити. Це потрібно зробити обов'язково, оскільки інакше нічого не вийде.

Очищення файлів .cap програмою wpaclean

Я буду показувати на прикладі файлу із захопленим рукостисканням Narasu_3E-83-E7-E9-2B-8D.cap.

Для ручної очистки .cap використовуйте наступну команду в Kali Linux:

Зверніть увагу, що, всупереч логіці, спочатку йде вихідний файл, а потім вхідний

У моєму випадку команда виглядає так:

Конвертація файлів .cap в формат .hccap

Нам потрібно конвертувати цей файл в формат, зрозумілий oclHashcat.

Для його конвертації в формат .hccap за допомогою aircrack-ng нам потрібно використовувати опцію -J

Зверніть увагу -J це заголовна J, а не маленька j.

У моєму випадку команда наступна:

Атака по словнику на рукостискання:

- -m 2500 - атака на WPA / WPA2 пароль

- /root/hs/out.hccap - наш файл, який ми отримали після очищення і конвертації

- /root/rockyou.txt - словник, за яким здійснюється перебір.

Атака брутфорсом на рукостискання:

- -a 3 - атака брут-форсом

- /root/hs/out.hccap - наш файл, який ми отримали після очищення і конвертації

- ?d? d? d? d? d? d? d? d - маска (вісім цифр)

Просунуті трюки з oclHashcat

Перевірка безлічі WPA рукостискань в oclHashcat за раз

Формат файлу .hccap дозволяє мати безліч мереж всередині одного і того ж файлу .hccap.

Це означає, що єдиний файл .hccap може складатися з безліч незалежних .hccap структур, зчеплених один з одним.

Для систем Linux / OSX вам слід використовувати команду на зразок цієї:

а для систем Windows цю:

У цьому конкретному прикладі файл multi.hccap складатиметься з усіх цих служб, файли яких були в каталозі single_hccaps /.

* Hashcat здатна завантажити цей файл multi.hccap і зламувати всі мережі в один час. Оскільки кілька різних мереж мають різні «солі», швидкість злому зменшиться в залежності від кількості мереж в файлі .hccap. Це не помилка - це нормальна поведінка. Головна перевага в тому, що вам не потрібно повторно запускати кілька атак один за одним для кожної окремої мережі / захоплення.

cap2hccap також вміє конвертувати .cap файл із захопленнями з декількох мереж в єдиний ( «мульти») .hccap файл.

Примітка: під Windows x64 cap2hccap постійно вилітає, програма абсолютно неробоча.

Є також сторонні інструменти на зразок analyze_hccap / craft_hccap / hccap2cap. які можуть допомогти вам зрозуміти і модифікувати вміст файлу .hccap.

Примітка: зчеплені мережі не обов'язково повинні бути з одного і того ж .cap файлу - немає такого обмеження звідки файли повинні бути. Але, звичайно, вони повинні бути валідними / закінченими захопленнями.

Де зберігаються всі розшифровані паролі. Що таке файл .pot

Файл .pot зберігає хеши, які вже зламані / показувати і які, отже, не потрібно знову зламувати / показувати.

На Windows цей файл розташований в тій же директорії, де і виконувані файли oclHashcat, його назва - oclHashcat.pot. Типове вміст файлу:

Причина цього в тому, наприклад, що в іншому випадку вивідний файл (--outfile. -o) міг би містити висновок одних і тих же ідентичних хешів знову і знову (якщо різні атаки ведуть до однакових кандидатам в паролі, які дають збігаються результати) .

Це також має ефект на злом хешів з сіллю. Якщо oclHashcat зауважує, що все зламані хеші пов'язані з певною сіллю, то безпечно не створювати нові припущення для цієї солі. Це означає, наприклад, якщо ви маєте 2 хешу з різними солями і один зламаний, швидкість подвоюється. Тепер якщо ви з яких-небудь причин перезапустіть ваш сеанс, профіль позначає один зламаний хеш як зламаного, а, отже, сіль позначається як зламана. Тому ваш запуск подвоїть швидкість вгадування.

Ви можете повністю відключити підтримку potfile використовуючи --potfile-disable. Проте, настійно рекомендується не відключати його. Якщо ви маєте, наприклад, величезний список хешів з сіллю, і ви не використовуєте --remove і з яких-небудь причин ви повинні перезапустити сесію злому, всі ваші бонуси за швидкістю вгадування губляться.

Пам'ятайте, що використання файлу .pot досить по-різному в залежності від ідеї з якої ви використовуєте --remove. Мати список хешів з тільки не зламаними хешамі здорово, але з профілем ви можете робити те ж саме якщо ви використовуєте перемикати --left. Наприклад, якщо ваша сесія злому закінчена, і ви хочете мати список залишилися (не зламати), ви можете просто запустити:

Тепер ви будете мати обидва: оригінальний список і список залишилися.

Також безпечно копіювати (або додавати) дані з одного профілю в інший.

Я використовуючи файл .pot набагато прозаїчніше - дивлюся там паролі, які забув записати / зберегти з попередніх зломів.

Як конвертувати файл .hccap в .cap

- компілятор gcc

- aircrack-ng / wireshark і т. п. Для відкриття / тестування отриманого файлу .cap

Якщо у вас немає під рукою файл hccap, то можете завантажити приклад:

Запуск програми для конвертації файлу:

Розподілене обчислення з oclHashcat (Hashcat)

Довідка oclHashcat має наступні опції для розподіленого (на різних комп'ютерах) обчислення:

Не дуже багато, але, насправді, якщо ви трохи вмієте писати Bash скрипти і знайомі з SSH, то ви цілком здатні реалізувати розподілене злом з oclHashcat.

- підключаємося до віддалених комп'ютерів і проводимо бенчмарк з цікавого для нас алгоритму

- якщо необхідно використовувати файли (файли хешів, словники), то закачуємо ці файли на віддалені машини

- запускаємо атаку на віддалених машинах, маніпулюючи опціями -s і -l відповідно до даних бенчмарків

Якщо ви не готові до самостійного програмування, тобто готові безкоштовні рішення:

Додаткові підказки по oclHashcat (Hashcat) дивіться в наступній замітці: «Підказки та відповіді на часті запитання по використанню oclHashcat (Hashcat)». Або шукайте всю доступну інформацію по тегу oclHashcat (Hashcat).