SSTP (Secure Socket Tunneling Protocol - протокол безпечного тунелювання сокетов) і його можливості для VPN в майбутньому.

Проблеми з типовою VPN

Secure Socket Layer (безпечний рівень сокета), або SSL, використовує криптографічний систему (cryptographic system), яка використовує два типи ключів для шифрування даних - відкритий ключ (public) і закритий ключ (private key). Відкритий ключ (public key) відомий всім, а закритий (private) відомий тільки одержувачу. Завдяки цьому SSL створюється безпечне з'єднання між клієнтом і сервером. SSL VPN дозволяє користувачам встановити безпечний віддалений доступ від будь-якого віртуально підключеного веб браузера (web browser), на відміну від VPN. Бар'єр нестабільного з'єднання забирається. При SSL VPN вся сесія стає безпечною, в той час як при використанні тільки SSL це не досягається.

Secure socket tunneling protocol (протокол безпечного тунелювання сокетов), також званий SSTP, це за визначенням протокол прикладного рівня (application-layer protocol). Він спроектований для створення синхронного взаємодії при спільному обміні двох програм. Завдяки йому можливо кілька підключень додатки по одному з'єднанню між вузлами, в результаті чого досягається ефективне використання мережевих ресурсів, які доступні в цій мережі.

Протокол SSTP заснований SSL, а не на PPTP або IPSec і використовує TCP Port 443 для передачі трафіку SSTP. Хоча він тісно пов'язаний з SSL, можна зробити прямого порівняння між SSL і SSTP, тому що SSTP лише тунельний протокол (tunneling protocol) на відміну від SSL. Існує кілька причин для вибору SSL, а не IPSec в якості основи для SSTP. IPSec спрямований на підтримку з'єднання site- to-site VPN connectivity, і тому SSL має кращу основу для розробки SSTP, тому що він підтримує роумінг (roaming). Інші причини для того, щоб не використовувати IPSec, полягають в наступному:

SSL VPN доведено є більш придатною основою для розробки SSTP

SSL VPN вирішує ці проблеми і багато інших. На відміну від основи SSL, SSL VPN забезпечує безпечної всієї сесії. Чи не потрібен статичний IP, а в більшості випадків не потрібно клієнт. Оскільки з'єднання з Інтернет відбувається через браузер, то за замовчуванням протокол підключення TCP / IP. Клієнтам, що підключаються за допомогою SSL VPN, може бути надано робочий стіл для доступу до мережевих ресурсів. Прозоро для користувача, трафік від їх комп'ютера може бути обмежений для певних ресурсів, на основі критеріїв, описуваних бізнесом.

SSTP - розширення VPN

Розробка SSTP була викликана нестачею можливостей VPN. Найголовніший недолік VPN - це нестабільний з'єднання. Це виникає через недостатність областей покриття. SSTP значно розширює область покриття VPN з'єднання, зводячи тим самим цю проблему до мінімуму. SSTP встановлює з'єднання з безпечного протоколу HTTPS; це надає клієнтам безпечний доступ до мереж за маршрутизаторами NAT router, брандмауерами (firewall) і веб проксі (web proxies), не піклуючись про звичайні проблеми з блокуванням портів.

SSTP НЕ спроектований для з'єднання site to site VPN connections, а призначений для використання при з'єднанні client to site VPN connections.

Успіх SSTP може бути виявлений в наступних можливостях:

- SSTP використовує HTTPS для встановлення безпечного з'єднання

- Тунель SSTP (VPN) буде працювати по Secure-HTTP. Буде усунена проблема з VPN сполуками, які працюють по протоколу Point-to-Point Tunneling Protocol (PPTP) або по протоколу Layer 2 Tunneling Protocol (L2TP). Веб проксі (Web proxies), брандмауери (firewall) і маршрутизатори Network Address Translation (NAT) routers, розташовані на шляху між клієнтом і сервером, більше не будуть блокувати з'єднання VPN.

- Знижується кількість проблем зі звичайною блокуванням портів

- Проблеми з блокуванням з'єднання по відношенню до блокування порту PPTP GRE або L2TP ESP на брандмауері (firewall) або NAT router, які не дозволяли клієнту підключитися до сервера, більше не є проблемою, тому що досягається повсюдне з'єднання. Клієнти можуть підключатися з будь-якого місця в інтернет.

- SSTP вбудований в операційну систему Longhorn server

- SSTP Client вбудований в операційну систему Windows Vista SP1

- SSTP не викликає нових проблем, тому що контроль кінцевих користувачів end-user VPN controls залишається незмінним. SSTP, що працює по VPN тунелю, вбудовується безпосередньо в інтерфейси для програмного забезпечення для клієнтів і серверів Microsoft VPN.

- Повна підтримка IPv6. SSTP VPN тунель можна встановити по протоколу IPv6.

- Використовується інтегрована підтримка захисту доступу до мережі (network access protection) для перевірки стану клієнта.

- Сильна аутентифікація (Strong integration) на клієнті і сервері MS RRAS, з можливістю двох факторної аутентифікації (two factor authentication).

- Збільшилася зона покриття VPN від декількох точок до практично будь-якого Інтернет підключення.

- SSL інкапсуляція простеження за порту 443.

- Може управлятися і контролюватися за допомогою брандмауерів прикладного рівня, як ISA server.

- Повністю мережеве рішення VPN, а не просто прикладної тунель для однієї програми.

- Інтеграція в NAP.

- Можлива інтеграція і конфігурація за допомогою політик для перевірки стану клієнта.

- Одна сесія створюється для тунелю SSL.

- Чи не залежить від програми.

- Більш сильна аутентифікація в порівнянні з IPSec

- Підтримка не IP протоколів - це основне поліпшення в порівнянні з IPSec.

- Немає потреби в купівлі дорогого і труднонастраіваемого апаратного брандмауера (hardware firewall), який не підтримує інтеграцію з Active directory і двох факторну аутентифікацію.

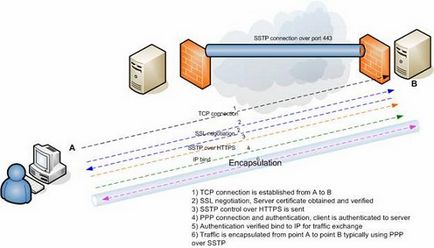

Малюнок 1.1 Механізм SSTP з'єднання

Як працює з'єднання SSTP, засноване на VPN, в семи етапах

Компанія Microsoft впевнена, що цей протокол допоможе полегшити проблеми з VPN з'єднанням. Фахівці RRAS тепер готуються до інтеграції RRAS з SSTP, тому протокол буде частиною рішення, яке буде розвиватися далі. Єдина вимога зараз полягає в тому, що клієнт повинен працювати під управлінням операційних систем Vista і Longhorn server. Набір інструментів, що надається цим невеликим протоколом, є багатим і дуже гнучким, тому протокол збільшить досвід користувачів і адміністраторів. Я передбачаю, що пристрої почнуть вбудовуватися в цей протокол в стек для безпечної взаємодії (stack for secure communication) і проблеми з NAT скоро будуть забуті, тому що ми перейдемо до готового рішення 443 / SSL.

висновок

SSTP - це прекрасне доповнення до набору інструментів VPN toolkit, яке дозволяє користувачам віддалено і безпечно підключатися до корпоративної мережі (corporate network). Блокування віддаленого доступу і проблеми NAT йдуть в минуле при використанні цього протоколу. Вся технологія стабільна, добре документована, і відмінно працює. Це чудовий продукт, і він дуже вітається в наш час, коли необхідний віддалений доступ.