Особливості реалізації DoS / DDos атак. TCP SYN атака

DoS / DDoS-атаки спрямовані на порушення базової послуги доступності. Основна мета DoS / DDoS-атак вивести об'єкт, що атакується з робочого стану і зробити його ресурси недоступними для легальних користувачів. Атаку, спрямовану на відмову в обслуговуванні, можна провести двома способами: використовуючи уразливості в програмному забезпеченні, що атакується системи і за допомогою відсилання великої кількості виразно складених мережевих пакетів (flood).

Перший спосіб складніший і вимагає більш високої кваліфікації атакуючого. Другий спосіб заснований на застосуванні "грубої сили". Ідея полягає в тому, щоб завантажити обчислювальні ресурси сервера обробкою величезної кількості надісланих зловмисником пакетів. Таке завантаження сервера в кращому випадку може призвести до того, що сервер буде нездатний прийняти на обробку запити від легальних користувачів, а в гіршому випадку може привести до зависання і відключення сервера.

Для проведення успішної DoS-атаки необхідна досить висока пропускна здатність каналу. Тому атака на відмову в обслуговуванні в більшості випадків проводиться відразу з декількох машин. Атака, в проведенні якої бере участь велика кількість машин, отримала назву DDoS. Варто зазначити, що для розподіленої атаки можуть використовуватися інфіковані спеціальним ПО машини не належать атакуючому. Такі заражені машини називаються "зомбі". Одним із способів отримання "зомбі" є масове впровадження "трояна" на комп'ютери мирних користувачів. Отримавши певну ззовні команду такий "троян" перетворює "мирний" комп'ютер з доступом в Internet в джерело помилкових запитів, спрямованих на перевантаження ресурсів сервера.

Найбільш поширеними DoS атаками є:

· TCP SYN Flood або просто TCP SYN

Розглянемо докладніше TCP SYN (tcp syn flood) атаку, яка спрямована на прикладні сервіси, що використовують протокол транспортного рівня TCP. Цей протокол набув широкого поширення в інформаційних системах за рахунок того, що він гарантує 100% доставку всіх переданих даних. Взаємодіючі вузли мережі, що використовують в якості транспорту цей протокол, встановлюють між собою TCP з'єднання, в рамках яких ведеться контроль над тим, що одержувач отримає все послані відправником пакети. Це досягається за рахунок того, що одержувач сповіщає відправника про те, які пакети він отримав. Якщо до одержувача дійшли не всі призначені йому пакети, то відправник повторно їх відправить. Як видно гідністю цього протоколу є можливість встановлення з'єднання. Для зберігання інформації про поточний стан з'єднання зокрема використовується поле бітових прапорів в пакетах, які використовуються протоколом. Під це поле відведено 8 біт, проте 2 з них є зарезервованими і в даний час використовуються тільки 6 прапорів: URG (прапор терміновості), ACK (прапор підтвердження), PSH (прапор push функції), RST (прапор скидання), SYN (прапор синхронізації) і FIN (прапор закінчення). На жаль, встановлений стандартом [11] механізм встановлення з'єднання не є досконалим, і розглянута атака, як раз використовує його недоліки.

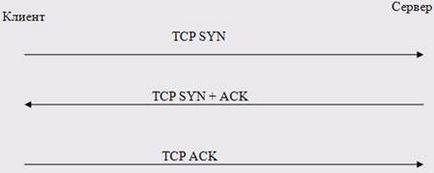

Основна мета цієї TCP SYN атаки - перевищити обмеження на кількість TCP з'єднань, які перебувають в стані установки. Розглянемо процедуру установки TCP з'єднання. Спочатку клієнт, не започатковано з'єднання відправляє серверу TCP-SYN запит. Отримавши такий запит, сервер виділяє пам'ять для параметрів з'єднання в спеціально призначеному для цього буфері. Потім відправляє клієнту TCP пакет з прапорами SYN + ACK. Отримавши пакет SYN + ACK, клієнт повинен відправити серверу пакет з підтвердженням, тобто пакет зі встановленим прапором ACK. Коли сервер отримає і обробить цей пакет, з'єднання є встановленим. описана вище

процедура зображена на рис. 1.1

Відсутність зворотного зв'язку з атакуючим робить виявлення і відображення TCP-SYN атаки досить складним завданням.

Постановка завдань по захисту від загроз

Іншим недоліком коштів виявлення TCP атаки інтегрованих в ОС є те, що при перевантаженні (мається на увазі брак ресурсів процесора і пам'яті) або зависанні самої системи засоби протидії так само стають непрацездатними.

Метою магістерської роботи є створення математично обґрунтованої методики виявлення TCP SYN атаки. Для цього необхідно побудувати математичну модель, що описує взаємодію TCP сервера з клієнтами. Вихідними параметрами для такої моделі повинні бути характеристики каналу зв'язку, а вихідним параметром має бути твердження про наявність чи відсутність TCP-SYN атаки.

Для можливості використання запропонованої методики на практиці для захисту критичних ресурсів корпоративної мережі необхідні так само засоби, що дозволяють визначити фактичні значення вхідних параметрів моделі для конкретного сервера і мережі, до якої він підключений.