У попередній статті з серії професійних інструментів для злому, ми завантажили і встановили Metasploit. Тепер, ми почнемо адаптуватися до Metasploit Framework і будемо робити маленькі кроки щоб ініціювати наш перший справжній злом.

Перш ніж ми почнемо злом, давайте ознайомимося з програмою і з деякими термінами, які ми всі повинні знати їх. При швидкому погляді на Metasploit Framework. він може бути трохи незрозумілим з різними інтерфейсами, параметрами, послугами, і модулями. Тут ми постараємося зробити його більш зрозумілим, так щоб ми змогли виконати наш перший злом.

Термінологія

Наступна термінологія популярна не тільки в Metasploit Framework. але і у всьому світі професійних зломщиків і пентестеров, а також і з метою безпеки. За ідеєю всі повинні бути знайомі з цими термінами щоб чітко розуміти їх для подальшого навчання в цій сфері.

Exploit

Exploit є засобом, за допомогою якого хакер використовує недоліки або вразливість в мережі, додатки або служби. Хакер може використовувати цей недолік або вразливість таким чином, що розробник не подумав що так можна зробити. щоб досягти бажаного результату (наприклад, корінь доступу). З Деяких більш загальних типів зломи ймовірно, вже чули про них є SQL ін'єкціями, дос і т.д.

Payload

Payload є програмою або кодом, який надходить в систему мети. Metasploit має вбудованих засобів пайлодов для цієї мети, включених в досить корисною Meterpreter. або ви можете створити свої власні. Це призначено для зловмисника щоб він мав можливість управління або маніпулювання цільової системою для своїх конкретних потреб.

Shellcode

Це набір інструкцій, потрібних як пайлоада. коли відбувається впровадження в систему. Shellcode. як правило, написаний на асемблері, але не завжди. Вона називається «Shellode«, тому що командна оболонка або інша команда консолі призначена для зловмисника, яка може бути використана для виконання команд на комп'ютері жертви.

Це шматок програмного забезпечення, якою може бути використаний в Metasploit Framework. Ці модулі є на деяких рівні взаємозамінними і дають Metasploit якусь унікальну силу. Ці модулі можуть бути використані як і допоміжні модулі.

Listener

Цей компонент, який слухає з'єднання з системи хакера до цільової системі. Listener просто підтримує потрібне з'єднання між цими двома системами.

Show

Metasploit Framework має сотні модулів і інших послуг. В результаті, ви не зможете згадати їх все. На щастя, команда show може показати список всіх модулів, параметри, цілі і т.д. У своїх рамках.

Тепер ви дізналися основи Metasploit концепцій і його команд, давайте ми виламаємо якусь систему!

Насамперед відкрийте термінал

Для успішного злому використовуйте Unix системи в якості робочої машини.

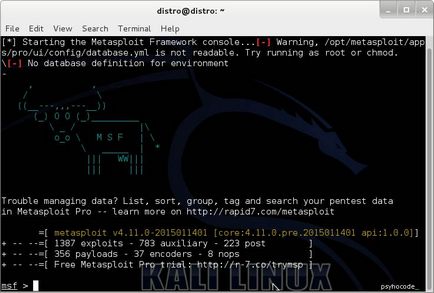

Будьте терплячі так як Metasploit дуже великий і вимагає багато і системних ресурсів при запуску. Він міститься 1000 модулів і 250+ пайлодов.

Щоб дізнатися який вірус вам потрібен використовуйте Nmap щоб від сканувати мета і дізнатися її уразливості. Я написав докладно як використовувати Nmap.

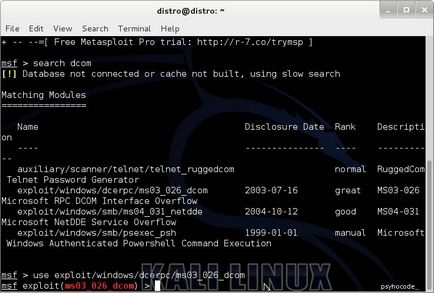

У нашому випадку я виберу будь-який вид експлойтов. Для пошуку потрібного пишемо:

Зверніть увагу як все змінилося і тепер він відображає обраний нами Exploit.

Використовуйте цю команду щоб побачити опції які використовується при обраному експлоіте.

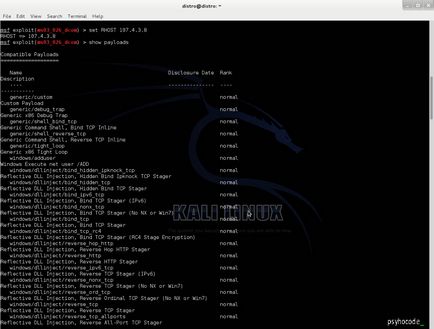

Тепер потрібно вказати мету (set remote host). Використовуйте IP мети яку ви атакуючи. Зверніть увагу на порт який буде використаний при атаці.

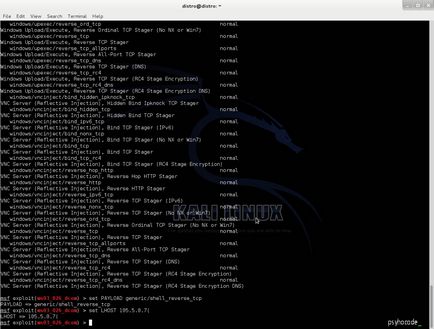

Тепер потрібно подивитися які пайлоади доступні для цього експлоітів. Для цього пишемо:

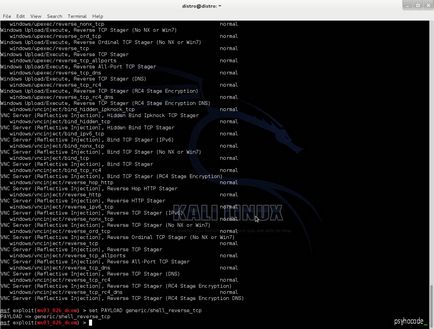

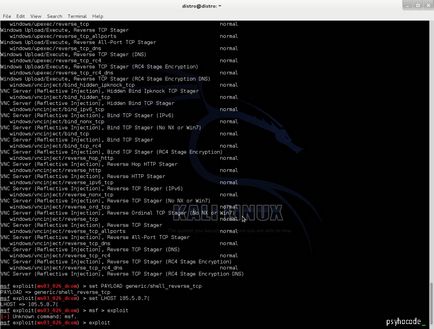

Тепер ми бачимо список і можемо вибрати. Для цього пишемо:

Пора запускати все. пишемо:

Сподіваюся все пройшло успішно.

Введіть команду щоб відкрити cmd в системі XP, яка з'явиться на вашій Metasploit консолі.

щоб переконається що ви дійсно в системі пишемо:

Вітаємо! Ви тільки що успішно зламали систему мети. Насолоджуйтесь.

Важливе зауваження: злом чужого комп'ютера без дозволу вважається незаконним актом або злочином в більшості країн. Ми написали це керівництво для цілей безпеки!

Готуємо фахівця в області ІБ - Виховаємо фахівця в області ІБ з нуля до початкового рівня. Після навчання зможете надавати послуги з проведення тестування на проникнення (легальний хакинг)