Почнемо з банальних атак в бездротовому ефірі. Як їх виявляти і відображати? Звичайні IDS / IPS нездатні це робити, тому що їм потрібен доступ або до провідного каналу, щоб встати в розрив, або до SPAN-порту, щоб отримати копію трафіку (в виртуализированной середовищі до vPath чи іншого засобу перенаправлення трафіку з декількох віртуальних машин на задану).

Інша проблема, спритні співробітники, які ставлять власні точки доступу для полегшення своєї роботи і переміщень по офісу без необхідності підключатися до порту комутатора. При цьому рівень знань про безпеку у таких співробітників низький і налаштовувати встановлене обладнання вони не вміють, залишаючи його в конфігурації "за замовчуванням". З дефолтовая паролями, з відомими обліковими записами, з антенами, що б'ють на повну потужність за межі будівлі. Цим, зрозуміло, користуються зловмисники, які виявляють такі "ліві" точки доступу і через них проникають в мережу.

А ще "ліві" точки доступу можуть бути встановлені в сусідніх приміщеннях. Їх теж ніхто не налаштовує як треба і вони "фонують" на десятки, а то і сотні метрів, заважаючи працювати іншим орендарям в будівлі. У замовника, який до нас звернувся, така проблема теж була. Під кабінетом генерального директора знаходилося кафе, яке пропонувало своїм відвідувачам не пройшли ідентифікацію в Інтернет через Wi-Fi, і заважало нормально працювати в корпоративній бездротової мережі. Це виявилося вже потім, а до цього айтішники не могли зрозуміти, чому у гендиректора фігово все працює. В іншому випадку, була зафіксована ситуація, коли зловмисник поставив в сусідньому приміщенні точку доступу з тим же SSID, що і в компанії, яка розгорнула у себе Wi-Fi, тим самим виступаючи в якості "man-in-the-middle" і перехоплюючи трафік користувачів на себе.

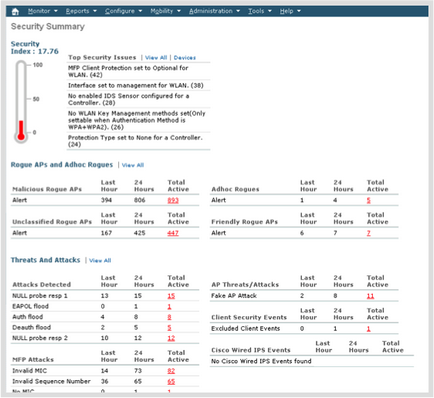

До речі, відвідувачі кафе представляли і ще одну проблему. У самому кафе їм надавали обмежений доступ до Інтернет-ресурсів; ось вони і намагалися знайти довколишні точки доступу і спробувати вийти в Інтернет через них. І хоча ISE такі дії відтинав, регулярні спроби підключення до корпоративних точок сильно заважали, тримаючи постійно в напрузі і безпечники і айтішників.

Власне нічого нового в такому ставленні до бездротового корпоративному доступу не було. У 67% компаній немає достатньо опрацьованих політик (а то вони і зовсім відсутні) використання бездротових мереж. У 48% відсутня регулярне сканування радіоефіру. А у 66% відсутні бездротові системи запобігання вторгнень.

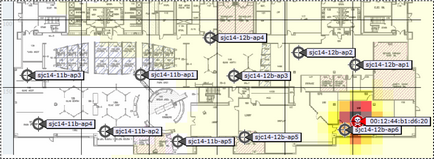

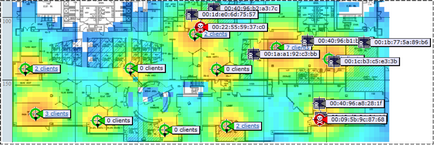

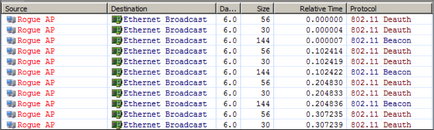

Власне після нашої бесіди замовник розгорнув у себе засоби моніторингу та управління бездротовою мережею, що дозволяє якраз вирішувати поставлені завдання. Зокрема, з його допомогою стало можливим оперативно відстежувати і автоматично придушувати будь-які сторонні бездротові точки доступу і клієнти. У ряді випадку, коли автоматичне придушення не представляється можливим, рішення задачі полегшує можливість ідентифікації фізичної розташування бездротового пристрою з прив'язкою до поверхового плану будинку. Залежно від покриття будівлі точками доступу точність може досягати пари-трійки метрів.

Крім функції виявлення і придушення "чужих" і внутрішніх порушників, таке рішення дозволило ще й айтішникам отримати ряд додаткових інструментів по відстеженню місць масового скупчення бездротових користувачів і перебудувати свою Wi-Fi-мережу з урахуванням цієї інформації (але це вже до ІБ не відноситься) .

Резюмуючи, хочу зазначити, що впровадження рішень по бездротовому доступу має завжди супроводжуватися моделюванням загроз, при якому варто виходити з найгіршого сценарію розвитку подій. Тому крім коштів організації бездротового доступу варто подумати про наявність можливостей виявлення, класифікації та нейтралізації сторонніх пристроїв і атак.

Та й Регуляторика (накази 17/21/31 ФСТЕК) говорять про це ж.