Home › Top ›Чому вам більше ніколи не варто використовувати Google Authenticator

Не буває достатній безпеці. З іншого боку, використання глючной або слабкого захисту може дати вам хитку ілюзію безпеки, в той час, як ви залишаєтеся вразливим до різного роду загрозам.

Як працює TOTP?

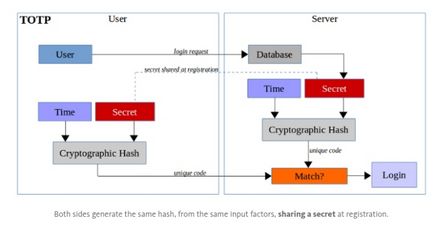

Тимчасовий одноразовий пароль, в основному популяризований додатком Google Authenticator, підтверджує вашу особистість на підставі загального секрету. Цей секрет дложен бути відомий вам і вашому провайдеру.

Обидві сторони генерують однаковий хеш, з однакових вихідних даних, ділячись секретом в момент реєстрації.

У чому неадекватність TOTP?

Метод досить простий у використанні, проте, він не позбавлений кількох вразливостей і незручностей.

2. Занадто громіздкий бекап. Вам необхідно здійснювати багато кроків, щоб зробити бекап секрету. Крім того, хороші сервіси зазвичай надають резервні коди, замість того, щоб явно закликати зберігати секрет. Якщо ви втратите ваш секрет, і логін разом з резервним кодом, вам доведеться виконати весь процес реєстрації TOTP заново.

3. Коди бекапу висилаються через Інтернет, що абсолютно небезпечно.

5. Секрет показується простим текстом або QR-кодом. Він не може бути представлений у вигляді хешу. Це також означає, що швидше за все секрет зберігається у вигляді текстового файлу, на серверах провайдера.

6. Секрет може бути розкритий під час реєстрації. так як провайдеру необхідно видати вам згенерований секрет. Використовуючи TOTP, вам потрібно вірити в здатність провайдерів захистити приватність секрету. Але чи можете ви вірити?

Як працює FIDO / U2F?

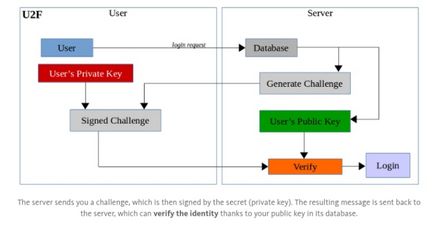

Стандарт U2F, розроблений Альянсом FIDO, був створений технологічними корпораціями, на зразок Google і Microsoft, під впливом знайдених вразливостей в TOTP. U2F використовує криптографію з публічними ключами для підтвердження вашої особистості (Reddit - "Пояснюйте, ніби мені років п'ять"). На противагу TOTP, в даному варіанті ви є єдиним, хто знає секрет (приватний ключ).

Сервер відправляє вам запит, який потім підписується секретним (приватним) ключем. Результуюче повідомлення відправляється назад на сервер, який може підтвердити особистість завдяки наявності в його базі даних вашого публічного ключа.

Вигоди U2F:

1. Через Інтернет ніколи не пересилається секрет (приватний ключ)

2. Легше використовувати. Немає потреби застосовувати одноразові коди.

3. Конфіденційність. З секретом не асоціюється ніяка особиста інформація.

4. Бекап теоретично легше. Однак, не завжди можливий; наприклад, ви не зможете бекап Yubikey.

Так як, в разі використання U2F, немає розділяється двома сторонами секрету і немає конфіденційних баз даних, що зберігаються провайдером, хакер не може просто вкрасти всі бази і отримати доступ. Замість того, він повинен полювати на окремих користувачів, а це набагато більш витратний з фінансів і часу.

Більш того, ви можете забекапіть ваш секрет (приватний ключ). З одного боку, це робить вас відповідальним за вашу ж безпеку, але з іншого - вам більше не потрібно довіряти якійсь компанії, щоб захистити ваші секрети (приватні ключі).

TREZOR - U2F "по-нашому"

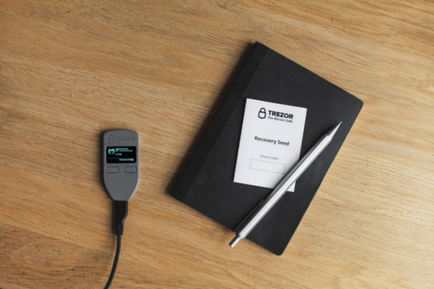

TREZOR являє собою маленьке окреме апаратне рішення, розроблене для зберігання приватних ключів і роботи в якості ізольованого комп'ютерного оточення. Спочатку розроблений, як безпечний "залізний" гаманець для біткойнов, рамки його застосування значно розширилися завдяки розширюваності асиметричної криптографії. Тепер, TREZOR може служити в якості безпечного залізного токена для U2F, вам також доведеться додатково підтверджувати логін натисканням кнопки на пристрої.

1. Легко бекап і відновлювати. TREZOR просить вас записати на листочку так зване "зернятко" (recovery seed), в час першого запуску пристрою. Це - єдиний одноразовий процес з усіх інших на пристрої. Відновне зернятко являє собою всі секрети (приватні ключі), що генеруються пристроєм і можуть бути використані в будь-який час для "відновлення" вашого апаратного (або "залізного") гаманця.

2. Необмежена кількість U2F особистостей. всі вони зберігаються в рамках єдиного бекапа.

3. Секрет безпечно зберігається в TREZORе. Його ніхто ніколи не дізнається, так як він не може покинути пристрій. Їх не зможуть вкрасти ні віруси, ні хакери.

5. Додаткова інформація по використанні U2F під час налаштування, використання та відновлення TREZOR може бути знайдена в нашому пості в блозі. або в Користувальницької Документації.

Поділитися посиланням:

Поділитися через Twitter Поділитися через Google

[...] Ваші особисті дані коли-небудь крали? Це вкрай неприємно. Доводиться обдзвонювати компанії, які видали вам кредитки, з проханням замінити всі ваші карти - і переконувати їх зробити це безкоштовно. Потрібно міняти паролі доступу до всіх програм. Це ще й постійний страх перед тим, що хтось може подзвонити вашому мобільному оператору, щоб, використовуючи вкрадені дані, перенести ваш номер на обслуговування до іншого оператора і, таким чином, отримати повний доступ до ваших текстових повідомлень. А доступ до текстових повідомлень відкриє хакеру дорогу в усі ваші онлайн-сервіси, навіть якщо ви досить обачні і користуєтеся двухфакторной аутентикації. [...]

4 місяців 28 днів назад

Блокчейн на сторожі персональних даних - Bit • Новини

Поділитися через Twitter Поділитися через Google

[...] Ваші особисті дані коли-небудь крали? Це вкрай неприємно. Доводиться обдзвонювати компанії, які видали вам кредитки, з проханням замінити всі ваші карти - і переконувати їх зробити це безкоштовно. Потрібно міняти паролі доступу до всіх програм. Це ще й постійний страх перед тим, що хтось може подзвонити вашому мобільному оператору, щоб, використовуючи вкрадені дані, перенести ваш номер на обслуговування до іншого оператора і, таким чином, отримати повний доступ до ваших текстових повідомлень. А доступ до текстових повідомлень відкриє хакеру дорогу в усі ваші онлайн-сервіси, навіть якщо ви досить обачні і користуєтеся двухфакторной аутентикації. [...]

4 місяців 28 днів назад

Поділитися через Twitter Поділитися через Google

[...] ступеня безпеки, на зразок програми під назвою Google Authenticator, яке випадковим чином генерує коди на "hardware" [...]

7 місяців 20 днів назад

Як я розчарувався в Роджера Вірі - Bit • Новини

Поділитися через Twitter Поділитися через Google

[...] просто запитати, чи не так? Навіщо збирати у себе на GMAIL ПОШТОЮ персональні дані 20 з гаком кріптоанархістов, [...]

Поділитися через Twitter Поділитися через Google

Додаток біткоіни гаманець зовсім не обов'язково бути в онлайні щоб відобразити номер гаманця і приватний ключ. Рекомендую почитати про те які бувають гаманці. Статей багато, але інерція мислення багатьох вважати що біткоіни гаманець як - то прив'язаний до вашого комп'ютера і що втрата, видалення, поломка комп'ютера призведе до втрати біткоіни, Зовсім ні (!). якщо звичайно ви своєчасно подбали про те, щоб записати собі номер гаманця і його приватний ключ. Цієї інформації достатньо щоб потім, за допомогою будь-якого біткоіни гаманця відновити доступ до свого гаманця.

8 місяців 24 днів назад

Поділитися через Twitter Поділитися через Google

А якщо він з неймовірно низьким шансом згенерувати вже існуючий номер? Яким звертаючись він генерує номера і підпис в офлайні не знаючи які вже є.