довіряючи TPM

TPM може являти собою окремий чіп на материнській платі, він може бути вбудований в мережевий контролер або поміщений всередину південного моста; всюди його можна підключити до шини LPC.

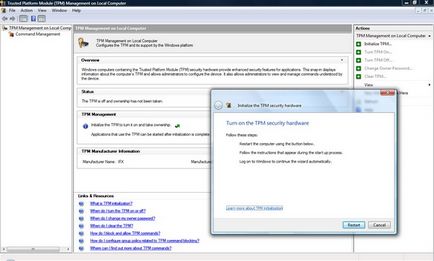

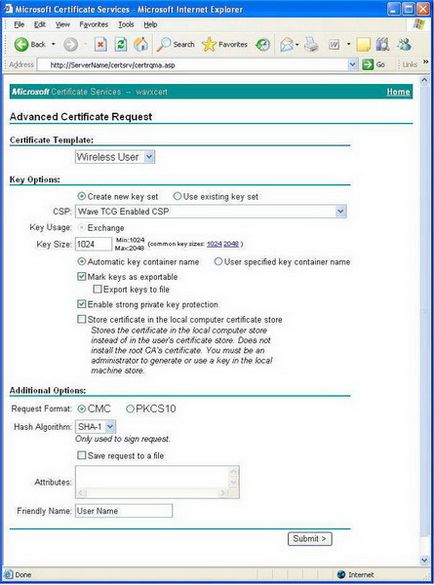

Чіп TPM за замовчуванням заблокований, тому його потрібно включити за допомогою перемички, BIOS або того й іншого, все залежить від вашої системи. Навіть після того, як чіп розблоковано, він не ініціює переривання, а тільки реагує на запити від програмного забезпечення. Щоб використовувати TPM, вам потрібно стати власником, використовуючи утиліти TPM, що поставляються разом з вашим ПК: Intel використовує середу Embassy Security Center від Wave Systems. Щоб використовувати TPM для генерування ключів, виберіть його в якості постачальника служб криптографії (Cryptographic Service Provider, CSP) для створення сертифіката.

TPM за замовчуванням заблокований і повинен бути налаштований, перш ніж програмне забезпечення зможе використовувати його для функцій безпеки. Натисніть на картинку для збільшення.

Після активізації модуля TPM і становлення його власником можна скористатися розширеними можливостями, щоб використовувати TPM як Cryptographic Service Provider для генерації сертифіката. Натисніть на картинку для збільшення.

TPM може також зберігати контрольні суми початкового завантажувача системи (boot loader), BIOS і головною завантажувального запису (master boot record), при цьому створюється своєрідний "відбиток пальця" комп'ютера. Він допомагає сервера ідентифікувати ваш комп'ютер, а також дозволяє перевірити, що комп'ютер і завантажувальні компоненти ніхто не міняв, тому TPM працює як основа довіри для системи (або "корінь довіри", root of trust). TPM вираховує значення хеша (hash) на підставі інформації, отриманої від усіх ключових компонентів, і зберігає його в регістрах конфігурації платформи (Platform Configuration Register, PCR). Таким чином, модуль може порівнювати значення при кожному завантаженні при відповідних запитах від операційної системи або програм шифрування, подібних "BitLocker". Сама наявність модуля TPM в комп'ютері не означає, що він буде втручатися в процес завантаження, якщо ви не налаштували його на моніторинг системи. Крім того, деякі функції TPM, такі, як читання ключа підтвердження TPM, можуть виконуватися, тільки коли система завантажується, тому шкідливі програми не зможуть отримати цей ключ і передати його іншому комп'ютеру.

Дані вимірювання конфігурації можуть також використовуватися, щоб "запечатати" ключі всередині модуля TPM так, що їх можна розкрити і використовувати, тільки якщо регістри конфігурації платформи підтверджують, що ваша система знаходиться в тому ж стані. Якщо система позапечатувала ключі, які ви використовували для шифрування файлів, і якийсь вірус змінив головний завантажувальний запис, або хтось намагається завантажити ваш комп'ютер в іншій операційній системі з зовнішнього жорсткого диска, то хеш в регістрі конфігурації платформи не підійде, і ключ НЕ буде розкритий, забезпечуючи захист ваших файлів.

Оскільки віртуалізація стає більш поширеною (виконується безліч операційних систем під управлінням гипервизора), корінь довіри придбає ще більшого значення, тому що може не бути видимих слідів того, що гипервизор був зламаний або навіть замінений. Гіпервізор потрібно привести процесор в відоме стан, запустити відомий код і захиститися від атак, які можуть пошкодити код. Це можна зробити апаратним скиданням - статичним коренем довіри, але чим більше віртуальних машин працює, тим рідше ви захочете це робити.

Майбутні версії операційних систем, менеджерів віртуальних машин і гіпервізора використовуватимуть команди центрального процесора, які можуть повернути CPU назад в відоме стан, відправивши для оцінки модулю TPM код, який буде запущений. Таким чином, можна перевірити, що команди виконають саме те, що повинні, і переконатися у відсутності запущених шкідливих програм, які спробують перехопити команди. Це називається динамічним коренем довіри, і означає, що ви зможете безпечно перезапустити віртуальну машину без перезавантаження при цьому всю систему.

Першим кроком до цієї мети є технологія довіреної виконання Intel "Trusted Execution Technology" (TXT), яка використовує модуль TPM для генерування підпису для віртуальної машини, так що ви можете дізнатися, чи були програми встановлені після створення віртуальної машини (VM). Технологія апаратної віртуалізації Intel VT дозволяє віртуальній машині працювати з великими повноваженнями (правами); при бажанні віртуальна машина, яка не відповідає списку, що зберігається в TPM за технологією TXT, не отримає цей вищий рівень прав або взагалі не буде запускатися. TXT може також ізолювати пам'ять, використовувану додатком або віртуальною машиною, так що її не зможуть змінити інші додатки і навіть операційна система. І якщо якийсь додаток дасть збій, а TXT при цьому захищає доступною пам'ять, то сторінки в оперативній пам'яті і в кеші процесора будуть стерті, і шкідлива програма не зможе змусити додаток дати збій, щоб отримати доступ до зберігаються в її пам'яті даними.