В операційній системі "MS Windows" вбудована підтримка протоколу OpenVPN відсутня, очевидно тому дотримуємося на сайт розробників і завантажуємо необхідне клієнтське програмне забезпечення:

Важливо! Для того, щоб клієнт OpenVPN міг засобами операційної системи змінювати мережеву конфігурацію інтерфейсів - включаємо вбудованого клієнта DHCP, якщо він був вимкнений раніше.

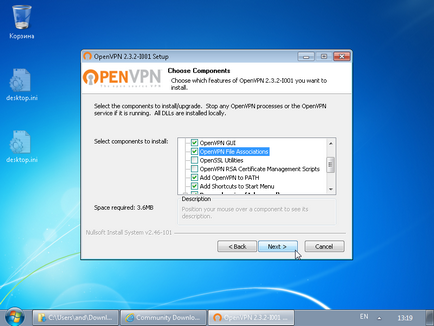

Запускаємо установку, всюди погоджуючись із задумом розробників, схвалюючи все опції, крім двох необов'язкових: "OpenSSL Utilites" і "OpenVPN RSA Certificate Management":

OpenVPN client installation: вибираємо компоненти для установки.

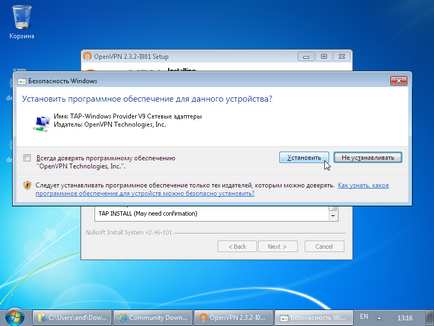

Інсталятор OpenVPN турбуватиметься підтримкою системою псевдо-пристрої "tun" (в процесі установки драйверів буде створено новий пристрій - віртуальний мережевий TUN / TAP інтерфейс), наше завдання полягає в тому, щоб не перешкодити йому в цьому (надавши на вимогу повноваження супер системи). Ми будемо використовувати технологію "Layer 3 based IP" тунелю для пропускання IP-трафіку між клієнтом і оточенням сервера VPN (OpenVPN підтримує і "Layer 2 based Ethernet", але в нашому рішенні пропуск трафіку рівня Ethernet не потрібно):

OpenVPN client installation: погоджуємося з установкою драйверів віртуальних мережевих пристроїв TUN / TAP.

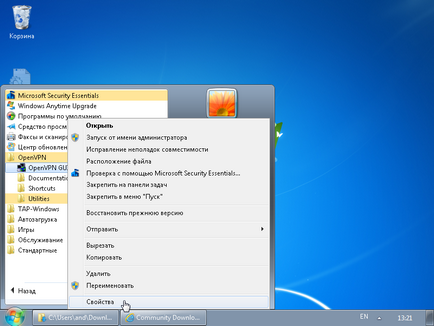

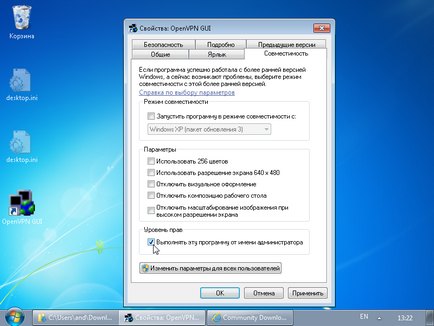

Перш за все, якщо ми бажаємо ініціювати VPN-з'єднання вручну, за допомогою графічного інтерфейсу, слід підправити умови запуску GUI, вказавши працювати йому від імені суперкористувача системи - інакше клієнт OpenVPN не зможе створити віртуальний мережевий інтерфейс і застосувати отримані з сервера маршрути проходження трафіку (якщо планується використовувати тільки фоновий сервіс, то в модифікації умов запуску клієнта OpenVPN немає необхідності):

OpenVPN client installation: переходимо до редагування властивостей ярлика запуску клієнта OpenVPN.

OpenVPN client installation: наказуємо запускати клієнта OpenVPN з привілеями суперкористувача операційної системи.

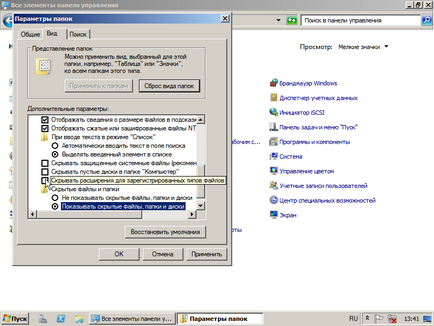

Дуже важливо! Перш ніж проводити подальші роботи з файлами, необхідно відключити маскування розширень файлів в назвах таких, змусивши операційну систему "MS Windows" дозволяти явно вказувати тип файлу за допомогою вручну задаються розширень. У нашому випадку ми в процесі настройки створюємо звичайний текстовий файл (plain text), змінюючи після його розширення з прийнятого в системі ".txt" на зарезервований для OpenVPN ".ovpn". Так ось, якщо дозволити системі "приховувати розширення для зареєстрованих типів файлів", то у нас вийде не бажане "client.name.ovpn", а "client.name.ovpn.txt" - тільки обжимають ім'я файлу реального розширення ".txt" ми не побачимо, тому як воно приховано, а настроюється OpenVPN-клієнт не прийме конфігурації, тому що очікує її хоч і в текстовому файлі, але з розширенням ".ovpn".

Знімаємо "галочку" з пункту "приховувати розширення для зареєстрованих типів файлів" в наборі опцій "Параметри папок" "Панелі управління" системи:

OpenVPN client installation: Знімаємо "галочку" з пункту "приховувати розширення для зареєстрованих типів файлів" в наборі опцій "Параметри папок".

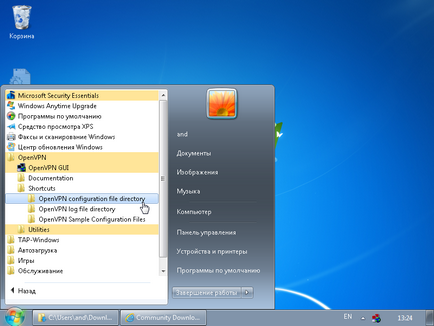

Додаток не надає ніяких коштів "інтуїтивно зрозумілою" настройки. Єдиний передбачений спосіб - створення конфігураційного файлу VPN-з'єднання вручну у відповідній визначеної директорії:

OpenVPN client installation: переходимо в зумовлену розробниками директорію конфігурацій VPN-тунелів.

Конфігурацій може бути кілька - вони розрізняються за своїми назвами файлів і можуть бути використані як все разом одночасно, так і окремо. Для простоти розмістимо файли конфігурації і сертифікатів, які використовуються нашим поки єдиним VPN-з'єднанням в одному місці. Надалі, в разі необхідності використання множинних з'єднань, не важко буде розподілити файли по виділеним тек. А поки, копіюємо отримані від адміністратора VPN-сервера сертифікати і ключі в директорію "C: \ Program Files \ OpenVPN \ config" і там же створюємо конфігураційний файл "сlient.name.ovpn" такого змісту:

# Режим роботи з'єднання: begin

# Включаємо режим роботи в якості клієнта VPN

client

# Нічого не слухаємо, працюємо тільки в якості клієнта

nobind

# Включаємо Layer 3 based IP тунель

dev tun

# Використовуваний транспортний протокол

proto tcp

# Режим роботи з'єднання: end

# IP або доменне ім'я сервера VPN і прослуховується сервером порт

remote vpn.example.net 443

# Сертифікати, шифрування і стиснення: begin

ca ca.crt

cert сlient.name.crt

key сlient.name.key

; tls-auth ta.key 1

# Включаємо стиснення трафіку між сервером і клієнтом

comp-lzo

# Включаємо шифрування підвищеного рівня щодо стандартного

cipher AES-256-CBC

# Сертифікати, шифрування і стиснення: end

# Журналювання подій

verb 3

# Запит додаткової перевірки автентичності за логіном

; auth-user-pass

Файли OpenVPN мають єдиний формат для всіх підтримуваних версій операційних систем (Linux, Mac, Windows). Стосовно до MS Windows відмінність лише у вказівці подвійних "бекслешей" в шляху до файлів ключів і сертифікатів і висновок повних шляхів до файлів в подвійні лапки.

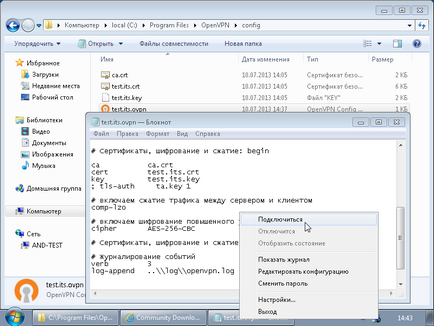

Підключаться до віддаленої мережевої інфраструктури можна двома способами: запускаючи клієнта OpenVPN в якості фонової завдання при старті операційної системи в автоматичному режимі або вручну, через контекстне меню індикатора графічного інтерфейсу "OpenVPN GUI for Windows", що розміщується в "треї":

OpenVPN client installation: приклад вмісту директорії VPN-конфігурацій і контекстного меню інтерфейсу клієнта OpenVPN.

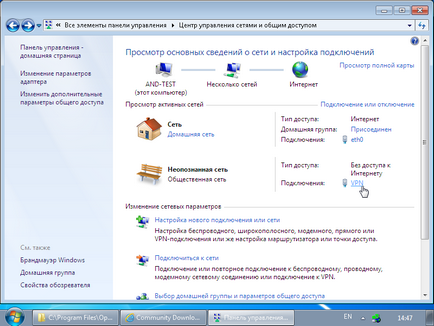

Зі встановленням VPN-з'єднання індикатор клієнта в "треї" придбає зелене забарвлення. З цього моменту доступ до віддаленої мережевої інфраструктури можна вважати успішно здійсненим. Заради інтересу можете переконається в появі додатково до основного інтернет-підключення ще однієї обмеженої конфігурації мережі VPN:

OpenVPN client installation: перелік активних мережевих з'єднань, що включає VPN-тунель.

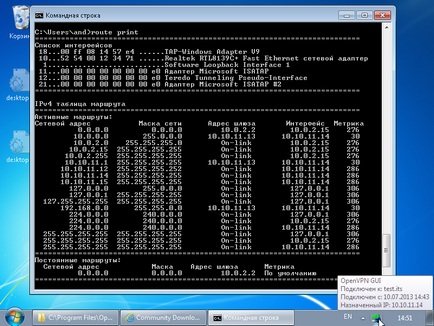

Я згадував раніше, що для повноцінної роботи OpenVPN-клієнта потрібні права суперкористувача. Зокрема, високий рівень доступу необхідний для застосування отриманих від VPN-сервера маршрутів на приватні мережі віддаленої інфраструктури. Для розширення кругозору після першого підключення можна перевірити, чи дійсно маршрути прийняті операційною системою в роботу (в командному рядку ввести і виконати "route print"):

OpenVPN client installation: таблиця маршрутизації, що включає посилання за шлюзи VPN-тунелю.

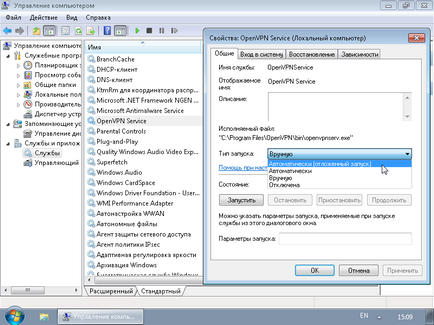

За замовчуванням відразу після установки можливість автоматичного запуску фонового сервісу OpenVPN неактивна - один раз виправляємо це і більше не повертаємося до підключення до закінчення терміну дії сертифікатів:

OpenVPN client installation: ініціювання автоматичного запуску фонового сервісу OpenVPN.

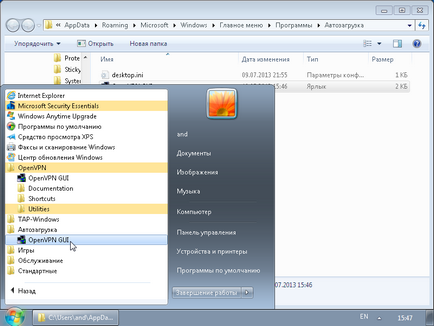

Якщо підключення використовується епізодично і в автоматизації процесу немає необхідності, то в якості мінімальної оптимізації можна налаштувати автозапуск графічного інтерфейсу, індикатор якого буде розміщений в "треї" і надасть можливість ініціювати VPN-тунель одним кліком миші в контекстному меню:

OpenVPN client installation: внесення в список автозапуску утиліти графічного інтерфейсу клієнта OpenVPN.

Якщо конфігурацій VPN-тунелів кілька, то, в разі автоматичного запуску фонового сервісу, всі вони будуть ініційовані одна за одною, послідовно. Природно, що вручну можна запускати VPN-з'єднання в довільному порядку, вибираючи підпункти контекстного меню графічного інтерфейсу "OpenVPN GUI for Windows" в "треї".

[Вже відвідало: 57592 / +44 / -1] [поділиться: • • • • •]