ІТ-інфраструктура для вашого підприємства

Виробничі потужності розміщуються неподалік від джерел ресурсів і транспортних вузлів, апарат управління - в бізнес-центрах, торгові точки і центри надання послуг - ближче до споживача. В таких умовах перед ІТ-відділом підприємства поставлено завдання об'єднання декількох географічно рознесених структур в єдину обчислювальну мережу.

Всі знають, як побудувати локальну мережу в межах однієї будівлі. Але багато хто починає відчувати труднощі, якщо необхідно з'єднати кілька таких мереж, коли відстань між ними досягає десятків, а то і сотень кілометрів, або дати доступ до обчислювальної мережі співробітнику, що перебуває у відрядженні. Починаючи з деякої дистанції труднощі прямого підключення ростуть як сніжний ком: прокладка власного кабелю по кишені далеко не всякої фірмі, а радіозв'язок на великих відстанях ненадійна, вимагає отримання спеціального дозволу і не завжди можлива.

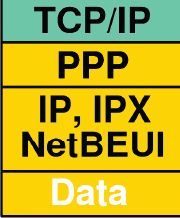

Але використання для інформаційного обміну мережі Інтернет (або іншої мережі загального користування, що надається провайдером або національним оператором електричного зв'язку) здатне вирішити проблему лише частково. По-перше, програмне забезпечення фірми може просто не працювати через Інтернет, наприклад, через використання в локальній мережі протоколу, відмінного від TCP / IP. По-друге, навіть якщо програми запрацюють, навряд чи допустимо передавати через загальну мережу дані, що містять комерційну таємницю, у відкритому вигляді (а далеко не всяке прикладне програмне забезпечення виконує шифрування за все сеансу інформаційного обміну).

І все ж вигода від використання послуг зв'язку спеціалізованих організацій виявилася настільки привабливою, що рішення було знайдено. Були розроблені технології, що дозволяють передавати дані практично через будь-яку відкриту мережу загального користування таким чином, що для учасників інформаційного обміну це виглядає так, як ніби використовується приватна захищена локальна мережа. Сімейство таких технологій отримало назву віртуальна приватна мережа - VPN (Virtual Private Network).

Принцип роботи VPN

Віртуальна приватна мережа базується на трьох китах: туннелирование, шифрування і аутентифікація.

Туннелирование забезпечує передачу даних між двома точками - закінченнями тунелю - таким чином, що для джерела і приймача даних виявляється прихованою вся мережева інфраструктура, що лежить між ними. Транспортне середовище тунелю, як паром, підхоплює пакети використовуваного мережевого протоколу біля входу в тунель і без змін доставляє їх до виходу. Побудови тунелю досить для того, щоб з'єднати два мережевих вузла так, що з точки зору працюючого на них програмного забезпечення вони виглядають підключеними до однієї (локальної) мережі. Однак не можна забувати, що насправді «парою» з даними проходить через безліч проміжних вузлів (маршрутизаторів) відкритої публічної мережі.

Такий стан справ таїть в собі дві проблеми. Перша полягає в тому, що передається через тунель інформація може бути перехоплена зловмисниками. Якщо вона конфіденційна (номери банківських карток, фінансові звіти, відомості особистого характеру), то цілком реальна загроза її компрометації, що вже само по собі неприємно. Гірше того, зловмисники мають можливість модифікувати передані через тунель дані так, що одержувач не зможе перевірити їх достовірність. Наслідки можуть бути жахливими. З огляду на сказане, ми приходимо до висновку, що тунель в чистому вигляді придатний хіба що для деяких типів мережевих комп'ютерних ігор і не може претендувати на більш серь-езное застосування.

Реалізація віртуальної приватної мережі на практиці виглядає наступним чином. У локальної обчислювальної мережі офісу фірми встановлюється сервер VPN. Віддалений користувач (або маршрутизатор, якщо здійснюється з'єднання двох офісів) з використанням клієнтського програмного забезпечення VPN ініціює процедуру з'єднання з сервером. Відбувається аутентифікація користувача - перша фаза встановлення VPN-з'єднання. У разі підтвердження повноважень настає друга фаза - між клієнтом і сервером виконується узгодження деталей забезпечення безпеки з'єднання. Після цього організовується VPN-з'єднання, що забезпечує обмін інформацією між клієнтом і сервером у формі, коли кожен пакет з даними проходить через процедури шифрування / дешифрування і перевірки цілісності - аутентифікації даних.

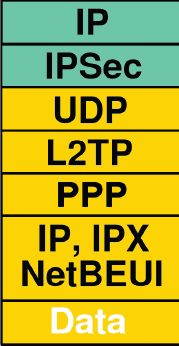

Щоб забезпечити сумісність різних реалізацій VPN, були прийняті стандарти, найбільш поширеними серед яких є протоколи PPTP і L2TP (див. Врізку «Протоколи PPTP і L2TP з IPSEC»). Обидва ці стандарту забезпечують схожий рівень функціональності, проте оскільки L2TP використовує протокол UDP для організації тунелю, він може працювати через мережі ATM (Asynchroneus Transfer Mode), Frame Relay і X.25. Крім того, L2TP пропонує більш високу захищеність з'єднання за рахунок використання протоколу забезпечення безпеки IPSec.

Засоби для реалізації VPN

Приступаючи до побудови VPN, перш за все необхідно визначитися із засобами, які будуть виділені на реалізацію проекту. VPN-з'єднання можуть бути організовані як за допомогою програмного забезпечення (комерційного або вільно поширюваного), так і за допомогою апаратних засобів, в достатку з'явилися на ринку.

Велика фірма в разі необхідності забезпечити безпечне з'єднання декількох офісів (за схемою route-to-route) і дати можливість віддаленої роботи (remote access) з ресурсами локальної мережі своїм співробітникам швидше за все віддасть перевагу обладнання Cisco як найбільш потужний і гнучкий варіант. Якщо фірма тільки розвивається і їй потрібно підключити до головного офісу одне регіональне представництво, можна обмежитися маршрутизаторами-брандмауерами виробництва ZyXEL або D-Link. Це рішення істотно дешевше, а головне, не пред'являє таких високих вимог до професійного рівня системних адміністраторів, як настройка маршрутизаторів Cisco. Обидві компанії надають детальну документацію, що описує як можливості своїх продуктів, так і процедуру їх налаштування з варіантами використання. Потрібно відзначити, що апаратні пристрої, як правило, є комплексними рішеннями і пропонують цілий набір суміжних технологій, які полегшують інтеграцію обчислювальних пристроїв через VPN-з'єднання і збільшують рівень безпеки.

При використанні обладнання або програмного забезпечення різних виробників потрібно переконатися, що пристрої підтримують однакові протоколи для VPN. В іншому випадку їх спільне функціонування буде або неможливим, або малоефективним через необхідність застосування деякого підмножини підтримуваних протоколів, що може істотно знизити рівень інформаційної безпеки.

Протоколи PPTP і L2TP з IPSec

Поліпшена версія протоколу PPTP - індустріальний стандарт L2TP (Layer Two Tunneling Protocol), що представляє собою комбінацію технологій PPTP і L2F (Layer Two Forwarding). Транспортне середовище для протоколу L2TP - UDP. Шифрування даних забезпечує комплекс засобів, пропонованих протоколом безпеки IPSec. Із таких методів шифрування: DES (Data Encryption Standard) з 56-біт ключем і 3DES (Triple DES) з трьома 56-біт ключами.

Крім того, IPSec надає механізм узгодження ключів IKE (Internet Key Exchange), аутентифікацію Kerberos і інші технології інформаційної безпеки.

Апаратні пристрої VPN

Під час налаштування описаних пристроїв потрібно уважно прописувати параметри VPN-з'єднань, так як в разі навіть невеликий помилки тунелі не встановили. Наприклад, зумовлені ключі (Preshared Key) повинні бути однаковими на обох закінченнях тунелю, для одного і того ж VPN-з'єднання не можуть різнитися механізми узгодження ключів (Manual або IKE) і криптографічні алгоритми шифрування і аутентифікації. Якщо щось відмовляється працювати, необхідно звернутися до супровідної документації, зрозуміти принцип, відповідно до якого повинен функціонувати проблемну ділянку, і визначити коло можливих причин, не-працездатності.

Вибираючи параметри тунелю, слід уважно ознайомитися з можливими варіантами його реалізації, з тим щоб бути впевненим в отриманні належної функціональності. Так, наприклад, протокол AH (Authentication Header) організації SA (Security Association) забезпечує тільки аутентифікацію переданих даних без їх шифрування. Для отримання повного захисту слід вибирати протокол ESP (Encapsulating Security Payload).