"Людина - найвразливіше місце в системі безпеки .."

Ця технологія була створена організацією IBM в 1984 році. Мережі Token Ring працюють з 4 і 16 Мбіт / с бітовими швидкостями. Змішування працюють на різних швидкостях в одному кільці не допускається. Ця технологія складніше ніж Ethernet. Має кілька початкових характеристик відмовостійкості. У такій мережі використовуються функції контролю роботи мережі, які працюють за принципом зворотного зв'язку. Такий принцип працює в кільцеподібної структурі. Відправлений кадр завжди повертається до відправника. Іноді помилки в мережі усуваються автоматично. Що зменшує загрози інформаційній безпеці.

Час утримання токена - це час володіння розділяється середовищем в мережі, яке обмежене константою. Коли час минув, станція зобов'язана припинити транслювання особистих даних і передати токен далі по кільцю. Звичайне час утримання токена - 10 мс, а максимальний кадр в стандарті 802,5 не визначений. Для мереж 4 Мбіт / с - 4 Кбайт, а для 16 Мбіт / с - 16 Кбайт. Це зроблено так, що б станція встигла передати хоча б один кадр. Це зроблено для підвищення захисту інформації.

Також існують пріоритети кадрів - від 0 (нижчий) до 7 (вищий). Станція може утримати токен тільки якщо пріоритет кадру нижчий переданого особистого кадру далі по мережі. Інакше станція повинна передати токен без утримання.

Фізичний рівень технології

Мережа спочатку будувалася з використанням концентраторів також званих пристрої многостаціонного доступу. Мережа може мати до 260 вузлів. Мережа має фізичну топологію зірки, а логічну - кільце. Концентратори даної мережі можуть бути активними і пасивними. Пасивних концентратор з'єднує порти так, що б станції створювали кільце. Він не підсилює і не синхронізацію не виконує. Активний концентратор ж виконує функції посилення сигналів. І його можна називати повторювач. При безлічі пасивних концентраторів, роль підсилювача сигналів на себе бере мережевий адаптер. а роль синхронізації - адаптер активного монітора.

Технологія Token Ring дозволяє реалізовувати різні типи кабелів: UTP-3, STP-1, UTP-6 і волоконно-оптичний кабель. У такій топології немає жорстких обмежень щодо максимальної довжини кільця і кількості станцій. Всі параметри утримання токена, і тд налаштовуються. Так що можна побудувати будь-які масштаби.

особливості FDDI

Ця технологія прямий нащадок Token Ring. Ця мережа ґрунтується на основі двох оптоволоконних кілець, які реалізують резервний і основний шлях транспортування інформації між вузлами. Наявність двох кілець - основний засіб підвищення відмовостійкості в мережі FDDI. Відмінності FDDI від Token Ring:

- Час тримання токена в мережі FDDI залежить від завантаження кільця, але тільки для асинхронного трафіку.

- Відсутня пріоритети кадрів, є два класи - синхронний і асинхронний. Синхронний обслуговується завжди навіть при перезагрузках кільця.

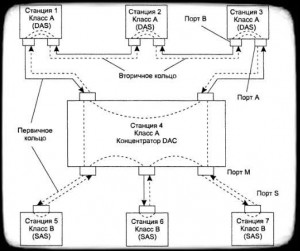

У мережі FDDI може включати станції і концентратори двума способами.

- Подвійне підключення - одночасне підключення до вторинного і первинного кільцям.

- Одиночне підключення - підключення тільки до первинного кільця.

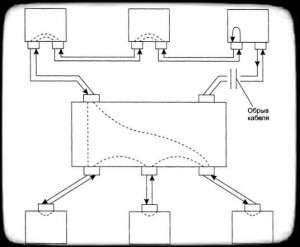

Техніки підключення показані на рис.2. І техніка реконфігурації показана на рис.3.

Такі подвійні підключення відмінно вирішують проблеми контролю віддаленого доступу. Відмовостійкість вирішується за рахунок постійного відстеження станцій і концентраторів за часовими інтервалами циркуляції кадру і токена. І в даній мережі немає активного монітора, всі рівні. Реконфігурація внутрішніх шляхів реалізується спеціальними оптичними перемикачами, і мають складну конструкцію.

Вибір технології повинен бути обгрунтований і реалізований в політиці безпеки підприємства.

- Технологія 100VG-AnyLAN

- Організація мережевих магістралей

- Мережі Frame Relay

- мережі arcnet

- функції концентраторів

- групове мовлення

- Віртуальні локальні мережі та пріоритизація трафіку

- Комутовані пакетні мережі х 25