Якщо ви зламує пароль Wi-Fi в Hashcat. то ви знаєте, що Hashcat не може працювати безпосередньо з файлами мережевого захоплення (.cap або .pcap), ці файли потрібно конвертувати в спеціальний формат Hashcat. Для конвертації в формат в формат .hccap зазвичай використовувалася зв'язка з програм wpaclean (для очищення зайвих даних) і aircrack-ng (для самої конвертації). Але в нових версія Hashcat при спробі підібрати пароль до файлу .hccap нас зустрічає помилка:

Почнемо з невеликої передісторії. Зазвичай використовуються для конвертації файлів рукостискань в формат Hashcat програми aircrack-ng і cap2hcap не перевіряють атрибут лічильника повторів, який використовується для розрізнення різних рукостискань WPA для однієї і тієї ж точки доступу та станції. По крайней мере, вони не роблять це правильно. Результатом стає те, що може вийти .hccap файл, який виглядає коректним, але ніколи не буде зломів, навіть якщо в вашому словнику є вірний пароль.

Особливо якщо ви запускаєте атаку деаутентіфікаціі для прискорення процесу захоплення рукостискання, то можливий паралельний запуск декількох одночасних WPA рукостискань (і їх захоплення) від однієї і тієї ж ТД і Станції. Кожне з них буде мати різні nonce (випадкові дані), які є частиною розрахунку, які виконує hashcat для верифікації, чи є кандидат в паролі коректним чи ні. Для здійснення успішної верифікації важливо використовувати коректний nonce. а щоб це було так, важливо правильно перевірити відповідність пакетів рукостискання.

Оскільки цей тікет відкритий 8 років тому і останні зміни в cap2hccap робилися 3 роки тому, atom вирішив написати його власний конвертер. В даний момент конвертер закінчений і називається "cap2hccapx". Він доданий в якості нового інструменту в hashcat-utils.

cap2hccapx робить перевірку, чи не було складено рукостискання з декількох.

Для злому пароля, як відомо, застосовується захоплене т.зв. четирёхетапное рукостискання (хендшейк). Воно складається з чотирьох елементів. Але не всі ці елементи є обов'язковим для злому пароля. Тепер hashcat вміє зламувати і неповні хендшейкі (так звані WPA2 Half Handshake).

Загалом, було додано кілька нових записів, що дозволяють hashcat визначити, чи є файл рукостискання дійсним (додана "HCPX" в початок файлу), додана версія про формат і, звичайно, інформація про те, чи була аутентифікація успішної і, отже, було захоплено третє повідомлення (третій елемент рукостискання). Якщо рукостискання є повним, то hashcat буде зламувати два типи записів з рукостискання. Це не потребуватиме додаткових витрат, оскільки вся верифікація проводиться після повільної частини PBKDF-HMAC-SHA1.

Формат hccapx є новим. Звичайно у вас в архівах багато файлів .hccap. Але без зроблених змін можна було бути впевненим навіть у тому, що конвертовані в хеш дані взагалі піддаються злому через відсутніх перевірок і неправильних алгоритмів зіставлення. З цієї причини абсолютно не має сенсу конвертувати з hccap в hccapx.

Якщо ви віддаєте перевагу конвертувати файли захоплення (рукостискання) в формат hashcat у себе на комп'ютері, то давайте познайомимося ближче з утилітою cap2hccapx. Як вже було сказано, вона є частиною пакета hashcat-utils.

Інструмент використовується для генерації файлів .hccapx з файлів мережевого захоплення (.cap або .pcap) для злому WPA / WPA2 аутентифікації. Файли .hccapx використовуються як введення для типу хешу -m 2500 = WPA / WPA2.

У Kali Linux і в BlackArch hashcat-utils утиліти є в стандартних репозиторіях і навіть встановлені в системи. Проте, на момент написання там присутні старі версії, в яких програма cap2hccapx ще не додана.

Пакет hashcat-utils є портативним і кросплатформним.

Після скачування досить розпакувати архів і запускати необхідні файли * .bin або .exe для Windows.

Або встановити з вихідних кодів.

Після компіляції в каталозі bin з'являться виконувані файли.

Якщо у файлі захоплення (збережений з ім'ям RT-726940.cap) міститься тільки одне рукостискання і я хочу конвертувати його в формат hashcat для злому Wi-Fi пароля в файл з ім'ям output.RT-726940.hccapx, то моя команда виглядає:

Програма напише щось на кшталт:

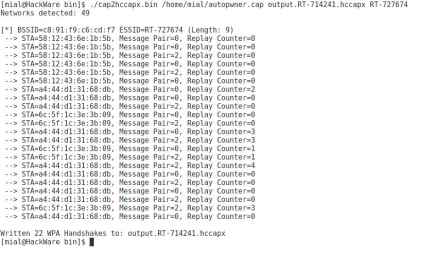

Розглянемо інший випадок - коли в файлі захоплення (/home/mial/autopwner.cap) присутні кілька рукостискань

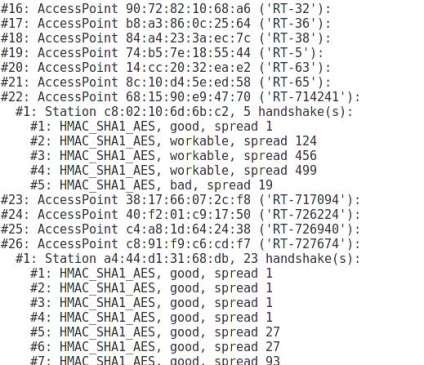

Можна побачити, що є рукостискання для точок доступу RT-714241 і для RT-727674.

Якщо мене цікавить рукостискання тільки для точки доступу RT-714241 і я хочу зберегти хеш для злому пароля в файл output.RT-714241.hccapx, то моя команда буде виглядати так:

Відповідно, якщо мене цікавлять рукостискання тільки для RT-727674, то команда перетворюється в:

Якщо мені потрібні всі хеші рукостискань, то це можна зробити так: