CUDA (Compute Unified Device Architecture) - архітектура паралельних обчислень, розроблена Nvidia для обробки графіки. Використовувати ресурси цього обчислювального движка графічних процесорів (GPU) Nvidia можуть багато широко використовуються мови програмування.

Побудова установки для злому паролів

Інструменти для Windows

Інструменти для Linux

CUDA-машина з Windows-системою

Тестування утиліт на CUDA-машині під Windows

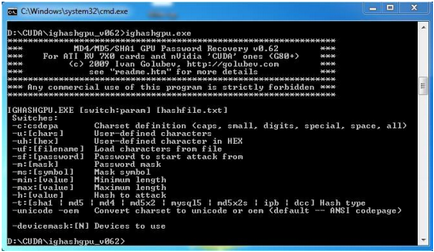

Спочатку перевіримо IGHASHGPU. Це дуже проста консольна утиліта. Розглянемо ключі її використання.

Доступні ключі можна дізнатися, запустивши в командному рядку ighashgpu.exe без параметрів. Ось ключі, які нам знадобляться:

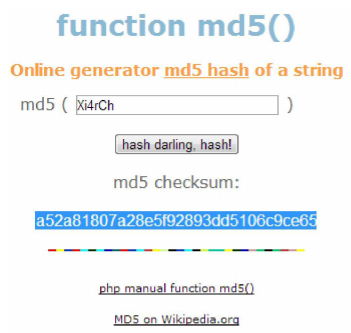

Давайте тепер протестуємо нашу CUDA-машину. Спочатку за допомогою одного з онлайнових генераторів MD5, наприклад www.md5.cz. сгенерируем хеш від пароля Xi4rCh.

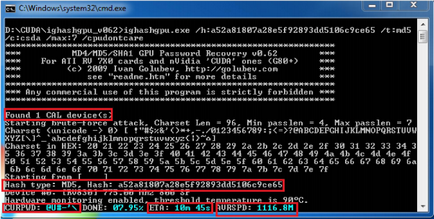

Тепер можна почати процес злому. Виконаємо наступну команду.

ighashgpu.exe / h: a52a81807a28e5f92893dd5106c9ce65 / t: md5 / c: csda / max: 7 / cpudontcare

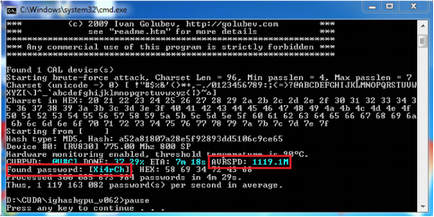

Синтаксис використання був описаний раніше, тому я не буду зупинятися на описі даної команди. Отже, злом почався:

На малюнку вище видно, що середня швидкість перебору складає 1116.8 мільйонів варіантів в секунду, і оцінене час роботи дорівнює приблизно 11 хвилинам. Але в нашому випадку пароль був знайдений через 5 хвилин, що показано на малюнку нижче. Середня швидкість злому збільшилася до 1119.1 мільйонів варіантів в секунду. Таким чином, за допомогою даної утиліти пароль, що складається з 6 цифробуквене символів (цифри і букви в обох регістрах), можна зламати за 5 хвилин.

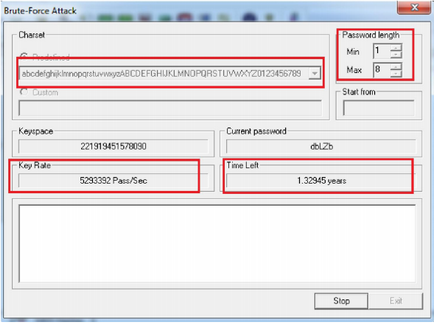

Давайте спробуємо порівняти час злому того ж хеша за допомогою CPU. Використовуємо для відновлення пароля з того ж хеша утиліту Cain n Able.

На малюнку вище видно, що середній час злому складе 1.32945 року, так що різниця між GPU і CPU в наявності.

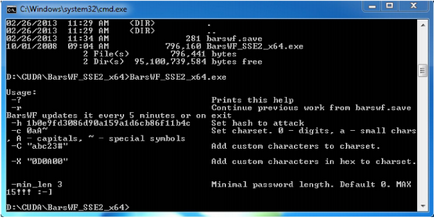

BarsWF: Підтримує тільки Nvidia, тому доведеться перевіряти її на CPU. Запустимо BarsWF.exe з командного рядка, щоб подивитися список доступних опцій.

Спробуємо зламати той же хеш, ввівши команду

BarsWF_SSE2_x64.exe -c A0a -h a52a81807a28e5f92893dd5106c9ce65 -min_len 8

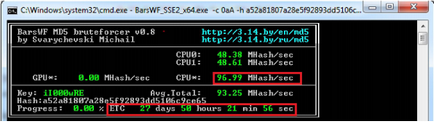

На малюнку вище видно, що очікуваний час злому становить 27 днів, що набагато менше, ніж рік, необхідний для Cain n Abel.

CUDA-машина з Linux-системою

Установка драйверів ATI

1. Видаліть старі драйвери AMD

sudo sh /usr/share/ati/fglrx-uninstall.sh

sudo apt-get remove --purge fglrx fglrx_ * fglrx-amdcccle * fglrx-dev * xorg-driver-fglrx

2. Завантажте драйвери AMD з офіційного сайту або виконайте наступні команди в терміналі:

3. Установка драйверів

chmod + x amd-driver-installer-12-4-x86.x86_64.run

sudo sh ./amd-driver-installer-12-4-x86.x86_64.run

Далі дотримуйтесь інструкцій майстра установки.

Установка драйверів Nvidia

1. Відредагуйте конфігураційні файли

додайте наступні рядки в файл blacklist.conf

blacklist vga16fb

blacklist nouveau

blacklist rivafb

blacklist nvidiafb

blacklist rivatv

2. apt-get --purge remove nvidia- *

3. Перезавантажте систему.

4. Установка драйверів

add-apt-repository ppa: ubuntu-x-swat / x-updates

apt-get update apt-get install nvidia-current nvidia-current-modaliases nvidia-settings

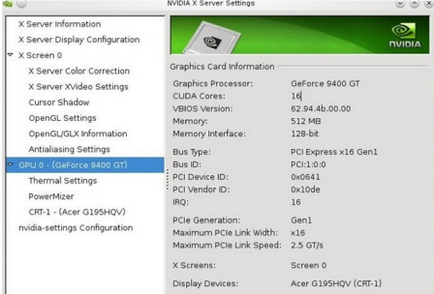

5. Після ще одного перезавантаження, ви зможете побачити налаштування Nvidia.

Тестування утиліт на CUDA-машині під управлінням Linux

Cryptohaze Linux: Now let's see the usage command for Cryptohaze. Type in this command

Cryptohaze Linux. Знайдемо спочатку доступні ключі використання. Для цього введемо команду:

Для злому хеша нам знадобляться наступні три ключа:

Набір символів (charset) - це певний список символів, розпізнається апаратними або програмними засобами. Можна створити текстовий документ і помістити туди букви в нижньому регістрі (a-z), літери у верхньому регістрі (A-Z), цифри (0-9) та інші символи, а потім використовувати отриманий файл з набором символів в якості аргументу утиліти. Ось приклад такого файлу:

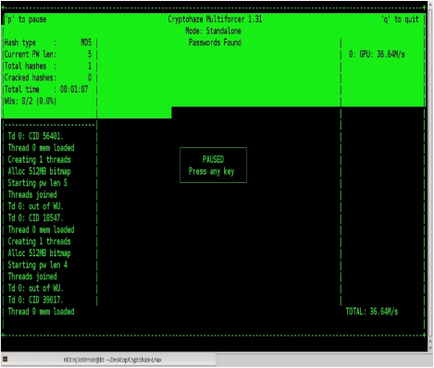

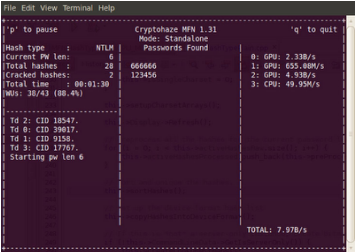

Перейдемо до тестування. Введемо команду:

./ Cryptohaze-Multiforcer -c / root / Desktop / Cryptohaze-Linux / charsets / charsetall -h MD5 -f /root/Desktop/hash.txt

Після натискання enter починається процес злому.

/ NewMultiforcer --openclplatform = 0 --opencldevice = 1 -bfi_init -h Hash type -c mycharsets dir -f my file dir

Що краще - ATI або Nvidia?