У минулій статті ми розглянули з Вами як працює протокол (якщо говорити більш строго, то стек протоколів IPsec) і як налаштувати захищене з'єднання між двома офісами. Однак, в житті часто виникає задача, яку можна трактувати приблизно одним із таких способів:

- у фірми є користувачі, які за службовим обов'язком працюють вдома (тимчасово або постійно - неважливо). Відповідно, цим людям необхідно надати доступ в локальну мережу підприємства. Зрозуміло, що в даній ситуації Site-to-Site канал не побудуєш, оскільки у користувача швидше за все немає необхідного обладнання, та й накладно це.

- у фірми є головний офіс і пристойну кількість віддалених, які необхідно зав'язати в одну локальну мережу. Цілком ймовірно така ситуація, що у віддалених офісах немає адміна, який здатний налаштувати класичний Site-to-Site тунель.

Для вирішення вищезазначених завдань Cisco пропонує технологію, яка називається Cisco Easy VPN. Давайте розберемося, що ж це таке і з чим його їдять 🙂

Cisco Easy VPN це віртуальна приватна мережа (VPN) на базі IPsec, яка базується на архітектурі централізованого управління VPN-каналами з єдиної точки. Складається з трьох компонентів: Easy VPN сервер, Easy VPN клієнт і Easy VPN Remote. Сервер і Remote вдають із себе клієнт-серверну архітектуру (при цьому Remote - «кліенсткій» маршрутизатор або ASA5505), в якій запит на побудову захищеного тунелю виходить з боку Remote. Easy VPN Remote може працювати в трьох різних режимах:

З ідеологією, думаю все зрозуміло, так давайте копнемо глибше і дізнаємося як же воно все працює.

Прим. на додаток хочу сказати, що сервер може вислати деякі параметри і без запиту з боку клієнта. Також зверніть увагу, що конфігураційний режімISAKMPпроісходіт до установленіяIPsecSA.

Конфігураційний режим ISAKMP підтримує розширену аутентифікацію (Xauth) після того моменту, як ISAKMP SA встановлені. Цей механізм аутентифікації дозволяє додатково перевіряти справжність (identity) користувача, використовуючи певні протоколи. Наприклад, сервер може попросити користувача ввести ім'я та пароль і потім порівнювати їх з локальною базою даних. Така система досить масштабируема і дозволяє застосовувати просту аутентифікацію за паролем, одноразові паролі і ін.

Easy VPN вимагає від Вас надання додаткової інформації для полуторним фази. Робиться це створенням і налаштуванням Easy VPN групи, використовуючи команду cryptoisakmpclientconfigurationgroup

- використовуючи переднастроєні IKE ключі для аутентифікації. У цьому випадку клієнт зобов'язаний ініціювати агресивний режим встановлення тунелю і передати ім'я групи як його ID в пакеті ініціалізації. Easy VPN не підтримує звичайний режим з аутентифікацією через встановлені ключі. Цей ключ налаштовується в режимі конфігурації групи командою key

- використовуючи цифрові підписи і звичайний режим IKE (Main Mode). У цьому випадку ім'я групи береться з OU-поля сертифіката клієнта. Цей варіант кращий.

Після того, як ISAKMP SA були встановлені клієнт може запитати додаткову інформацію від сервера використовуючи конфігураційний режим ISAKMP. Нижче показані найбільш важливі і часто використовувані параметри:

- split-dns

- acl

- save-password. дозволяє віддаленому клієнту зберегти пароль для Xauth

- include-local-lan. ця функція використовується тоді, коли Ви не використовуєте split-tunnel. Ця команда дозволяє віддаленого ПК отримати доступ на локальні LAN-інтерфейси минаючи VPN тунель

Після того, як Ви завершите настройку Easy VPN групи, необхідно налаштувати інші IPsec настройки - ISAKMP політики, набори IPsec.

Прим.: EasyVPNкліент (той, який програмний) вимагає 2ий групи ДХ для 3DESі 5ой дляAES256, аIOS-маршрутизатори за замовчуванням використовують ДХ групу №1 - не забудьте змінити її в настройкеISAKMPполітік

На додаток до всього необхідно створити динамічну крипто-карту і дозволити приймати з'єднання від будь-якого віддаленого бенкету. Робиться це приблизно так:

crypto map CRMAP_EZVPN client configuration address respond

crypto map CRMAP_EZPVN isakmp authorization list ATHRZ_EZVPN

Нам доступна і ще одна команда:

crypto map CRMAP_EZPVN client authentication list AUTH_EZPVN,

яка включає Xauth для крипто-карти. AAA-список AUTH_EZVPN повинен вказувати на джерело, через який виробляти аутентифікацію (local, radius і ін.). Якщо названу вище команду не ввести, то Xauth не використовуватиметься і вся віддалена сесія буде аутентифицироваться тільки за допомогою ISAKMP параметрів (переднастроєні ключі або цифрові сертифікати).

На цьому етапі уважні читачі могли замислитися над приблизно наступним питанням: припустимо, що ми створили кілька Easy VPN груп з різними політиками (наприклад, з різними split-tunnel). Як же зробити так, щоб той чи інший користувач міг приєднатися тільки в ту чи іншу групу (щоб менеджер не міг потрапити в групу керівництва)? Для вирішення цієї проблеми у Cisco є рішення, яке називається «Блокування групи» (Group Lock). Коли вони увімкнені на групу, все Xauth імена повинні бути наступного формату:

де group - ім'я існуючої Easy VPN групи. Сервер витягає ім'я групи з Xauth-імені та порівнює з налаштованими іменами груп. Якщо імена не співпадають, то з'єднання Дропана.

Прим.: IOSGroupLockработает тільки з аутентифікацією по Переднастроєні ключам

Після розуміння того, як працює Easy VPN сервер, поговоримо про Easy VPN Remote.

Починаючи з версії 12.2Т Cisco впровадила підтримку функціоналу Easy VPN клієнта в свої маршрутизатори. Ця можливість дозволяє використовувати маршрутизатори як апаратного клієнта, який встановлює з'єднання з сервером.

Точно також, як і програмний клієнт, Easy VPN Remote підтримує двох-крокову аутентифікацію. Перший крок - аутентифікація по групі, протягом якої обидві сторони встановлюють ISAKMP SA. На цьому кроці можна використовувати переднастроєні ключі або цифрові сертифікати. Другий крок - Xauth.

Для настройки Easy VPN Remote, Вам необхідно пройти через наступні кроки:

- налаштувати Easy VPN профіль командою crypto ipsec client ezvpn

. Після цієї команди, Ви потрапляєте в відповідний режим конфігурації для введення додаткових опцій. Ці опції бувають як обов'язковими так і немає. Розглянемо деякі з них:

- connect задає режим tunnel triger. Режим manual вимагає того, щоб тунель був активований вручну через CLI або SDM / CCP

Після того, як ми дізналися, як працює дана технологія, вирішимо наступну задачу:

- маршрутизатор R2 виступає в якості Easy VPN сервер

- на комп'ютері в локальній мережі R4 встановлений Cisco VPN Client

- шифрувати необхідно тільки той трафік, який йде всередину мережі 172.16.2.0/24

aaa new-model aaa authentication login AUTH_EZVPN local aaa authorization network ATHRZ_EZVPN local! username A.GUSEV@GROUP_EZPVN-HOME password A.GUSEV username FLANE @ GROUP_EZPVN-USERS password FLANE! crypto isakmp policy 10 authentication pre-share encr 3des hash md5 group 2! ip local pool POOL_EZVPN-USERS 172.30.100.1 172.30.100.99 ip local pool POOL_EZVPN-HOME 172.30.100.100 172.30.100.199 ip access-list extended ACL_SPLIT-EZVPN permit ip 172.30.100.0 0.0.0.255 172.16.2.0 0.0.0.255 crypto isakmp client configuration group GROUP_EZPVN-USERS key USERS pool POOL_EZVPN-USERS acl ACL_SPLIT-EZVPN group-lock crypto isakmp client configuration group GROUP_EZPVN-HOME key HOME pool POOL_EZVPN-HOME acl ACL_SPLIT-EZVPN group-lock! crypto ipsec transform-set ESP-3DES-MD5 esp-3des esp-md5-hmac! crypto dynamic-map CRMAPDYN_EZVPN 10 set transform-set ESP-3DES-MD5 reverse-route crypto map CRMAP_VPN isakmp authorization list ATHRZ_EZVPN crypto map CRMAP_VPN client authentication list AUTH_EZVPN crypto map CRMAP_VPN client configuration address respond crypto map CRMAP_VPN 10 ipsec-isakmp dynamic CRMAPDYN_EZVPN interface Serial 1/0 crypto map CRMAP_VPN

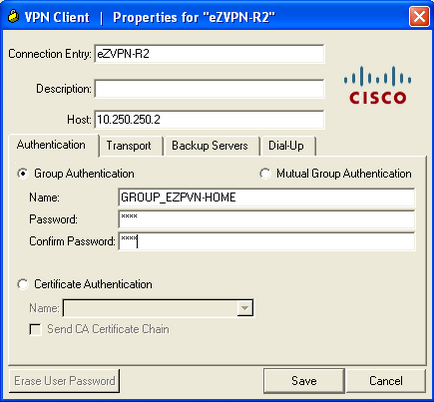

На клієнтському комп'ютері запускаємо програму Cisco VPN Client і вводимо параметри сервера

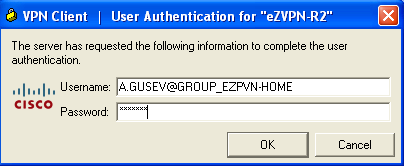

Після цього запускаємо створене вище з'єднання і в віконці вводимо логін / пароль для 1.5-ой фази

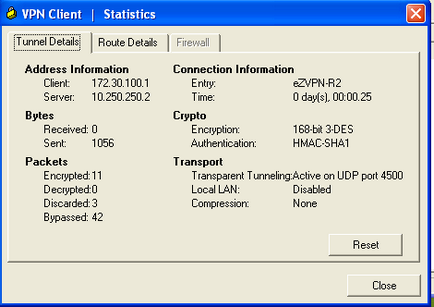

Після успішного встановлення з'єднання з Easy VPN сервером на клієнті можна подивитися статистику (скільки пакетів зашифровано, розшифровано, з яким сервером встановлено IPsec-з'єднання, параметри шифрування)

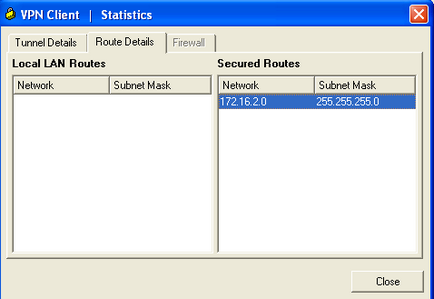

а також інформацію про мережі, пакети на які загортаються в тунель

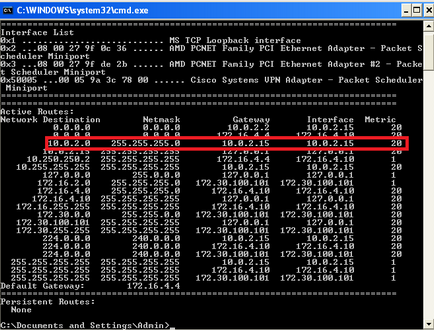

Перевіримо таблицю маршрутизації

На VPN сервері можна використовувати команду show crypto session

R2 # show crypto session Crypto session current status Interface: Serial1 / 0 Username: a.gusev@group_ezpvn-home Group: GROUP_EZPVN-HOME Assigned address: 172.30.100.101 Session status: UP-ACTIVE Peer: 10.1.45.4 port 1090 IKE SA: local 10.250.250.2/4500 remote 10.1.45.4/1090 Active IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 host 172.30.100.101 Active SAs: 2, origin: dynamic crypto map