Типові захисту від шкідливого програмного забезпечення сканують жорсткі диски в пошуках шкідливих файлів, а потім вживають заходів їх для видалення.

Ця стратегія дає збій, коли немає жодного шкідливого файлу, присутнього в системі. І саме цей спосіб стає все більш і більш популярним типом атак ставлять в безвихідь оборону десятків банків усього світу.

Так звані безтілесні шкідливі програми (Fileless infections) дозволяють уникнути виявлення, тому що вони не залежать від файлів жорсткого диска, їм не потрібні виконувані файли для запуску.

Такий спосіб кібер злочинів вперше з'явився кілька років тому, як частина складного національного, державного розвідувального нападу, і переживає зараз сплеск популярності.

Це удари не тільки з якихось державним цілям. Дослідження Лабораторії Касперського показують, що Безтілесний шкідливий вірус заразив більше 140 фінансових установ, урядових організацій та телекомунікаційних компаній в 40 країнах.

Атака полягала в отриманні облікових даних системного адміністратора, для того що б хакери могли безперешкодно зібрати секретні облікові дані клієнтів банків, і в кінцевому підсумку знімати від їх імені гроші в банкоматах.

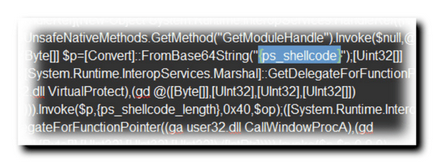

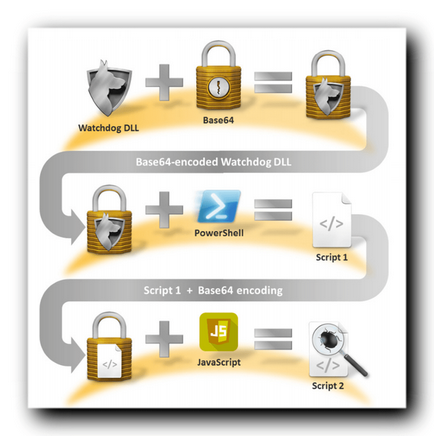

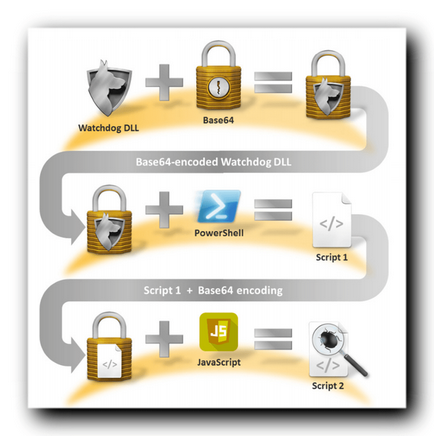

Хакери також можуть використовувати кошти адміністрування операційної системи Windows PowerShell, щоб таємно внести шкідливий код в оперативну пам'ять комп'ютера.

Як боротьби з таким видом зараження комп'ютера, фахівці з кібер безпеки банків могли б стежити за несподіваним створенням послуг в їх системі, спостерігати за несподіваним збільшенням трафіку в своїй мережі, спробувати виявити сторонній вихідний трафік, а також заборонити використання PowerShell в їх мережах

- попереджає Курт Баумгартнер, провідний антивірусний експерт #xAB; Лабораторії Касперського # xBB ;.

Це допомагає стежити за роботою мережі, а не просто перевіряти файли, що зберігаються в ній. Він підкреслює, що навіть удосконалюються загрози не скасовують застосування основоположних заходів безпеки, таких як поділ різних частин мережі на підмережі, що є більш ефективним для забезпечення захисту.

Чого домагаються кібер злочинці використовуючи безтілесний вірус?

• Приховати свою присутність від антивірусів якомога довше

• Підвищення привілеїв - здатність використовувати уразливість, яка дасть їм доступ адміністратора до системи і вони можуть робити все, що хочуть.

• Збір інформації - зібрати якомога більше даних про жертви і з комп'ютера жертви, наскільки це можливо (для подальшого використання в інших атаках)

• Стійкість - здатність зберігати шкідливий код в системі, що не виявленим, максимально довгий час. Він може сховатися в місцях, які важко сканувати або виявити за допомогою традиційних антивірусних продуктів.

Безпосередньо в оперативній пам'яті можуть ховатися стійкі і замасковані інфекції:

1. Резидентна шкідлива програма (Memory-resident malware) - цей тип квазі безтілесної шкідливої програми використовує простір пам'яті процесу або справжній файл Windows. Він завантажує свій шкідливий код в цьому просторі пам'яті і залишається там, поки код не спрацьовує.

2. Руткіт - це вид програмних засобів виконує маскування шкідливих об'єктів (процесів, файлів, директорій, драйверів) на комп'ютері користувача.

Rootkit дає можливість отримати доступ адміністратора для зловмисників. Руткіти часто знаходяться в ядрі і тому, їх неможливо виявити і знищити не дивлячись на перезавантаження і і звичайні перевірки антивірусом.

3. Шкідлива програма реєстру Windows - нові типи шкідливих програм. Безтілесний здатний знаходиться в реєстрі Windows. Адже Реєстр Windows являє собою базу даних, яка зберігає настройки низького рівня для операційної системи і деяких додатків.

Цей тип безтілесного шкідливого ПО виконує код в файлі в реєстру, файл самознищується, після виконання своїх злих намірів.

Як безтілесний вірус працює:

Ось реальний, простий сценарій як цей вірус може поставити під загрозу ваш комп'ютер.

>> Ваш флеш-плагін застарів, тому що у вас не було часу встановити оновлення.

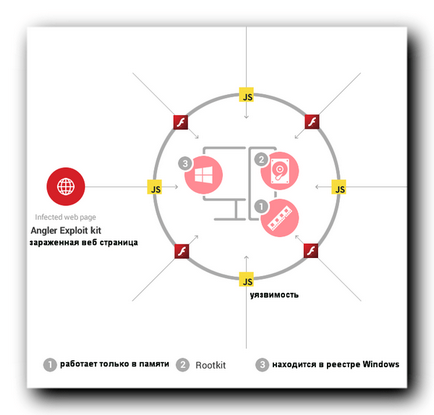

>> В кінцевому підсумку ви потрапляєте на веб - сайт, де розміщений Angler exploit kit.

>> exploit комплект починає сканування на наявність вразливостей в вашому комп'ютері, і знаходить застарілий Flash-плагін. Відразу ж починає працювати корисне навантаження в пам'яті процесу вашого Chrome.

>> Якщо, наприклад, корисне навантаження являє собою штам здирників, то він буде підключатися до серверів Command Control, контрольованих зловмисниками для отримання ключа шифрування.

>> Останнім кроком після шифрування даних на вашому комп'ютері, це блокування устаткування і вимога викупу, для надання подальшого доступу до файлів вашого комп'ютера.

Ви бачите, корисне навантаження (частина шкідливої програми, яка виконує шкідливі дії) вводиться безпосередньо в процесі, використовуваному для експлуатації та запуску в оперативній пам'яті комп'ютера.

EXPLOIT KITS - обов'язкова умова функціонування безтілесного вірусу.

Exploits Kit є всього лише системою мережевого тестування комп'ютера для пошуку недоліків або помилок додатків дають можливість несанкціонованого проникнення, до вашого комп'ютера або будь-який інший системі.

Злочинний Exploits інструмент це, в основному, шматок коду розроблений для шкідливих цілей. Він відкриває канал, який зловмисники можуть використовувати для спілкування з вашою системою і завантаження в неї коди включають в себе різні типи потрібних їм команд.

Кращий спосіб захистити себе від безтілесного вірусу.

1. Застосовувати оновлення безпеки для додатків і операційної системи.

Більшість користувачів не люблять оновлень програмного забезпечення, нехтуючи через упереджених понять, таких як:

"Це займе більше пам'яті мого комп'ютера."

"Це змусить мій комп'ютер працювати повільніше."

"Це може призвести до проблем сумісності з моєї операційної системи або інших програм."

У сучасному світі оновлення програмного забезпечення, мають вирішальне значення для вашої безпеки!

Зберігаючи свої додатки і постійно оновлюючи ОС можна виключити 85% цілеспрямованих атак (кібер - атаки, які націлені на конкретну уразливість в вашому комп'ютері).

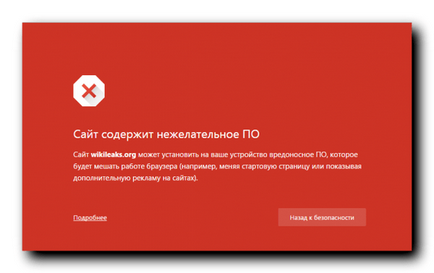

2. Блокування сторінок мають шкідливі ресурси.

Зараження починається в той момент коли ви відкриваєте сторінку на зараженому сайті, де розміщений злочинний експлойт комплект.

Але якщо ви використовуєте оновлюваний продукт безпеки, він буде блокувати таку сторінку, як тільки ви спробуєте відкрити її. В результаті нелегальний експлойт комплект ніколи не зможе досягти додатків на вашому комп'ютері (в даному випадку, браузер).

Як антивірус блокує сайти?

Хороші антивіруси "знають" що цей сайт зламаний, або створюється для атак, або належить до кібер кримінальної інфраструктурі. Зловмисники вкладають багато сил і грошей в такі сайти і рідко змінюють їх.

Таким чином, цей метод виявлення може бути дуже корисним для вашої інтернет-безпеки.

3. Блокування доставки корисного навантаження.

Після того, як використовується набір визначив уразливість в вашій системі, він буде підключатися до серверів Command Control для завантаження корисного навантаження і займе місце в оперативній пам'яті. Але якщо ви належним чином захищені то ваш пакет безпеки знає, що відбувається спроба підключитися до шкідливих серверів, і він зупинить завантаження.

Знову ж, бачите, безтілесний вірус блокується перш ніж це потрапить до Вас.

4. Блокується обмін даними між комп'ютером і серверами нападників.

Скажімо, корисне навантаження проникла в кінцевому підсумку на вашу систему через уразливість Zero Day (Уразливість нульового дня - недолік в програмному забезпеченні, для яких не існує ніякого оновлення, тому що виробник програмного забезпечення ще не знає про це).

Наступним шаром упреждающей захисту продукту безпеки, є блокування зв'язку між вашим комп'ютером і сервером контрольованим зловмисниками.

Злочинці не зможуть отримати дані, зібрані з вашого комп'ютера, вони так само не зможуть заразити вашу систему додатковим шкідливими програмами.

Поява безтілесних шкідливих програм не привід для відчаю, це просто ще одна причина йти в ногу зі змінами, а не покладатися на застарілі інструменти.

А тепер просто шукайте зловмисників там де де ви найменше їх очікуєте.