У даній статті наводиться опис процесу налаштування служби NDES як частини існуючої інфраструктури PKI, і кроків, які необхідно виконати для випуску виробу в мережі з сертифікатом

ІТ-інфраструктура для вашого підприємства

Поширення сертифікатів для операційних систем Windows підтверджуючий центр підприємства - досить проста процедура, яку можна автоматизувати за допомогою механізму Group Policy Certificate Auto Enrollment, після настройки інфраструктури PKI. Однак для випуску сертифікатів пристроїв, які не мають облікових записів в AD, адміністратори повинні вручну створювати запити Public-Key Cryptography Standards (PKCS) і встановлювати сертифікати на пристрої. В організаціях, що мають сотні пристроїв, не представлених в AD, на це піде дуже багато часу.

Внаслідок складності інфраструктури PKI і варіювання необхідних умов в залежності від використовуваного сценарію потрібно уважно вивчити «Звіт Microsoft про реалізацію SCEP» (www.microsoft.com/downloads/details.aspx?familyid=E11780DE-819F-40D7-8B8E-10845BC8D446), перш ніж планувати реалізацію NDES. Також варто провести тестування в лабораторному середовищі, перш ніж розгортати службу NDES в робочому оточенні.

SCEP в системі Windows Server

Служба NDES призначена для компаній, в яких вже розгорнуто інфраструктура PKI і які хочуть призначати сертифікати мережевих пристроїв, таким як маршрутизатори і міжмережеві екрани, щоб підвищити безпеку, реалізуючи захист мережевого трафіку засобами IPsec. Наприклад, для побудови каналу IPsec VPN між маршрутизаторами або між ноутбуками і пристроями, що входять в периметр мережі. Не всі пристрої підтримують протокол SCEP, тому варто попередньо проконсультуватися з виробником обладнання.

конструктивні міркування

Якщо в компанії інфраструктура PKI складається з автономного засвідчувального центру, вона повинна бути частиною ізольованою ієрархії сертифікації, яка обслуговує тільки пристрої з підтримкою протоколу SCEP. Інші пристрої мережі не повинні довіряти кореневого засвідчувальному центру. Якщо ваша організація використовує устаткування Cisco, а клієнтським системам Windows не потрібно довіру до мережевих пристроїв, ви можете розглянути варіант використання сервера Cisco IOS Certification Authority - засвідчує, на базі пристрою Cisco, що працює з операційною системою Internetwork Operating System. Крім того, деякі пристрої мають обмежену підтримку певних конфігурацій інфраструктури PKI, в тому числі довгих ключів шифрування, підпорядкованих засвідчувальних центрів та багаторівневих ієрархій PKI.

Засвідчує центр: автономний або корпоративний?

Реалізація служби NDES в зв'язці з автономним підтверджуючий центр, завданням якого є забезпечення сертифікатами мережевих пристроїв, більше підходить в ситуаціях, коли клієнтським системам Windows не потрібно довіру до мережевих пристроїв (наприклад, під час налаштування VPN-каналу виду маршрутизатор-маршрутизатор з IPsec-шифруванням) . Спільне використання сервера NDES і засвідчує, підприємства доцільно в тих випадках, коли клієнтам Windows при установці VPN-з'єднань потрібно довіру до мережевих пристроїв.

Налаштування NDES

Давайте встановимо серверну роль NDES і підключимо її до засвідчувальному центру підприємства. Це стандартна конфігурація, в якій сертифікати, випущені для мережевих пристроїв, є довіреними для всіх клієнтів Windows, що входять в домен. Вам знадобиться робочий засвідчує центр підприємства, що входить в каталог AD, а також налаштований і вимкнений кореневої засвідчує центр.

Встановлені

Додайте запис NDES_Admin в локальну групу Administrators на сервері NDES і в групу Enterprise Admins домену AD. Увімкніть обліковий запис NDES_ServiceAccount в локальну групу IIS_IUSRS на сервері NDES.

дублювання сертифікатів

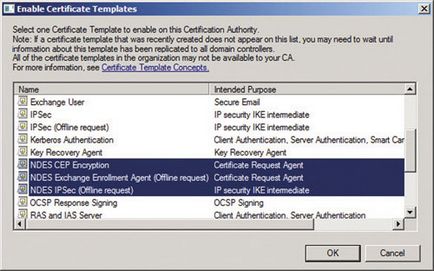

Екран 1. Діалогове вікно Enable Certificate Templates