2.1 Введення в pfSense

Моя перша установка була виконана на голе залізо і працювала просто чудово. Це сталося незадовго до того, як я почав обмірковувати ідею віртуальної платформи маршрутизації. Проходили великі дискусії чи зможуть віртуальні маршрутизатори впоратися з цим завданням з точки зору безпеки. Я просто не міг допустити таку ідею основи, поки я не випробував її. Тепер, після 7 років, я повинен сказати, що я радий, що вирішив віртуалізувати все.

Протягом багатьох років роботи Snort IDS в pfSense відловив безліч зловмисників і негайно знищив ці. При кожній установці нового програмного забезпечення, цей пакет обнюхує WireShark перед його запуском в промислову середу! Більш того, монітори мережевих служб, на зразок Nagios Core надали багату інформацію для підтримки ІТ адміністраторів в інформовану стані. При вірних правилах брандмауера і апаратної фільтрації 2 уровняОЧЕНЬ малоймовірно, що вас зламають!

pfSense це потужна платформа і її набір функциональностей неможливо повністю охопити в даній книзі. Даний посібник було розроблено як покрокове для того, щоб ви швидко все підняли і запустили. Я настійно рекомендую використовувати багаті ресурси в мережі для більш глибокого розуміння !.

OK! Сказано достатньо! Перш ніж почати установку, ви повинні створити настройку ВМ. Я рекомендую віртуальний диск 8ГБ IDE і 4 ГБ оперативної пам'яті для такої установки. Якщо вам потрібно повторити ці кроки, поверніться сюди: 1.9 Створення налаштувань ВМ.

2.2 Установка pfSense

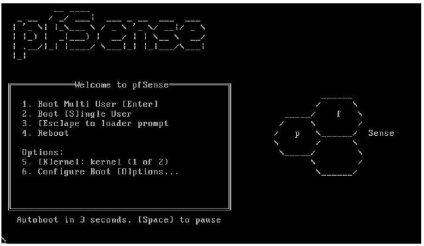

Тепер включите свою ВМ pfSense, переконавшись що у вас є CD або завантажений образ диска. Ви повинні побачити наступний екран:

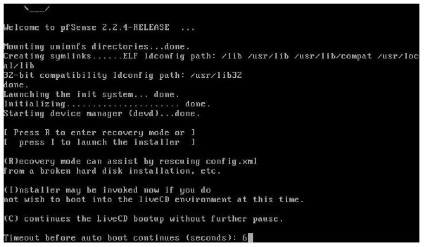

Тепер, коли ви отримали запрошення (відображений нижче), натисніть клавішу I. Якщо ви не зловили її вчасно, просто скиньте вашу ВМ.

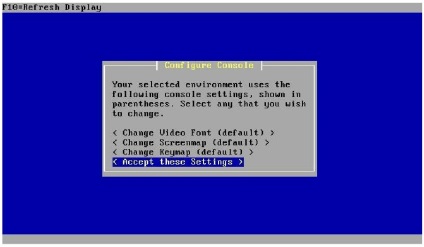

Далі ви побачите консоль настройки (зображену нижче). Використовуйте свою клавішу вниз щоб досягти Accept These Settings з наступним натисканням Enter.

Тепер виберіть Quick / Easy Install (як зображено нижче)

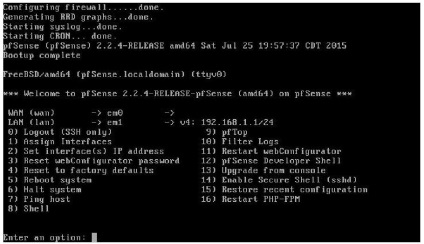

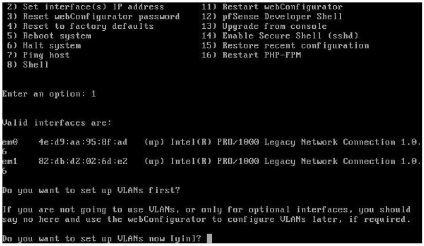

2.3 Призначення мережевих інтерфейсів

Далі вам потрібно налаштувати мережеву середу! Оскільки pfSense є дистрибутивом на основі BSD. ваші мережеві інтерфейси іменуються по-іншому. Якщо ви застосовуєте e1000 Gigabit. вони повинні відображатися як em (x). Якщо ви використовуєте Realtek. вони будуть називатися як re (x). Будь ласка, зосередьте свою увагу зараз! Це єдина мудрована частина установки!

Я виявив, що найпростіше ЗАВЖДИ встановлювати LAN на перший інтерфейс, який ЗАВЖДИ повинен бути em0 або re0.

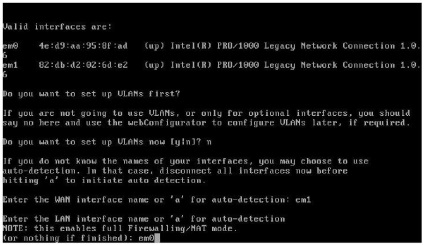

Далі ми будемо запрошені для введення імені WAN. Натисніть em1 і потім ENTER.

pfSense тепер запросить ім'я інтерфейсу LAN (як зображено нижче). Введіть em0. потім натисніть ENTER.

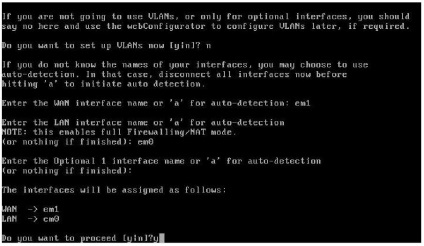

Оскільки ми НЕ налаштовуємо необов'язковий інтерфейс (opt1) прямо зараз, натисніть клавішу ENTER. що означає NO SELECTION (як зображено нижче).

Ваші інтерфейси тепер будуть призначені (як відображено нижче). Наберіть y. потім натисніть ENTER.

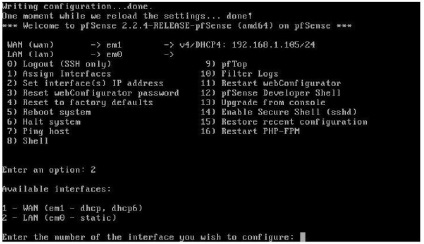

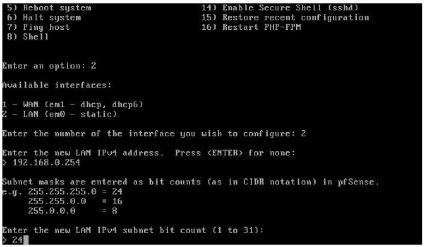

Для продовження виберіть параметр 2. потім натисніть ENTER.

Далі наберіть номер настроюваного вами інтерфейсу. У нашому випадку ми хочемо використовувати адаптер LAN. чий номер у списку 2 (як зображено нижче).

Для продовження наберіть 2. потім натисніть

Для продовження наберіть використовуваний вами IP LAN. потім натисніть ENTER.

Далі вибудете запитані на надання кількості бітів маски підмережі в нотації CIDR. Це майже ЗАВЖДИ будуть 24 для локальної мережі.

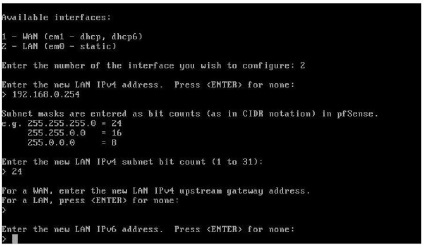

Для продовження наберіть 24. потім натисніть ENTER.

Наступні кілька запитів можуть бути пропущені натисканням ENTER. що означає NO SELECTION (не вибрано, як зображено нижче).

Для продовження натисніть ENTER.

Вам не потрібно налаштовувати IPv6 (як зображено нижче) для вашої LAN. тому даний крок може бути пропущений.

Для продовження натисніть ENTER.

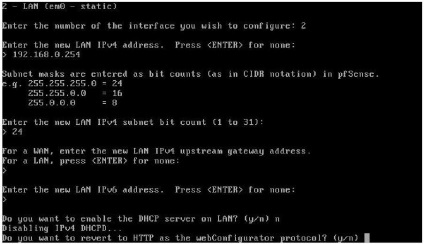

Щоб налаштувати консоль якомога швидше ми НЕ дозволимо DHCP в LAN зараз (як показано нижче). Він буде налаштований із застосуванням веб-інтерфейсу.

Для продовження введіть n. потім натисніть ENTER.

Тепер вас попросять повернутися в веб- інтерфейс (як зображено нижче) з безпечного режиму (https) в не завжди безпечний (http). Ви можете побажати залишити його безпечним.

Для продовження введіть n. потім натисніть ENTER.

Налаштування тепер повинна бути завершена.

Зображення нижче відображає інший комутатор безпеки, який я вважаю за краще залишати вимкненим поки все не буде перевірено та на запрацює. Дозволивши Enabling Static ARP Entries pfSense (Активація статичних записів ARP) дозволить запобігати взаємодія з адаптером LANЛЮБОМУ обладнанню ПОЗА списку. Це ще один потужний інструмент допомагає вам зберігати безпеку мережевого середовища (настійно рекомендується)!

2.9.1 Правила LAN

Ви повинні побачити закладки з іменами ваших мережевих інтерфейсів. Деякі з моїх закладок (зображених нижче) мають інші імена. Просто я їх перейменував! Наприклад: я перейменував свій інтерфейс WAN в JAB. Єдині інтерфейси, які ми збираємося розглядати це LAN і WAN. Зображений нижче список є попередньо заповнюється для подання концепції того, як таблиця буде виглядати після виготовлення наших записів правил LAN.

Щоб додати нове правило LAN to LAN. клікніть на кнопку + у правій частині (як зображено нижче).

Малюнок нижче показує заповнене правило LAN to LAN. Задубліруйте це правило не забувши зберегти зміни по завершенню.

Тепер, коли у вас є сервер VPN, давайте налаштуємо його так, щоб користувачі Домена могли виконувати аутентифікацію і використовувати його! Щоб зробити це вам спочатку треба отримати установку Zentyal. яка описана в Книзі 4. Контролер домену Zentyal.

При наявності встановленого Zentyal давайте продовжимо, клікнувши System> User Manager (як показано нижче).

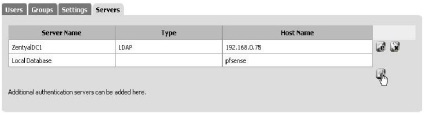

Далі клікніть по закладці Servers (як показано нижче). Зауважимо: що приводиться нижче список вже попередньо заповнений ZentyalDC1 на для вашої довідки. Ваша установка повинна відображати на даний момент тільки Local Database.

Щоб додати новий сервер клікніть на кнопку +

Потім вам потрібно ввести інформацію про ваш контролері домену Zentyal (як показано нижче).

2.11.6 Додавання повідомлень в список блокувань

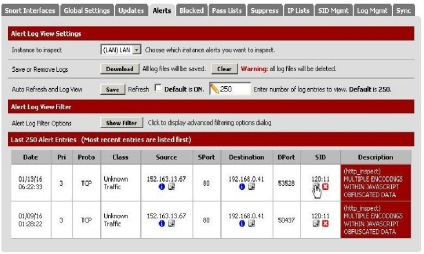

Оскільки Snort виконується, ви почнете переглядати попередження як показано в списку нижче. Ви можете додати попередження low-risk (з низьким ризиком) в список заборон клікнувши по кнопці плюс (+) в колонці SID (як показано нижче).

Використовуйте здорові сенс при створенні заборонного списку!

Коли ви забороните всі попередження, список придушення повинен генеруватися автоматично (auto-generated, як показано нижче).

2.11.7 Блокування джерела порушення правил

Оскільки ви спостерігаєте за звичайним мережевим обміном і встановили список придушень, саме час дозволити працювати Snort. Тепер ви можете повернутися в налаштування Snort Interface і дозволити offenders to be blocked at the source (блокування зловмисників в джерелі). Запам'ятайте, цей параметр я рекомендую залишати не поміченим, поки ви змінюєте спостереження за обміном.

Snort дуже потужний і БУДЕ блокувати обмін! Він навіть може блокувати Вас! Якщо трапиться таке, зареєструйтесь в pfSense з іншого комп'ютера, тимчасово забороните блокування і просто переконайтеся в безпеці заблокованої машини просканувавши її на наявність вірусів і шкідливого ПЗ. Коли встановлена і налаштована належним чином, ця система СКАЛА!

2.12 Резервні копії налаштувань

Крім застосування резервних копій образів ВМ також доцільно зберігати копію налаштувань pfSense. Резервна копія налаштувань особливо важлива коли розробники переписують збірку таким чином, що порушують певні пакети оновлень. За цих обставин резервна копія образу вашої ВМ поверне вас тільки тому до версії, яку ви застосовували до того. У мене це сталося тільки 1 раз за останні 7 років, так що не треба сильно турбуватися!

Щоб отримати доступ до сторінки резервного копіювання настройки клікніть Diagnostics> Backup / Restore (як зображено нижче).

Ви повинні побачити діалог Backup / Restore як показано нижче. Тепер клацніть на кнопці Download configuration

Коли виникне діалог завантаження (як показано нижче), збережіть вашу настройку на диск.