Ні для кого не секрет, що для побудови власної обчислювальної інфраструктури раніше доводилося вдаватися до використання спеціалізованого обладнання, призначеного для самих різних цілей, і витрачати зайву копійку або на його придбання, або на оренду. І це тільки початок епопеї, адже далі вся відповідальність управління інфраструктурою лягала на плечі самої компанії.

З появою технологій віртуалізації і зростаючими вимогами до продуктивності, доступності та надійності обчислювальних систем бізнес все частіше і частіше став робити вибір на користь хмарних рішень і віртуальних майданчиків надійних IaaS-провайдерів. І це цілком зрозуміло: у багатьох організацій підвищуються вимоги, більшість з них хочуть бачити гнучкі рішення, розгорнуті максимально швидко, і не мати при цьому ніяких проблем по частині управління інфраструктурою.

Такий підхід на сьогоднішній день не є чимось новим, навпаки, стає все більш і більш звичною тактикою ефективного управління підприємством / інфраструктурою.

Перерозподіл і перенесення більшості робочих навантажень з фізичних майданчиків на віртуальні в тому числі обумовлює необхідність опрацювання питань реалізації безпеки. Безпека - як з фізичної точки зору, так і з точки зору віртуальної - повинна бути завжди на висоті. Безумовно, на ринку ІТ існує чимало рішень, покликаних забезпечувати і гарантувати високий рівень захисту віртуальних середовищ.

Зупинимося детальніше на відносно недавно анонсованому віртуальному межсетевом екрані CiscoASAv. який прийшов на зміну хмарного фаєрвол Cisco ASA 1000v. Компанія Cisco на своєму офіційному сайті повідомляє про припинення продажу та підтримки Cisco ASA 1000v, представивши в заміну флагманське засіб захисту хмарних, віртуальних інфраструктур в особі продукту Cisco ASAv.

Взагалі варто відзначити, що за останні роки Cisco посилила активність в сегменті віртуалізації, доповнивши лінійку апаратних рішень віртуалізованими продуктами. Поява Cisco ASAv - чергове підтвердження цьому.

Cisco ASAv (The Cisco Adaptive Security Virtual Appliance). як було озвучено раніше, являє собою віртуальний міжмережевий екран. Орієнтований на роботу в віртуальному оточенні і володіє основними функціональними можливостями «залізної» Cisco ASA, за винятком многоконтекстового режиму і кластеризації.

Огляд Cisco ASAv

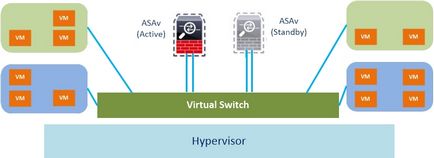

Cisco ASAv забезпечує функціональність брандмауера, виконуючи захист даних в дата-центрах і хмарних середовищах. Cisco ASAv є віртуальною машину, яка може бути запущена на різних Гіпервізор, включаючи VMware ESXi, взаємодіючи з віртуальними «свіча» для обробки трафіку. Віртуальний брандмауер може працювати з різними віртуальними комутаторами, включаючи Cisco Nexus 1000v, VMware dvSwitch і vSwitch. Cisco ASAv підтримує реалізацію Site-to-Site VPN, VPN віддаленого доступу, а також організацію бескліентного віддаленого доступу VPN, як і на фізичних пристроях Cisco ASA.

Малюнок 1. Архітектура Cisco ASAv

Cisco ASAv використовує ліцензування Cisco Smart Licensing, що в значній мірі спрощує розгортання, управління і відстеження віртуальних екземплярів Cisco ASAv, використовуваних на стороні замовників.

Ключові особливості та переваги Cisco ASAv

- Єдиний междоменной рівень безпеки

Cisco ASAv забезпечує єдиний рівень безпеки між фізичними і віртуальними майданчиками з можливістю використання декількох гіпервізора. У контексті побудови ІТ-інфраструктури клієнти часто використовують гібридну модель, коли частина додатків заточена під фізичну інфраструктуру компанії, а інша - під віртуальну майданчик з кількома гіпервізорами. Cisco ASAv використовує консолідовані опції розгортання, при яких єдина політика безпеки може застосовуватися як для фізичних, так і для віртуальних пристроїв.

Cisco ASAv використовує програмний інтерфейс передачі репрезентативного стану (Representational State Transfer, REST API) на основі звичайного HTTP-інтерфейсу, який дає можливість управляти самим пристроєм, а також змінювати політики безпеки і моніторити статуси станів.

Cisco ASAv із заданою конфігурацією може бути розгорнута за дуже короткий проміжок часу.

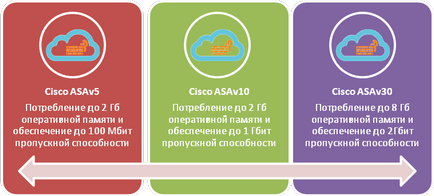

Cisco ASAv представляє сімейство продуктів, доступних в наступних моделях:

Малюнок 2. Сімейство продуктів Cisco ASAv

Розгортання ASAv за допомогою веб-клієнта VMware vSphere

Якщо ви вирішили розгорнути ASAv на віддаленій майданчику IaaS-провайдера або на будь-який інший виртуализированной майданчику, щоб уникнути несподіваних і неробочих моментів відразу варто звернути увагу на додаткові вимоги і обмеження:

- Розгортання ASAv з файлу ova не підтримує локалізацію. Необхідно переконатися, що VMware vCenter і LDAP сервера в вашому оточенні використовують режим сумісності ASCII.

- До установки ASAv і використання консолі віртуальних машин необхідно поставити зумовлену розкладку клавіатури (United States English).

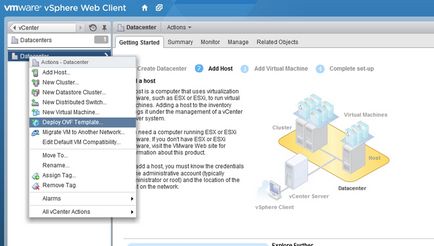

Малюнок 3. Розгортання OVF шаблону ASAv

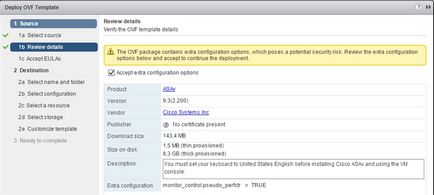

- У вікні майстра розгортання шаблону OVF в секції Source необхідно вибрати інсталяційний OVA файл Cisco ASAv. Зверніть увагу, що у вікні огляду деталей (ReviewDetails) виводиться інформація про пакет ASAv.

Малюнок 4. Огляд деталей установки ASAv

- Прийнявши ліцензійну угоду на сторінці AcceptEULA. переходимо до визначення імені примірника Cisco ASAv і розташування файлів віртуальної машини.

- У коні вибору конфігурації (Selectconfiguration) потрібно використовувати такі значення:

- Для Standalone-конфігурації вибрати 1 (або 2, 3, 4) vCPU Standalone.

- Для Failover-конфігурації вибрати 1 (або 2, 3, 4) vCPU HA Primary.

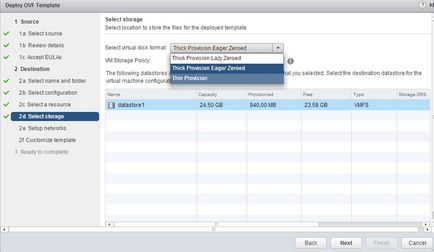

- У вікні вибору сховища (SelectStorage) визначити формат віртуального диска, для економії місця корисним буде вибір опції Thin provision. Також необхідно вибрати сховище, в якому буде запускатися ASAv.

Малюнок 5. Вікно вибору сховища

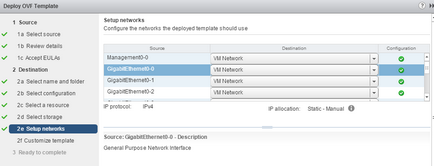

- У вікні конфігурації мережі (Setupnetwork) вибирається мережевий інтерфейс, який буде використовуватися при роботі ASAv. Зверніть увагу: список мережевих інтерфейсів задається не в алфавітному порядку, що часом викликає складності в знаходженні потрібного елемента.

Малюнок 6. Вікно конфігурації мережевих параметрів

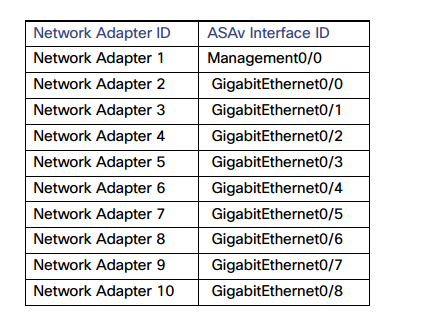

При розгортанні примірника ASAv за допомогою діалогового вікна редагування налаштувань мережі можна вносити зміни в мережеві параметри. На малюнку 7 показаний приклад відповідності ідентифікаторів мережевих адаптерів (Network Adapter ID) і ідентифікаторів мережевих інтерфейсів ASAv (ASAv Interface ID).

Малюнок 7. Відповідність мережевих адаптерів і інтерфейсів ASAv

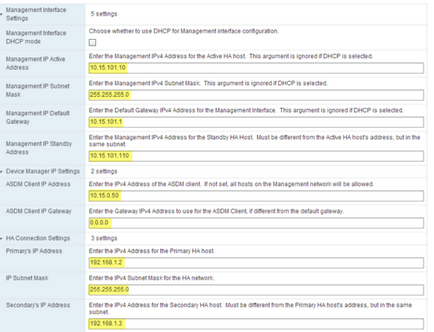

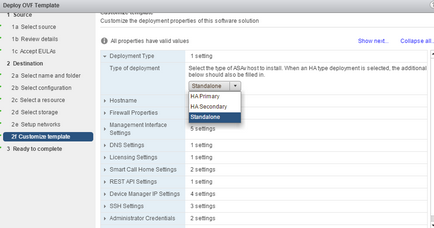

Малюнок 8. Вікно кастомізації шаблону

- Крім того, в опції «Тип розгортання» (Type of deployment) слід вибрати тип установки ASAv з трьох можливих варіантів: Standalone, HA Primary, HA Secondary.

Малюнок 9. Вибір відповідного типу установки ASAv

У вікні готовності до завершення (Readytocomplete) відображається сумарна інформація конфігурації Cisco ASAv. Активація опції запуску після розгортання (Poweronafterdeployment) дозволить запустити віртуальну машину по завершенні роботи майстра.

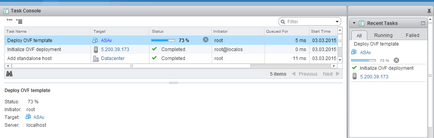

- За процесом розгортання OVF-шаблону ASAv і статусом виконаних завдань можна стежити в консолі завдань (TaskConsole).

Малюнок 10. Статус розгортання OVF-шаблону

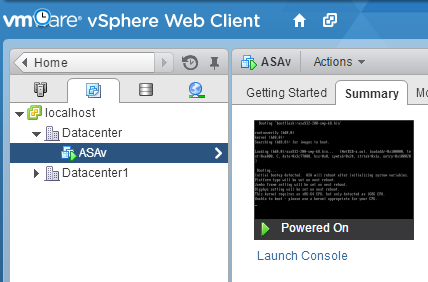

- Якщо віртуальна машина ASAv ще не запущена, необхідно виконати її старт, використовуючи опцію запуску (Poweronthevirtualmachine). При першому запуску ASAv відбувається зчитування параметрів, заданих у файлі OVA, і конфігурація системних значень на його основі.

Малюнок 11. Запуск віртуальної машини ASAv

Підводячи підсумки по установці ASAv, не можемо не відзначити приємний факт, що весь процес - від скачування пакета, розгортання і запуску - займає не більше 15-20 хвилин. При цьому наступні настройки, наприклад такі як VPN, характеризуються незначними тимчасовими витратами, тоді як при налаштуванні фізичної ASA треба було б набагато більше часу. Cisco ASAv можна розгортати і віддалено, забезпечуючи гнучкість і зручність процесу для компаній, що використовують віддалені площадки.

Підготовка до управління ASAv

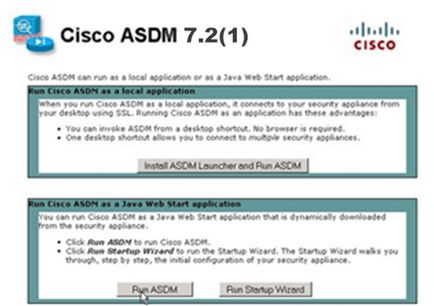

запуск ASDM

- встановити ASDM Launcher і запустити ASDM;

- запустити ASDM;

- стартувати майстер запуску.

Малюнок 12. Приклад запуску інструменту ASDM

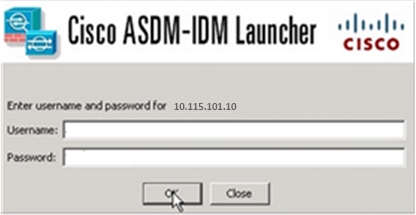

Для запуску установника вибираємо «Встановити ASDM Launcher і запустити ASDM». У полях «ім'я користувача» і «пароль» (в разі нової установки) можна не ставити значення і натиснути «ОК». Без налаштованої HTTPS-аутентифікації доступ до ASDM відбувається без вказівки вірчих даних. У разі, якщо включена HTTPS-аутентифікація, необхідно вказати логін і пароль.

Також можна використовувати Java Web Start для запуску ASDM безпосередньо, без виконання установки. Вибираємо опцію «Запустити ASDM», після чого відкриється вікно ASDM-IDM Launcher.

Малюнок 13. Підключення до ASAv з використанням ASDM-IDM Launcher

Стартувати майстер запуску

При виборі опції «Стартувати майстер запуску» (Run Startup Wizard) ви можете задати наступні параметри конфігурації ASAv

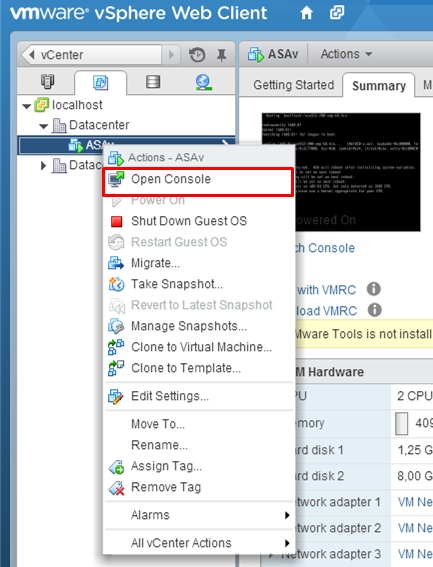

Використання консолі VMware vSphere

Для виконання початкової конфігурації, усунення несправностей, доступу до інтерфейсу командного рядка (CLI) можна скористатися консоллю ASAv, доступною з веб-клієнта VMware vSphere.

Малюнок 14. Запуск консолі ASAv в веб-клієнті vSphere

Важливо! Для роботи з консоллю ASAv необхідно встановити плагін (Client Integration Plug-In).

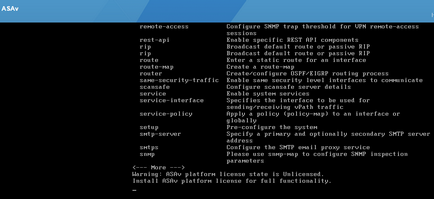

До тих пір, поки не встановлена ліцензія, буде спостерігатися обмеження пропускної здатності в 100 кбіт. У продакшен-середовищі для повноцінної функціональності потрібна наявність ліцензії. Інформація про ліцензії відображається в консолі ASAv.

Малюнок 15. Приклад відображення інформації про ліцензії

Підключаючись до консолі ASAv, можна працювати в декількох режимах.

- Параметр ciscoasa> у вікні консолі свідчить про роботу в режимі EXEC, в якому доступні тільки базові команди. Для перемикання в привілейований режим EXEC необхідно запустити команду ciscoasa> enable. після чого буде потрібно ввести пароль (Password), якщо пароль був заданий, якщо ж ні - натиснути Enter.

- Висновок значення ciscoasa # у вікні консолі свідчить про переключення в привілейований режим. У ньому можливе використання неконфігураціонних команд. Для виконання конфігураційних команд необхідно переключитися в режим конфігурації. Переключитися в нього також можна з привілейованого режиму.

- Для виходу з привілейованого режиму використовуються команди disable. exit або quit.

Глобальний режим конфігурації

- Для перемикання в глобальний режим конфігурації використовують команду:

- При успішному переходу до режиму конфігурації відображається індикатор готовності глобального режиму конфігурації, який виглядає наступним чином:

- Щоб відкрити список усіх можливих команд слід звернутися до довідки:

Після чого виводиться список всіх доступних команд в алфавітному порядку, як показано на малюнку 16.

Малюнок 16. Приклад відображення команд в глобальному режимі конфігурації

- Для виходу з глобальної режиму конфігурації використовуються команди exit, quit або end.