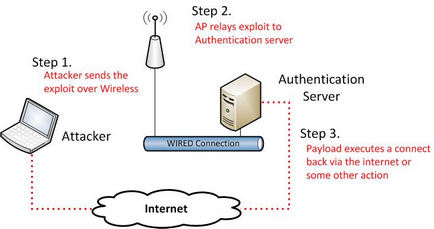

Ця вразливість дозволяє віддалено виконувати код через бездротовий доступ # 40; стандарт 802.11 # 41; для компрометації wired-side сервера. Зловмиснику немає необхідності отримувати будь-яку інформацію або доступ до бездротової мережі для здійснення атаки.

Деякі довідкові відомості

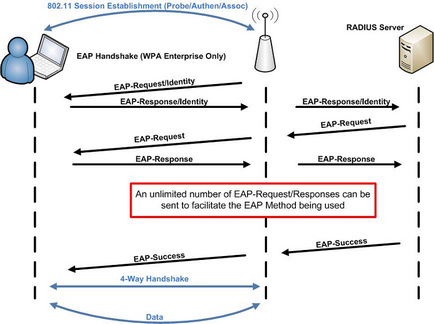

У провідних мережах все це відбувається після того, як користувач під'єднав Ethernet-кабель, в той час як в бездротових мережах з WPA Enterprise весь процес відбувається після встановлення сесії за стандартом 802.11.

Детальна інформація про уразливість

Основне, на що слід звернути увагу, - знайдена мною уразливість, яка дозволяє віддалено виконувати код, існує в старій версії Cisco Secure Access Control Server (ACS). Цілком можливо, що і в нових версіях вона присутня теж. В даний момент в компанії Cisco проводять розслідування (PSIRT-1771844416 і bugID CSCui57636).

Уразливість можна використовувати перед тим, як використовувати пройде процес аутентифікації. У випадку з бездротовою мережею з WPA Enterprise це означає, що зловмисникові необхідний лише фізичний доступ до самої мережі для того, щоб повністю скомпрометувати ACS-сервер.

Крім найбільш очевидних випадків (компрометація сервера), сервера аутентифікація є особливо критичними вузлами системи. Зазвичай вони знаходяться в привілейованих сегментах мережі, інтегрованих з Active Directory, які також можуть відповідати за VPN-аутентифікацію. Зокрема ACS також підтримує сімейство протоколів TACACS. яке може дозволити зловмиснику скомпрометувати мережеві пристрої (роутери, свитчи і фаєрволи). Підводячи підсумок, слід зазначити, що компрометація сервера аутентифікації - серйозна загроза для всієї системи.

Залишайтеся на зв'язку.