На Хабре не раз було згадано додаток під назвою rkhunter. Хотілося б зупинитися на ньому по подробней.

Rkhunter - це сканер різних видів локальних (потенційних) вразливостей (бекдор, експлойтів і руткітів) зі своєю регулярно оновлюваною базою.

Він написаний на bash і perl, тому буде працювати під будь-який серверної ОС на базі unix без будь-яких проблем.

- Centos: yum install rkhunter

- Debian / Ubuntu: apt-get install rkhunter

- FreeBSD: make all install clean -C / usr / ports / security / rkhunter або pkg install rkhunter

Перший запуск і підготовка

Перший запуск потрібно для перевірки системи на предмет сумісності і коректності установки самого rkhunter.

Перевіримо для початку актуальність встановленої версії

З'явиться така інформація, за якою можна судити про актуальність версії

[Rootkit Hunter version 1.4.2]

Checking rkhunter version ...

This version: 1.4.2

Latest version: 1.4.2

Для підтримки актуальності інструменту для пошуку вразливостей на сервері слід запускати rkhunter з ключем --update

rkhunter --update

[Rootkit Hunter version 1.4.2]

Checking rkhunter data files ...

Checking file mirrors.dat [No update]

Checking file programs_bad.dat [No update]

Checking file backdoorports.dat [No update]

Checking file suspscan.dat [Updated]

Checking file i18n / cn [No update]

Checking file i18n / de [Updated]

Checking file i18n / en [No update]

Checking file i18n / tr [Updated]

Checking file i18n / tr.utf8 [Updated]

Checking file i18n / zh [Updated]

Checking file i18n / zh.utf8 [Updated]

Другим кроком буде створення знімка стану встановленої системи для rkhunter командою:

rkhunter --propupd

[Rootkit Hunter version 1.4.2]

File created: searched for 171 files, found 139

Отже, база оновлена і тепер ми готові зробити перший запуск rkhunter для сканування.

rkhunter -c --enable all --disable none

Буде проведено тестування системи і висновок різних повідомлень по кожному з пункту перевірок. Після кожного етапу потрібно буде натиснути Enter для продовження. В самому кінці з'явиться підсумкова інформація перевірки системи:

File properties checks ...

Files checked: 139

Suspect files: 23

Rootkit checks ...

Rootkits checked: 381

Possible rootkits: 0

Applications checks ...

Applications checked: 3

Suspect applications: 0

The system checks took: 2 minutes and 39 seconds

All results have been written to the log file: /var/log/rkhunter/rkhunter.log

One or more warnings have been found while checking the system.

Please check the log file (/var/log/rkhunter/rkhunter.log)

Зверніть увагу на те, що rkhunter веде лог-файл і в ньому можна побачити і ті дані, які відображалися на екрані в ході перевірки.

Перший запуск і перевірка проведена, тепер перейдемо до більш тонкої настройки цього чудового інструменту.

Після редагування конфігураційного файлу збережіть його і перевірте на наявність проблем, запустивши rkhunter з ключем -C:

rkhunter -C

Запустимо rkhunter для перевірки системи, але додамо ключ -rwo, щоб виводилися тільки попередження:

rkhunter -c --enable all --disable none --rwo

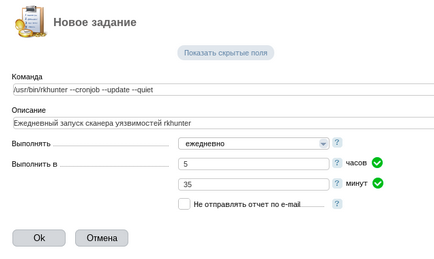

Автоматичний запуск сканування

Налаштування планувальника можна провести як з консолі, так і в панелі управління ISPmanager.

В консолі потрібно виконати команду crontab -e і додати рядок для щоденного сканування:

@daily / usr / bin / rkhunter --cronjob --update --quiet

У ISPmanager4 планувальник розташований в пункті меню "Інструменти" -> "Планувальник (cron)"

У ISPmanager5 це пункт меню "Планувальник" в розділі "Система"

В якості висновку хочу нагадати. Не забувайте запускати rkhunter --propupd після кожної зміни конфігураційних файлів або оновлення ОС. Цим ви уникнете помилкових спрацьовувань.