У цій статті я роз'яснюю, як слід користуватися засобом BitLocker без застосування модуля TPM Trusted Platform Module (TPM). TPM - це спеціальна захисна мікросхема, яка вбудовується практично в усі випускаються нині системні плати. Якщо використовувати BitLocker в поєднанні з мікросхемою TPM, ми отримаємо більш високий рівень захисту, але в той же час зросте складність установки і управління, а також накладні витрати

ІТ-інфраструктура для вашого підприємства

У BitLocker фахівці Microsoft реалізували кілька налаштувань конфігурації, що дозволяють експлуатувати його в системах, не оснащених модулем TPM. Я детально опишу всі дії, які необхідно виконати для установки і початку роботи з BitLocker на комп'ютері, що не оснащеному модулем TPM. Ви дізнаєтеся, якими засобами можна замінити цей модуль, і яким рекомендаціям бажано користуватися.

Захист диска операційною системою без використання TPM

Засіб BitLocker можна використовувати без модуля TPM для захисту диска операційної системи, а також незнімних або знімних накопичувачів даних. Якщо ви маєте намір використовувати BitLocker без модуля TPM для захисту дисків операційної системи, в стандартний процес установки цього продукту, про який мова піде нижче, вам доведеться внести несуттєві зміни; крім того, перед тим як приступати до установки BitLocker, потрібно буде провести додаткову підстроювання об'єктів GPO.

Щоб організувати захист диска операційної системи засобами BitLocker під час відсутності модуля TPM, вам буде потрібно знімне накопичувальне USB-пристрій, а також комп'ютер з системою BIOS, яка дозволяє завантажуватися з цього пристрою. Зазначена вимога є обов'язковою, оскільки USB-накопичувач, що містить ключ шифрування BitLocker, в момент запуску системи повинен бути підключений і доступний для читання засобами BIOS. Потім користувач повинен встановити USB-накопичувач в ході процедури запуску, з тим щоб розблокувати зашифрований диск операційної системи.

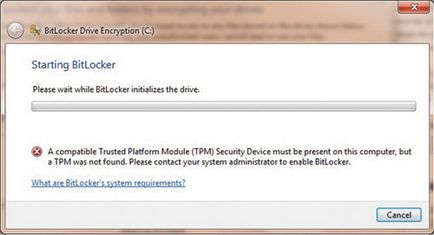

Екран 1. Помилка ініціалізації в вікні майстра BitLocker Drive Encryption при спробі організації захисту диска з операційною системою

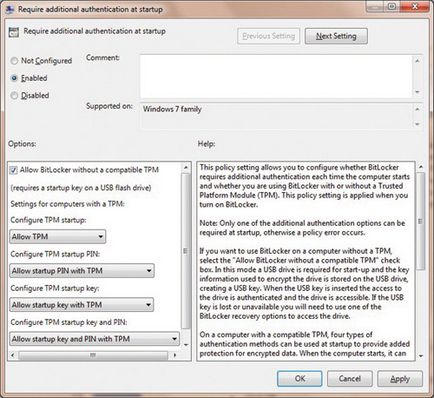

Екран 2. Налаштування BitLocker для функціонування без модуля TPM

Після того як ви внесете зазначену зміну в GPO, майстер BitLocker Drive Encryption НЕ буде генерувати помилку в зв'язку з відсутністю або невірною налаштуванням модуля TPM. В якості єдиного кращого варіанту при запуску майстер вкаже Require a Startup key at every startup. Коли ви виберете цей кращий варіант запуску, майстер запропонує встановити знімне USB-накопичувач для збереження ключа запуску. Після успішного завершення роботи майстра BitLocker Drive Encryption система буде щоразу при завантаженні пропонувати встановлювати USB-ключ BitLocker.

процес шифрування

Завдяки майстру BitLocker Drive Encryption процес установки виконується легко, хоча і не дуже швидко. Цей майстер може працювати тривалий час (до кількох годин), яке визначається розміром диска. На шифрування диска даних ємністю 45 Гбайт у програми BitLocker пішло близько двох годин. Приємно відзначити, що процес шифрування здійснюється у фоновому режимі і протягом цього часу з комп'ютером можна працювати. І все ж я рекомендую Новомосковсктелям до завершення процесу шифрування не завантажувати систему іншими завданнями, бо це може призвести до зниження швидкодії комп'ютера.

Перед тим як запускати майстер BitLocker Drive Encryption, обов'язково зніміть повну резервну копію даних, що зберігаються на диску, який ви збираєтеся захищати за допомогою BitLocker. Майстер відрізняється високою надійністю, що, однак, не дає повної гарантії від збоїв (можливий, наприклад, відмова апаратних компонентів диска).

Щоб запустити майстер BitLocker Drive Encryption, перейдіть в оснастку BitLocker Drive Encryption панелі управління. Ви побачите список всіх томів, доступних для шифрування засобами BitLocker (диск операційної системи, фіксовані і знімні накопичувачі). Якщо ви побачите попередження - наприклад, попередження про відсутність модуля TPM, - слід спочатку виконати дії, описані в попередньому розділі.

У вікні оснащення BitLocker Drive Encryption виберіть настройку Turn on BitLocker для диска, який маєте намір захищати. На екрані з'явиться вікно майстра BitLocker Drive Encryption. Можна скористатися і іншим способом запуску майстра: правою кнопкою миші на значку накопичувача в Windows Explorer і в меню, виберіть пункт Turn on BitLocker.

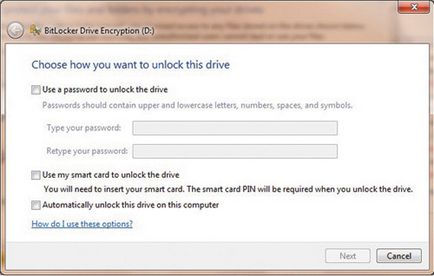

Екран 3. Вибір параметра зняття блокування у вікні майстра BitLocker Drive Encryption

На даному етапі на екрані відображається вікно майстра, де користувачеві пропонується відповісти на питання, чи слід починати процес шифрування негайно. Для продовження роботи натисніть кнопку Start Encrypting.

Після початку шифрування Windows відображає індикатор стану цього процесу. При роботі зі знімними накопичувачами даних ви можете призупинити, а потім відновити процес шифрування (для припинення натисніть кнопку Pause). Така можливість може стати в нагоді в разі, коли в процесі шифрування виникає необхідність зняти відповідний накопичувач. Функція призупинення та відновлення недоступна при шифруванні дисків операційної системи або незнімних накопичувачів. По завершенні процесу шифрування натисніть кнопку Close.

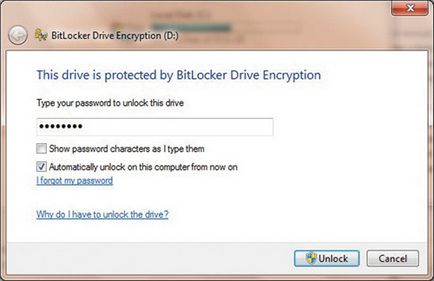

Щоб відповісти на питання, чи захищений той чи інший накопичувач за допомогою інструменту BitLocker, досить поглянути на значок накопичувача у вікні програми Windows Explorer. Коли вміст накопичувача зашифровано, поверх його символу символ блокування з'явиться. Золотий закритий замок означає, що накопичувач заблокований, сірий відкритий замок відображається після зняття блокування накопичувача. Щоб розблокувати накопичувача, що пройшов процедуру шифрування, клацніть на ньому правою кнопкою миші і в меню, що розкрилося виберіть пункт Unlock Drive. З'явиться екран зняття блокування; на ньому ви зможете ввести пароль розблокування (екран 4). Зазначу, що настройку Automatically unlock on this computer from now on можна використовувати лише в тих випадках, коли диск операційної системи теж захищена за допомогою BitLocker.

Екран 4. Розблокування диска даних, захищеного за допомогою BitLocker

Перевірка цілісності файлів засобами BitLocker

Метод захисту диска операційною системою засобами BitLocker з використанням модуля TPM має свої переваги і недоліки. Поряд з шифруванням вмісту на рівні томів BitLocker забезпечує також перевірку цілісності файлів. Як я зазначав вище, під час завантаження системи і до запуску операційної системи ця функція автоматично оцінює стан завантажувальних файлів, таких як BIOS, головні завантажувальні записи і завантажувальний сектор NTFS. Якщо зловмисники введуть в один з файлів завантаження шкідливий код або модифікують один з файлів, BitLocker виявить це і запобіжить запуск операційної системи. Потім BitLocker переключиться в режим відновлення, і, для того щоб знову отримати доступ до системи, вам доведеться скористатися паролем або ключем відновлення.

Реалізований в продукті BitLocker механізм перевірки цілісності файлів вельми корисний, але, з іншого боку, при використанні цього продукту з'являються додаткові складнощі, пов'язані з налаштуванням модуля TPM і управлінням. При обслуговуванні мереж, де активно використовується BitLocker, зазначені недоліки не можна недооцінювати - перш за все, в контексті загальної вартості володіння.

Підвищення рівня захисту

Жан де Клерк ([email protected]) - співробітник Security Office компанії HP. Спеціалізується на управлінні ідентифікаційними параметрами і безпекою в продуктах Microsoft

Надійний захист облікових записів служб без обмеження терміну дії паролів

Параметр об'єкта групової політики (GPO) Deny logon locally слід задіяти для всіх облікових записів служб, так як в результаті блокується один із шляхів для атаки - інтерактивна реєстрація (наприклад, реєстрація з використанням комбінації клавіш Ctrl + Alt + Del) на комп'ютері з такою облікової записом. Більшість фахівців з безпеки несхвально ставляться до облікових записів без обмеження терміну дії паролів. Однак часом обійтися без такого облікового запису практично неможливо. Особливе занепокоєння викликає можливість використання облікового запису з будь-якого місця в мережі, що може привести до зловживань. Щоб утихомирити аудиторів і фахівців з безпеки, я хочу запропонувати простий спосіб виконати правила безпеки і при цьому зберегти облікові записи служб з паролями без обмеження терміну дії. Виконайте наступні дії.

- У домені Active Directory (AD) створіть групу безпеки, наприклад з ім'ям DenyLogonsLocal. У цю групу потрібно ввести ідентифікатори, з якими передбачається запускати службу або процес, але не застосовуються для інтерактивної реєстрації на будь-якому комп'ютері домену.

- Створіть об'єкт GPO з комп'ютера з встановленою консоллю керування груповою політикою (GPMC). Конфігурацію користувача можна відключити, так як вона не буде потрібно.

- Перейдіть в Windows Settings \ Security Settings \ Local Policies \ User Rights Assignments \ Deny logon locally. Введіть групу безпеки, підготовлену на кроці 1, і збережіть об'єкт GPO.

- Переконайтеся, що об'єкт GPO налаштований на минулих перевірку користувачів. Оскільки всі комп'ютери в домені - частина пройшли перевірку користувачів, об'єкт застосовується до всіх робочих станцій і серверів.

- Зв'яжіть цей об'єкт GPO на рівні домену без можливості перевизначення (це гарантує, що ніхто не скасує вашу роботу в організаційній одиниці нижнього рівня - OU) і з включеним режимом конфігурації комп'ютера.

- Зачекайте, поки новий об'єкт GPO не буде застосовано на робочих станціях і серверах, а потім спробуйте виконати інтерактивну реєстрацію з робочої станції або сервера з використанням одного з ідентифікаторів, членів групи безпеки, підготовленої на кроці 1. Спроба реєстрації завершиться невдачею.

- Якщо є два або декілька доменів, можна помістити групи з довіреної домену в об'єкт GPO. Однак корисно підготувати такі об'єкти GPO на обох сторонах (в разі двостороннього довіри).

Рекомендується надавати тільки необхідні облікового запису права доступу, але не призначати автоматично адміністративний доступ, оскільки більшість служб і процесів можна запускати без адміністративних дозволів. Для облікових записів, яким потрібен адміністративний доступ, додайте ідентифікатори в локальні адміністративні групи на серверах або робочих станціях, щоб забезпечити виконання процесу і бути впевненим, що ідентифікатор непридатний для інтерактивного входу. В результаті як ІТ-підрозділ, так і групи безпеки роблять крок до більш безпечному середовищі.

Кевін Вілленборг - керівник підрозділу Directory Services у великій міжнародній страхової компанії. Спеціалізується на проектуванні Active Directory, групових політиках, діагностиці та управлінні безпекою

Поділіться матеріалом з колегами і друзями