Як зламати систему управління залізницею через інтернет і навіщо мисливцям за банкоматами тепловізори? Чому вразливі всі світові системи управління технологічними процесами і можуть хакери влаштувати справжню техногенну катастрофу? У Москві пройшла міжнародна хакерська конференція Positive Hack Days III.

"Хакери працюють мовчки - пальчики і цифри", - зазначив Жириновський і навіть запропонував закликати комп'ютерних зломщиків в Збройні Сили, щоб вони працювали в інтересах кібер-безпеки країни. Лідер ЛДПР взагалі був дуже прихильно до них налаштований і запропонував також відкривати по всій країні Будинки хакерів, щоб вони могли відточувати там свої навички в пошуках вразливостей.

Атаки на банкомати

На PHD проходили конкурси, доповіді та майстер-класи з найширшого кола тем: приховані можливості iOS і Andorid, атаки на систему SAP, злом і виведення грошей через інтернет-банкінг, розтин реальних замків і багато іншого.

Наприклад, як влаштований банкомат і як крадуть дані чужих карток - детальну демонстрацію провела експерт Positive Technologies Ольга Кочетова. Виявляється, крім скімерів (накладки на карто-приймачі, які непомітно зчитують дані карт), існують треппінг - спеціальні стрічки, які затримують карту всередині і дозволяють її витягти, коли власник відійшов в сторону. Тобто якщо карту клієнта банкомат зажував - це не обов'язково означає, що апарат несправний.

Також поряд зі скімерів можуть застосовуватися шіммери - це найтонше електронні пристрої (0.1-0,2 мм), які злочинець засовує в карто-приймач. Шиммер підключається до електроніки банкомату і записує дані вводяться карт. Визначити шіммер в банкоматі для рядового користувача взагалі неможливо, хоч він і не перехоплює пін-код.

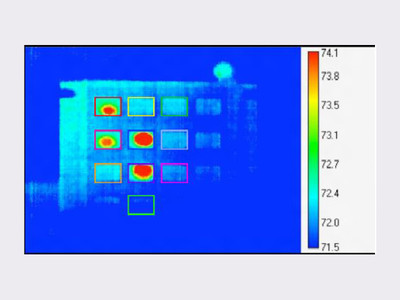

Зате пін-код записує накладна клавіатура або, наприклад, тепловізор в руках шахрая, який підійде до банкомату слідом за жертвою і перевірить, на яких кнопках залишилося тепло пальців. Щоб збити з пантелику можливих шахраїв і їх апаратуру, експерти радять вибирати суму, яку ви хочете отримати, чи не на 8 кнопках навколо екрану, а на клавіатурі вручну.

Тепловізор зчитує пін-код

А ще деяким хакерам нічого не варто перетворити банкомат - по суті, звичайний комп'ютер з Windows - в ігрову консоль для гри в Angry Birds:

Угон поїзда Choo Choo Pwn

Один з найцікавіших конкурсів - захоплення системи управління залізницею. Системи, які використовуються в ЖД-транспорті, по суті такі ж, як ті, які керують технологічними процесами на підприємствах і будь-яких критично-важливих об'єктах (АСУ ТП). До інтерфейсів таких систем можна часто підключитися в Інтернеті або через підключення до них внутрішні мережі, які також можуть мати підключення через інтернет.

На форумі було представлено іграшковий макет залізниці, але система управління реальна. Вона дозволяє управляти як поїздом, так і елементами залізниці - стрілки, шлагбауми, вантажний кран для навантаження контейнерів. Завдання хакерів - підключитися до системи, використовуючи вразливості промислових протоколів, і обійти аутентифікацію SCADA-систем і веб-інтерфейсів промислового обладнання. Далі - роботу системи управління можна порушити різними способами.

Експерти Positive Technologies розповіли, що в реальному житті нерідко можна зустріти комп'ютерні системи для контролю залізничного транспорту, безпосередньо підключені до інтернету. Тобто веб-інтерфейс такої системи можна знайти через Google, далі можна пройти різні рівні захисту (в першу чергу підібрати логін і пароль за допомогою спеціальних програм) і перейти безпосередньо до управління залізницею. Більш того, таким способом можна відправити керуючим комп'ютерів і диспетчеру неправдиві дані. Це може викликати масштабний збій обладнання або справжню катастрофу. Такого роду атаки особливо небезпечні для рухомих складів, які подорожують повністю на автопілоті - без машиністів. Причому веб-інтерфейси російських залізно-дорожніх систем в Росії теж можна знайти в мережі, кажуть фахівці.

"Інженери в першу чергу роблять так, щоб все працювало, а питання безпеки - вторинні", - пояснив спеціальному кореспондентові Вестей.Хайтек експерт Positive Technologies Ілля Карпов.

Техногенні кошмариSCADA

Подібні системи керують не тільки рухом поїздів - від них залежить вся критично-важлива інфраструктура, яка забезпечує звичну життєдіяльність сучасних країн. Це атомні і гідроелектростанції, нафтові і металургійні заводи, газопроводи, системи водопроводу і каналізації, метрополітени, системи розподілу електроенергії та багато іншого.

Про критичні вразливості АСУ ТП в цілому і зокрема на форумі говорили багато. "Те, що системи SCADA не підключені до інтернету, це міф", - зазначив заступник гендиректора Positive Technologies Сергій Гордейчик. Доступ в мережу вони мають головним чином для зручності обслуговування. У США, наприклад, за роботу різних критично-важливих об'єктів відповідають сторонні сервісні компанії. Промислових комп'ютерних мереж з підключенням до інтернету там дуже багато, але від нападу вони захищені краще, тоді як в Росії таких систем набагато менше, але і захищені вони гірше.

Таким чином, якщо ці системи підключені до інтернету (безпосередньо або через офісні комп'ютерні мережі), є можливість їх атакувати, впровадити шкідливий код і врешті-решт перехопити управління або задати невірну обробку подій.

Статистика Positive Technologies про уразливість систем АСУ ТП така:

· 50% вразливостей дозволяють хакеру запустити виконання коду

· Більше 40% інтернет-доступних систем можуть зламати хакери-любителі

· Третина доступних в інтернеті систем знаходяться в США

· Уразливі 54% інтернет-доступних систем в Європі, 39% в США

· Вразлива кожна друга система в Росії, що має вихід в інтернет

Справа не тільки в тому, що ці системи підключені до інтернету, але і в тому, що програмне забезпечення, що використовується сьогодні в SCADA, розроблялося ще в 90-і роки, коли про питання безпеки мало хто замислювався. "В АСУ ТП немає жодного компонента, якому можна довіряти", - упевнений головний архітектор ПО "Лабораторії Касперського" Андрій Духвалов.

Зрозуміло, проблема актуальна не тільки для Ірану і США, але і для всього світу. І полягає вона не тільки в тому, що відсутня нормальна захист. Важливу роль відіграє і людський фактор - комп'ютери для управління технічними процесами працівники повсюдно використовують для інтернет-серфінгу, а також вставляють в них флешки. Це вже створює велику загрозу.

Уразливості в системах SCADA відкривають можливості не тільки для атак, а й для шахрайства штатного персоналу. Наприклад, співробітники АЗС можуть в свою користь міняти дані і логіку підрахунків в касових і паливо-роздавальних апаратах, обраховуючи клієнта або свою компанію, розповів Гордейчик.

На форумі наводилася також статистика про те, що на першому місці по кількість комп'ютерних інцидентів об'єкти паливно-енергетичного комплексу, на другому - об'єкти водопостачання, на третьому - харчова промисловість, а на четвертому - металургія.

Всі експерти сходяться на думці, що для безпеки життєдіяльності суспільства потрібна інша операційна система, яка буде працювати тільки за заздалегідь заданими сценаріями.

Поки ж зловмисники можуть, наприклад, отримати контроль над виробленої Siemens системою клімат-контролю в будівлі через веб-інтерфейс: