Дотримання принципів роботи з електронною поштою, описаних в цьому розділі, є майже обов'язковою умовою нормального функціонування поштових систем в середніх і великих організаціях. Природно, ними можна керуватися і в невеликих організаціях. Існує кілька основних факторів, які дозволяють значно полегшити вирішення адміністративних завдань. це:

- наявність серверів для вхідної та вихідної пошти або, в разі дуже великих організацій, ієрархії серверів;

- наявність поштової каталогу для кожного користувача в організації;

- підтримка протоколів IMAP або POP для інтеграції персональних комп'ютерів, систем Macintosh і віддалених клієнтів.

Кожен з цих факторів буде детально проаналізовано нижче. Крім того, необхідно добитися хорошого взаємодії і функціонування інших підсистем і засобів: записи MX служби DNS повинні бути правильними, брандмауери повинні забезпечувати проходження пошти всередину мережі і назовні, повинні бути визначені комп'ютери, на яких організовані сховища повідомлень, і т.д.

Поштові сервери виконують три завдання:

- приймають вихідну пошту від користувацьких агентів і направляють її в поштову систему;

- приймають вхідну пошту з зовнішнього світу;

- доставляють пошту на робочі місця кінцевих користувачів за допомогою протоколу IMAP або POP.

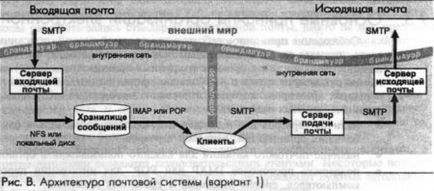

Для поштового сервера необхідно вибрати надійний і стабільно працюючий комп'ютер. Нижче ми опишемо структуру поштової системи, яка, як нам здається, є легко масштабується, добре керованою і безпечною. Завдання управління вхідної та вихідної поштою в ній виконують спеціально виділені для цієї мети сервери. Одна з таких структур наведена на рис. В.

Поштова система, зображена на рис. В, має одну точку отримання даних з зовнішнього світу - це поштовий сервер, який приймає повідомлення з мережі Internet. Такий сервер можна забезпечити засобами моніторингу, встановити на ньому додаткові засоби безпеки і останню версію програми sendmail. що включає фільтри для боротьби зі спамом.

Якщо обсяг поштових повідомлень дуже великий, забезпечте реплікацію серверів вхідної та вихідної пошти. Але врахуйте, що дані між ними не повинні передаватися безпосередньо. Сервери слід відокремити один від одного за допомогою внутрішнього брандмауера.

На призначених для користувача UNIX-системах досить встановити програму sendmail в мінімальній конфігурації, щоб вони могли пересилати вихідну пошту відповідного серверу для обробки. Немає необхідності реалізовувати на таких комп'ютерах прийом пошти з Internet. Однак іноді від цієї жорсткої моделі відступають і дозволяють будь-яким UNIX-станціям посилати пошту безпосередньо в Internet. У будь-якому випадку всі клієнтські комп'ютери можуть мати однакову конфігурацію програми sendmail. Організувати розповсюдження такої конфігурації можна за допомогою програми rdist або rsync.

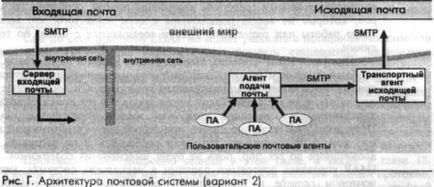

В організаціях, де використовуються програми на зразок Microsoft Exchange і Lotus Notes і де небажано надавати цим програмам прямий вихід в Internet, можна застосовувати архітектуру поштової системи, зображену на рис. Г.

Незалежно від того, яка структура поштової системи обрана, подбайте про те, щоб конфігурація програми sendmail. записи MX і правила роботи брандмауера відповідали загальній політиці роботи з поштою в вашій організації.

Поштові каталоги користувачів

У деяких організаціях систему електронної пошти централизуют, експортуючи каталог / var / spool / mail через NFS. Але проблеми блокування файлів NFS можуть привести до втрати або пошкодження файлів, що зберігають пошту користувачів. Можна, звичайно, потім звинувачувати NFS, програму sendmail або агентів доставки, але це навряд чи допоможе нещасному) користувачеві, чий поштову скриньку пошкоджений (програма sendmail завжди невинна, бо насправді вона ніколи не доставляє пошту)

Деякі варіанти реалізації NFS (наприклад, з використанням виділених файлових серверів) включають програму управління блокуваннями, яка працює нормально. Але більшість реалізацій або не підтримують блокування, або роблять це не так, як потрібно. В одних організаціях проблему блокування просто ігнорують, сподіваючись на авось, а в інших - вимагають, щоб користувачі читали пошту на файловому сервері

Наша порада: не використовуйте спільний доступ до каталогу / var / spool / mail через NFS.

Протоколи IMAP і POP

Для ядра Linux адаптовані правила GPLv3 щодо відкликання ліцензії

Уразливість в бібліотеці Infineon, що спрощує факторизацию закритого RSA-ключа

Реліз операційної системи DragonFly BSD 5.0

Атака проти WPA2, що дозволяє перехопити трафік в WiFi-мережі

Розкрито деталі нової техніки атаки KRACK (Key Reinstallation Attacks), що дозволяє вклинитися в бездротове з'єднання на базі технології WPA2 і організувати перехоплення або підстановку трафіку без.