Технології нижнього рівня захисту інформації в локальних мережах: міжмережеві екрани

Брандмауер (брандмауер, Firewall) - програмно-апаратна система міжмережевий захисту, яка відділяє одну частину мережі від іншої і реалізує набір правил для проходження даних з однієї частини в іншу. Кордоном є розділ між локальної корпоративної мережею і зовнішніми Internet-мережами або різними частинами локальної розподіленої мережі. Екран фільтрує поточний трафік, пропускаючи одні пакети інформації та відсіваючи інші.

До числа таких служб і протоколів відносяться:

- служба мережевих імен (Domain Name Server - DNS);

- доступ до всесвітньої павутини WWW;

- програма електронної пошти Send Mail;

- служба емуляції віддаленого терміналу Telnet;

- простий протокол передачі електронної пошти (Simple Mail Transfer Protocol - SMTP);

- протокол передачі файлів (File Transfer Protocol);

- графічна віконна система X Windows.

Налаштування МЕ, тобто рішення пропускати або відсівати пакети інформації, залежать від топології розподіленої мережі і прийнятої політики інформаційної безпеки. У зв'язку з цим політика реалізації міжмережевих екранів визначає правила доступу до ресурсів внутрішньої мережі. Ці правила базуються на двох загальних принципах - забороняти все, що не дозволено в явній формі, і вирішувати все, що не заборонено в явній формі. Використання першого принципу дає менше можливостей користувачам і охоплює жорстко окреслену область мережевої взаємодії. Політика, заснована на другому принципі, є більш м'якою, але в багатьох випадках вона менш бажана, так як вона надає користувачам більше можливостей "обійти" МЕ і використовувати заборонені сервіси через нестандартні порти (User Data Protocol - UDP), які не заборонені політикою безпеки .

Функціональні можливості МЕ охоплюють такі розділи реалізації інформаційної безпеки:

- настройку правил фільтрації;

- адміністрування доступу у внутрішні мережі;

- фільтрацію на мережевому рівні;

- фільтрацію на прикладному рівні;

- засоби мережевий аутентифікації;

- ведення журналів і облік.

Формування правил фільтрації є досить складною справою, до того ж зазвичай відсутні стандартизовані засоби тестування правил і коректності їх виконання. Можливості FR по реалізації ефективного захисту обмежені, так як на мережевому рівні еталонної моделі OSI зазвичай він перевіряє тільки IP-заголовки пакетів. До переваг застосування FR можна віднести невисоку вартість, гнучкість формування правил, незначну затримку при передачі пакетів. Недоліки FR досить серйозні, про них слід сказати більш детально:

- уповноважені додатки викликають тільки ті служби, які прописані в сфері їх дії, виключаючи всі інші, які не відповідають вимогам інформаційної безпеки в контексті запитуваної послуги;

- уповноважені додатки забезпечують фільтрацію протоколу - наприклад, деякі ALG можуть бути налаштовані на фільтрацію FTP з'єднання і забороняють при цьому виконання команди

, що однозначно не дозволяє передавати інформацію на анонімний FTP-сервер; - шлюзи прикладного рівня, як правило, фіксують в спеціальному журналі виконуються сервером дії і в разі необхідності повідомляють адміністратора про можливі колізії та спробах проникнення;

- структура внутрішньої мережі не видно з Internet-мережі, шлюз здійснює надійну аутентифікацію і реєстрацію, правила фільтрації прості, так як екран пропускає прикладної трафік, призначений тільки для шлюзу прикладного рівня, блокуючи весь інший.

Як показує практика, захист на рівні додатків дозволяє додатково здійснювати інші перевірки в системі захисту інформації - а це знижує небезпеку "злому" системи, що має "діри" в системі безпеки.

Міжмережеві екрани можна розділити за такими основними ознаками:

- по виконанню: програмний і програмно-апаратний;

- по використовуваної технології: контроль стану протоколу (Stateful Inspection Protocol) або з використанням модулів посередників (Proxy Server);

- щодо функціонування на рівнях еталонної моделі OSI (Open System Interconnection): шлюзи експертного, прикладного, сеансового рівнів, пакетний фільтр;

- за схемою підключення: схема єдиної захисту мережі; схема з закритим і не захищається відкритим сегментами мережі; схема з роздільним захистом закритого і відкритого сегментів мережі.

Мал. 6.16. Використання комплексу "маршрутизатор-фаєрвол" в системах захисту інформації при підключенні до Internet

Наведене рішення має безперечні переваги: висока продуктивність і пропускна здатність до 4 Гб / сек; можливість підтримки до 256 тисяч одночасних сесій; об'єднання переваг пакетного і прикладного шлюзів, простота і надійність в установці і експлуатації, можливість сертифікації в Державній технічної комісії РФ.

На закінчення відзначимо, що міжмережеві екрани, природно, не вирішують усіх питань інформаційної безпеки розподілених КІС і локальних мереж - існує ряд обмежень на їх застосування і ряд загроз, від яких МЕ не можуть захистити. Звідси випливає, що технології МЕ слід застосовувати комплексно - з іншими технологіями і засобами захисту.

Концепція захищених віртуальних приватних мереж

При виході локальної мережі у відкрите Internet-простір виникають загрози двох основних типів: несанкціонований доступ (НСД) до даних в процесі їх передачі по відкритій мережі і несанкціонованого доступу до внутрішніх ресурсів КІС. Інформаційний захист при передачі даних по відкритих каналах реалізується наступними заходами:

- взаємна аутентифікація сторін;

- пряме і зворотне криптографічне перетворення даних;

- перевірка достовірності та цілісності отриманих даних.

Організація захисту з використанням технології віртуальних приватних мереж (Virtual Private Network - VPN) має на увазі формування захищеного "віртуального тунелю" між вузлами відкритої мережі, доступ до якого неможливий потенційному зловмиснику. Переваги цієї технології очевидні: апаратна реалізація досить проста, немає необхідності створювати або орендувати дорогі виділені фізичні мережі, можна використовувати відкритий дешевий Internet, швидкість передачі даних по тунелю така ж, як по виділеному каналу.

Локальна мережа VPN (Local Area Network-VPN). Забезпечує захист потоків даних і інформації від несанкціонованого доступу всередині мережі компанії, а також інформаційну безпеку на рівні розмежування доступу, системних і персональних паролів, безпеки функціонування ОС, ведення журналу колізій, шифрування конфіденційної інформації.

Внутрішньокорпоративна мережу VPN (Intranet-VPN). Забезпечує безпечні з'єднання між внутрішніми підрозділами розподіленої компанії.

Для такої мережі мається на увазі:

- використання потужних криптографічних засобів шифрування даних;

- забезпечення надійності роботи критично важливих транзакційних додатків, СУБД, електронної пошти, Telnet, FTP;

- швидкість і продуктивність передачі, прийому і використання даних;

- гнучкість управління коштами підключення нових користувачів і додатків.

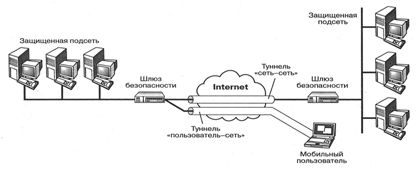

Мережі VPN з віддаленим доступом (Internet-VPN). Забезпечує захищений віддалений доступ віддалених підрозділів розподіленої компанії і мобільних співробітників і відділів через відкритий простір Internet (рис. 6.17).

Така мережа організовує:

- адекватну систему ідентифікації і аутентифікації віддалених і мобільних користувачів;

- ефективну систему управління ресурсами захисту, що знаходяться в географічно розподіленої інформаційної системи.

Мал. 6.17. Тунельна схема організації VPN мережі

Можна виділити два основних способи технічної реалізації віртуальних тунелів:

- побудова сукупності з'єднань (Frame Relay або Asynchronous Transfer Mode) між двома потрібними точками єдиної мережевої інфраструктури, надійно ізольованій від інших користувачів механізмом організації вбудованих віртуальних каналів;

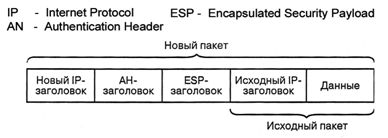

- побудова віртуального IP-тунелю між двома вузлами мережі на базі використання технології тунелювання, коли кожен пакет інформації шифрується і "вкладається" в поле нового пакета спеціального виду (конверт), який і передається по IP-тунелю - при цьому пакет протоколу нижчого рівня поміщається в поле даних пакета більш високого рівня (рис. 6.18).

Мал. 6.18. Схема пакету, підготовленого до відправки по тунелю

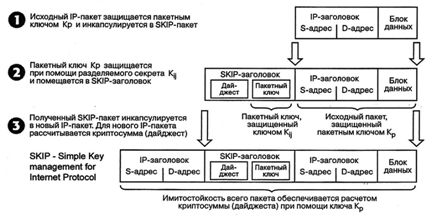

Зашифрований пакет, званий SKIP-пакетом, инкапсулируется в інший пакет з відкритим заголовком, який транспортується по відповідному тунелю (рис. 6.19).

При досягненні кінцевої точки тунелю з зовнішнього пакета витягується внутрішній, розшифровується, і його заголовок використовується для подальшої передачі у внутрішній мережі або підключений до локальної мережі мобільному користувачеві. Туннелирование застосовується не тільки для забезпечення конфіденційності внутрішнього пакета даних, але і для його цілісності та автентичності, механізм тунелювання часто застосовується в різних протоколах формування захищеного каналу зв'язку. Технологія дозволяє організувати передачу пакетів одного протоколу в логічній середовищі, що використовує інший протокол.

Мал. 6.19. Структура SKIP-пакета

Засоби побудови захищеної VPN досить різноманітні - вони можуть включати маршрутизатори з механізмом фільтрації пакетів (Filtering Router), багатофункціональні міжмережеві екрани (Multifunction Firewall), проміжні пристрої доступу в мережу (Proxy Server), програмно-апаратні шифратори (Firmware Cryptograph). Щодо технічної реалізації можна виділити наступні основні види засобів формування VPN:

- спеціалізовані програмні рішення, що доповнюють стандартну операційну систему функціями VPN;

- програмно-апаратний пристрій на базі спеціалізованої ОС реального часу, що має два або кілька мережних інтерфейсів і апаратну криптографічний підтримку;

- засоби VPN, вбудовані в стандартний маршрутизатор або комутатор;

- розширення охоплення зони, що захищається каналу передачі і прийому даних за рахунок додаткових функцій брандмауера.

Найбільш простим і відносно недорогим способом організації VPN-каналу є схема, відповідно до якої захищений тунель прокладається тільки у відкритій мережі для транспортування зашифрованих пакетів. В якості кінцевих точок тунелю виступають провайдери Internet-мережі або прикордонні міжмережеві екрани (маршрутизатори) локальної мережі. Захищений тунель формується компонентами віртуальної мережі, що функціонує на вузлах, між якими він створюється. В даний час активно функціонує ринок VPN-засобів - наведемо деякі приклади популярних і широко використовуваних рішень для кожного класу продуктів.

VPN на базі мережевих операційних систем. Для формування віртуальних захищених тунелів в IP мережах мережева операційна система Windows NT використовує протокол PPTP (Point-to-Point Transfer Protocol). Туннелирование інформаційних пакетів проводиться инкапсулирование і шифруванням (криптоалгоритм RSA RC4) стандартних блоків даних фіксованого формату (РРР Data Frames) в IP-дейтаграми, які і передаються в відкритих IP-мережах. Дане рішення є недорогим, і його можна ефективно використовувати для формування VPN-каналів всередині локальних мереж, домену Windows NT або для побудови Internet- і Extranet- VPN для невеликих компаній малого і середнього бізнесу для захисту не критичних додатків.

VPN на базі маршрутизаторів. У Росії лідером на ринку VPN-продуктів є компанія Cisco Systems. Побудова каналів VPN на базі маршрутизаторів Cisco здійснюється засобами ОС версії Cisco IOS 12.х. Для організації тунелю маршрутизатори Cisco використовують протокол L2TP канального рівня еталонної моделі OSI, розробленого на базі "фірмових" протоколів Cisco L2F і Microsoft PPTP, і протокол мережевого рівня IPSec, створеного асоціацією "Проблемна група проектування Internet (Internet Engineering Task Force - IETF). Ефективно застосовується Cisco VPN Client, який призначений для створення захищеного з'єднання Point-to Point між віддаленими робочими станціями і маршрутизаторами Cisco - це дозволяє побудує практично всі види VPN-з'єднань в мережах.

VPN на базі міжмережевих екранів. Ця технологія вважається найбільш збалансованою і оптимальної з точки забезпечення комплексної безпеки КІС і її захисту від атак із зовнішнього відкритої мережі. У Росії знайшов широке застосування програмний продукт Check Point Firewall-1 / VPN-1 компанії Check Point Software Technologies. Це рішення дозволяє побудувати глибоко комплексну ешелоновану систему захисту КІС.

До складу продукту входять: Check Point Firewall-1, набір засобів для формування корпоративної віртуальної приватної мережі Check Point VPN-1, засоби виявлення атак і вторгнень Real Secure, засоби управління смугою пропускання інформаційних пакетів Flood Gate, засоби VPN-1 Secure Remote, VPN -1 Appliance і VPN-1 Secure Client для побудови Localnet / Intranet / Internet / Extranet VPN-каналів. Весь набір продуктів Check Point VPN-1 побудований на базі відкритих стандартів IPSec, має розвинену систему ідентифікації і аутентифікації користувачів, взаємодіє із зовнішньою системою розподілу відкритих ключів PKI, підтримує централізованих систем управління та аудиту.