Я думаю, багато фахівців вже знайомі з цією темою, але і вони, можливо, знайдуть в цій статті що-небудь нове для себе.

Почнемо розмову з відкритих Wi-Fi мереж, так улюблених багатьма за відсутність паролів, доступність в багатьох публічних місцях і, звичайно, непогану швидкість інтернету (якщо порівнювати з доступом по мобільних мереж). Але відкриті мережі таять в собі дуже велику небезпеку - весь трафік буквально "витає в повітрі", ніякого шифрування і захисту від перехоплення. Будь-який користувач без спеціальних знань, за допомогою готових програм може перехопити і проаналізувати весь ваш трафік.

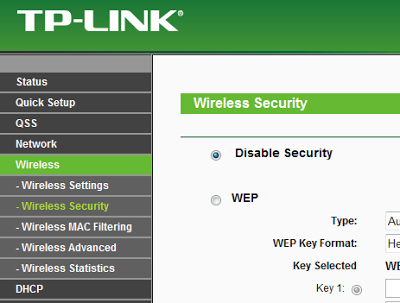

Давайте подивимося, як це відбувається - для демонстрації я перевів свою домашню точку доступу в режим відкритої мережі:

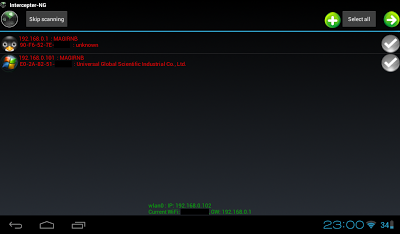

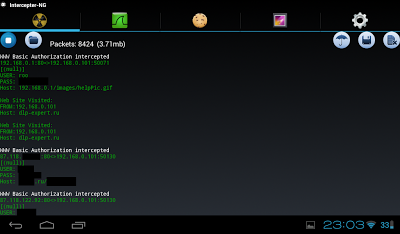

Потім, я підключився до цієї мережі з ноутбука і з Android-планшета, на планшет я встановив додаток Intercepter-NG. воно є також під Windows. Додаток вимагає права супер-користувача, після запуску стартове вікно запрошує провести сканування доступних в зоні видимості комп'ютерів:

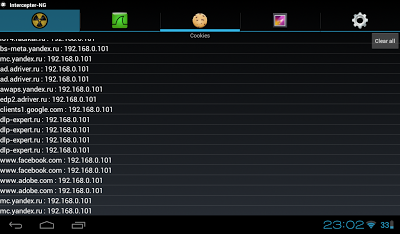

Відзначивши свій ноутбук (IP 192.168.0.101) - переходжу на наступний екран і запускаю перехоплення пакетів. Після цього на ноутбуці відкриваю Яндекс:

Отже, я продемонстрував на практиці, що захист у відкритій Wi-Fi мережі відсутня в принципі. Але в заголовку цього поста написано "чужих" Wi-Fi мереж, а не "відкритих". Перейдемо до іншого аспекту бездротової безпеки - перехоплення трафіку всередині закритої мережі.

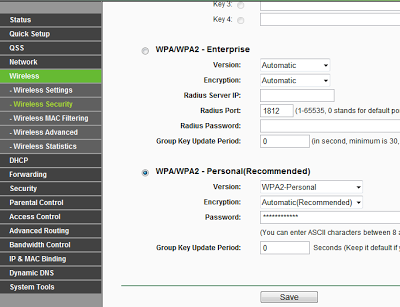

Я переналаштував роутер, включивши WPA2 з pre-shared ключем (такий тип захисту Wi-Fi мереж використовується в 80% точок доступу):

Трафік успішно перехоплений - "зловмисник" тепер знає мій пароль до веб-інтерфейсу роутера і ще одному сайту. Крім того, session hijacking так само працює - адже перехоплюється весь трафік.

У разі використання WEP і WPA все дуже просто, для шифрування різних пристроїв в одній мережі використовуються однакові ключі. Так як "зловмисник" теж знає цей ключ і сидить в цій же мережі, він все так же перехоплює весь трафік і розшифровує його знайомим ключем.

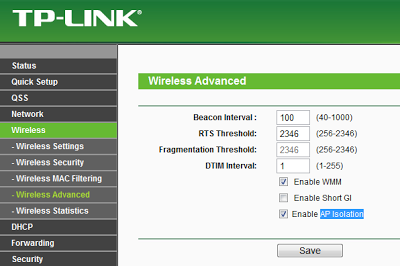

Як показала практика, частково вирішити проблему можна включенням опції AP Isolation, яку підтримують більшість сучасних Wi-Fi-роутерів:

Однак це не панацея, пропадає можливість перехоплення за допомогою Intercepter-NG під Android, але більш функціональні утиліти, наприклад, Airodump-ng продовжують працювати. Детальніше відмінність в роботі цих утиліт і причини непрацездатності Intercepter-NG я не вивчав, відклавши цю тему на потім.

Крім цього, дізнатися чи включена ізоляція в тій мережі, куди ви підключаєтеся (наприклад, в кафе або на заході) без практичної перевірки не можна.

В небезпеки використання чужих Wi-Fi мереж ми розібралися, залишається питання захисту. Способів досить багато, основна ідея - додаткове шифрування всього трафіку, а вже методів реалізації досить - суворе використання SSL всюди, де це можливо (HTTPS, SSH, SFTP, SSL-POP, IMAP4-SSL і т.д.), підключення через VPN , використання розподіленої мережі шифрування типу TOR і так далі. Ця тема досить обширна і їй варто присвятити окремий запис.