У цій статті я покажу процес установки і настройки Служб федерації Active Directory (AD FS), які стають все більш затребувані в самих різних сценаріях.

Що важливо сказати про AD FS, так це те, що коли вже цей сервіс забезпечує аутентифікацію через "публічні" мережі (що може бути використано для організації Single Sign-on), то використовується не звичний Kerberos, а новомодні Claims (CBA). Зрозуміло, що передаються дані зашифровані (використовується SSL 3.0).

Що стосується системних вимог, вони гранично скромні: 1GHz vCPU, 1Gb vRAM, 20Gb vHDD (slow SATA storage) цілком достатньо. Додаткових ліцензій клієнтського доступу не потрібна, і якщо на хості встановлений Windows Server, то ліцензування цілком може обійтися в $ 0.

Встановлювати AD FS теоретично можна на сервера з іншими ролями, але краще виділити окремий сервер, з огляду на що і ресурси, і ліцензії мінімальні.

Приклад, чому погано поєднувати: є сервер, на ньому встановлений IIS, сайти IIS підписаний сертифікатом server.local.domain. встановлюється AD FS, підписується сертифікатом adfs.internet.domain. після цього при спробі доступу AD FS передбачувано буде підписуватися сертифікатом server.local.domain. що невірно. Також, не підтримує суміщення з ролями Remote Access.

Отже, почнемо з установки ролі:

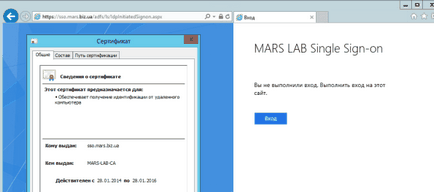

Перед тим як приступати до налаштування, потрібно отримати сертифікат, яким будуть підписані як служби AD FS, так і публікуються за допомогою Web Application Proxy сервіси. Звідси очевидно, що сертифікат або повинен містити повний перелік опублікованих сервісів (що правильніше), або бути wildcard (що простіше).

Зрозуміло, краще використовувати комерційний сертифікат, але працювати буде і сертифікат, виданий корпоративним ЦС. Що стосується самоподпісанного сертифікатів, то створити можна як зазвичай - за допомогою IIS, працювати із зовнішніми сервісами (наприклад, Office 365) буде - перевірено.

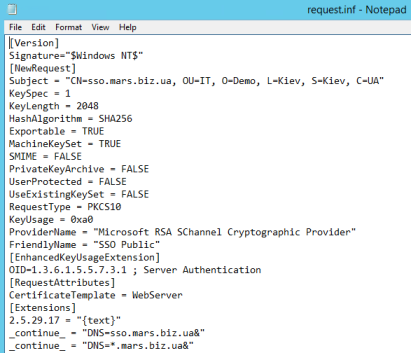

Ось приклад запиту який я оправляли своєму корпоративному ЦС, зверніть увагу, я використовував "муху" в імені виключно з метою демо, у продуктивній середовищі таке не завжди допустимо:

Поставтеся до сертифіката серйозно - на працюючій з-ме заміна складна, аж до переустановлення ролей AD FS і WAP, що тягне за собою повторну публікацію сервісів.

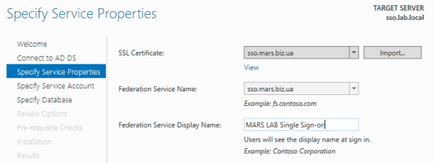

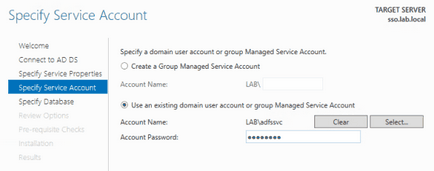

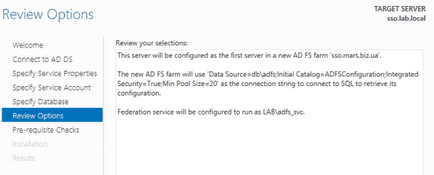

Тепер можемо запустити майстер настройки, який гранично простий, вкажемо отриманий раніше сертифікат:

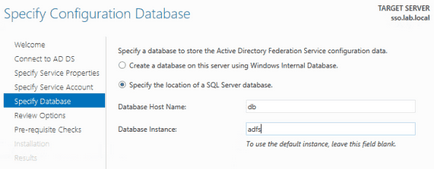

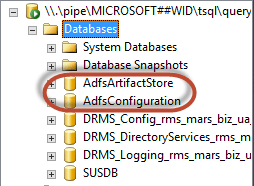

Зазначимо параметри зовнішньої БД (досить Database Engine):

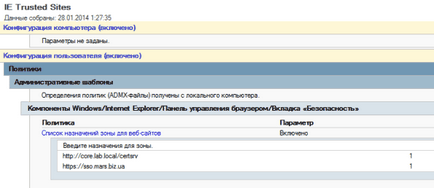

Після того, як настройка закінчена, потрібно подбати щоб клієнти всередині мережі могли виявляти "зовнішнє" ім'я сервісу:

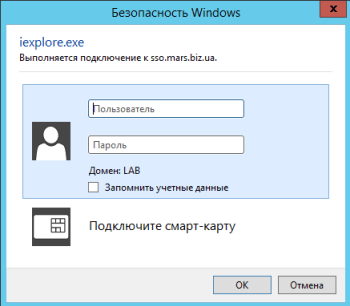

Для зовнішніх користувачів буде видано вікно входу:

На цьому, базову установку і настройку AD FS можна вважати закінченою.

Сподіваюся озвучена інформація буде корисною, а якщо потрібна буде допомога - використовуйте форму на головній сторінці мого сайту.