Забезпечення захисту конфіденційної інформації при передачі через Інтернет - таке завдання рано чи пізно постає перед будь-якою організацією, яка впроваджує IT-рішення для автоматизації бізнес-процесів. Основними випадками обміну через Інтернет є:

Основною проблемою Інтернету як каналу передачі інформації є можливість атаки "man in the middle". Зловмисник підключається до лінії між клієнтом і сервером і підміняє передається інформацію. Можливі абсолютно різні варіанти цієї атаки. Наприклад, зловмисник може "прикидатися" сервером і вводити клієнта в оману з метою отримати вигоду з обману. Слід зазначити, що найбільш легко цю атаку може реалізувати Інтернет-провайдер. З метою забезпечення безпечного обміну розроблені різні протоколи захисту і створені програмні продукти, що реалізують дані протоколи. У всіх подібних протоколах використовуються методи криптографії. Саме криптографія дозволяє:

Ці заходи дозволяють успішно протистояти атаці "man in the middle".

Захист на різних рівнях моделі OSI

Найбільш поширеною моделлю уявлення стека мережевих протоколів є модель OSI. Спрощена модель OSI представлена на малюнку.

Що таке захист інформації на будь-якому рівні моделі OSI? Кожен наступний рівень мережевих пакетів инкапсулирован в попередньому. Тобто дані протоколу прикладного рівня (наприклад, HTTP) знаходиться всередині пакету транспортного рівня (наприклад, TCP), який знаходиться всередині пакета мережного рівня (наприклад, IP), який знаходиться всередині кадру канального рівня (наприклад, кадру Ethernet).

При захисті інформації на мережевому рівні шифрується вміст пакета IP, тобто пакет TCP. В іншому варіанті захисту на мережевому рівні шифрується цілий пакет IP і даний зашифрований пакет в свою чергу инкапсулируется. Така додаткова інкапсуляція дозволяє приховати топологію мереж учасників обміну.

Слід зазначити, що захист, наприклад, на канальному рівні забезпечує абсолютно "прозоре" використання мережевого рівня.

канальний рівень

Розглянемо завдання, які можливо вирішити за допомогою OpenVPN в режимі "міст".

Підключення віддаленого співробітника до корпоративної ЛВС (VPN-шлюз)

Рішення даного завдання передбачає використання серверної частини OpenVPN в якості додаткового шлюзу в ЛВС організації. Сегмент ЛВС, доступний через VPN-шлюз, зазвичай називають доменом шифрування. Робочі місця і сервера, що входять в домен шифрування, не підключаються до VPN. При підключенні до сервера OpenVPN клієнт отримує прозорий доступ до всіх машин, що знаходяться в домені шифрування. Чи отримають подібний доступ до машини клієнта машини з домену шифрування, залежить від налаштувань сервера OpenVPN.

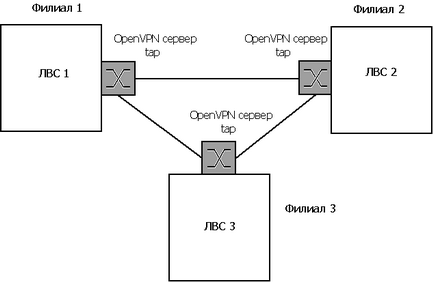

Об'єднання ЛВС філій організації в єдину мережу

Іншим завданням, яку можна вирішити за допомогою OpenVPN, є об'єднання ЛВС філій організації в єдину мережу через Інтернет. В цьому випадку сервера OpenVPN встановлюється в якості додаткових шлюзів в свої ЛВС, а потім з'єднуються між собою.

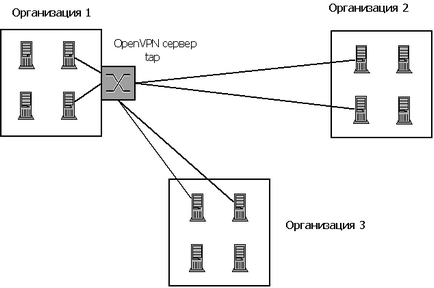

Об'єднання сегментів ЛОМ декількох організацій в єдину мережу для ведення спільного проекту (міжкорпоративний портал)

Підключення до ЛВС віддалених користувачів з низьким рівнем довіри

Рішення даного завдання потрібно для мереж, до яких підключаються "зовнішні" користувачі (наприклад, замовники або клієнти). Рівень довіри до них набагато нижче, ніж до співробітників компанії, тому потрібне забезпечення спеціальних "рубежів" захисту, що запобігають або обмежують доступ останніх до особливо цінної, конфіденційної інформації.

Створення декількох логічних мереж в одному фізичному мережі

Рішення даного завдання потрібно, наприклад, коли треба розділити трафік між внутрішніми департаментами організації, які звертаються до серверів з одного фізичного сегмента. Особливість даного варіанту в тому, що VPN будується між вузлами, що перебувають, як правило, в одному сегменті мережі, наприклад, між робочою станцією і сервером. Цей варіант схожий на технологію VLAN, але замість поділу трафіку, використовується його шифрування.

OpenVPN в режимі "маршрутизатор" забезпечує захист інформації на мережевому рівні. При цьому так само відбувається сувора атуентіфікація учасників обміну по цифровому сертифікату, але шифруються і инкапсулируются IP-пакети, а не кадри Ethernet. Спектр завдань, які можна вирішити таким способом, в загальному, не відрізняється від спектра завдань, що вирішуються за допомогою OpenVPN в режимі "міст". Слід мати на увазі, що режим "маршрутизатор" є більш продуктивним, ніж режим "міст", але має і свої недоліки. Зокрема, не підтримуються:

Транспортні з'єднання використовуються для доступу до конкретного мережевого сервісу, наприклад web-сайту, термінального сервера, поштового сервера, сервера бази даних і т.п. Логічні "кінці" з'єднання називаються портами.

Для реалізації захисту транспортного сполучення додаток, що здійснює обмін, має використовувати криптографічний бібліотеку, що реалізує SSL / TLS.

Часто буває, що додаток було написано без захисту, або ж він використовував шіфрсьюти не задовольняють вимогам до безпеки. Наприклад, всі web-браузери і web-сервера використовують для захисту шіфрсьюти, реалізовані за імпортними алгоритмам, а в РФ ФСБ вимагає в ряді випадків використовувати шіфрсьюти, реалізовані по ГОСТ.

Для вирішення зазначеної проблеми модуль забезпечення безпеки каналу слід відокремити від додатка. Істотним плюсом даної схеми є те, що самі програми не доводиться модифікувати.

Саме таку схему можна реалізувати за допомогою продуктів МагПро КріптоТуннель (клієнтська частина) і МагПро КріптоСервер (серверна частина).

Використання цих продуктів дозволяє забезпечити захист практично будь-яких прикладних протоколів і додатків, як-то:

Крім того, фірмою Кріптоком створені спеціальні "коробкові" продукти, адаптовані під тип прикладного протоколу. МагПро КріптоПортал спроектований для захисту HTTP-з'єднань, а МагПро Захист RDP - для захисту термінального доступу по протоколу RDP.

Представлені засоби захисту транспортного рівня є надбудовою над ЗКЗІ МагПро КріптоПакет. сертифікованим в ФСБ, і, тому, задовольняють всім вимогам регуляторів безпеки.