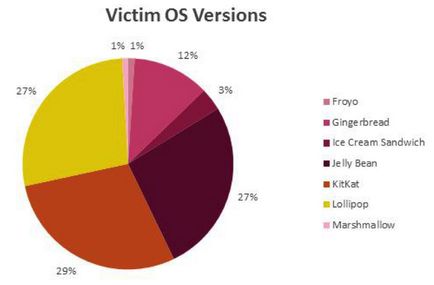

Android, включаючи Marshmallow.

ПРОНИКНЕННЯ: ФЛЕШ-ФІШИНГ

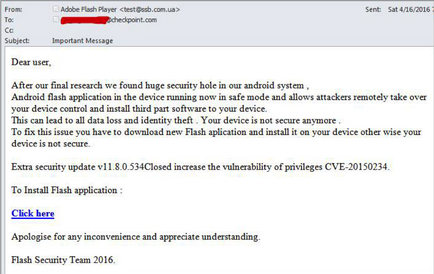

Фішинг досі залишається прекрасним способом змусити людей запустити зараження. На рис. показаний приклад листа, відправленого одному зі співробітників Check Point.

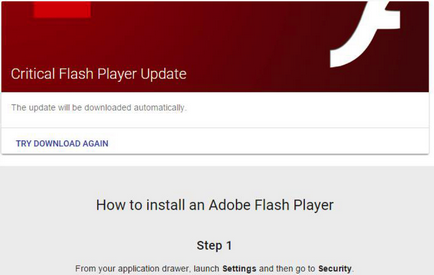

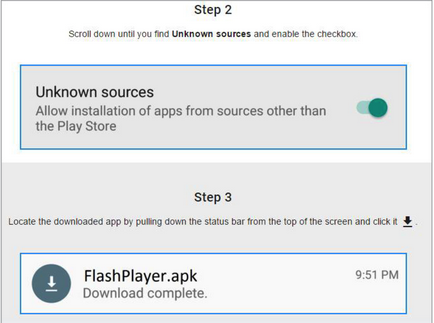

Якщо клікнути на посилання, почнеться триступеневий процес, який обманним шляхом змусить користувача запустити інсталяцію з невідомих джерел (поза Google Play) і потім завантажити шкідливий додаток.

Як тільки програма завантажується, вона запитує розширені повноваження для виконання своєї шкідливої завдання.

Спочатку шкідлива програма краде список всіх додатків, встановлених на пристрої, і відправляє його на командний сервер, щоб перевірити, чи є серед них вразливі для зараження. Як тільки користувач запустить відповідне банківське додаток, зловредів використовує графічну накладку на сторінку входу для крадіжки облікових даних.

Додатки, обрані в якості цілей в цій кампанії, все австралійські:

• Westpac;

• Bank West;

• Commonwealth Bank of Australia; • George Bank;

• ING Direct Australia;

• Bank of South Australia;

• NAB - National Australia Bank.

ЗАВЕРШЕННЯ шкідливих МІСІЇ: Передача даних командних СЕРВЕРУ

Ця частина кампанії рідко потрапляє в поле зору зовнішнього світу. В цей же раз дослідникам вдалося подивитися на репозиторій командного сервера і дізнатися, що там ховають хакери. Там виявилися дані, зібрані з заражених пристроїв:

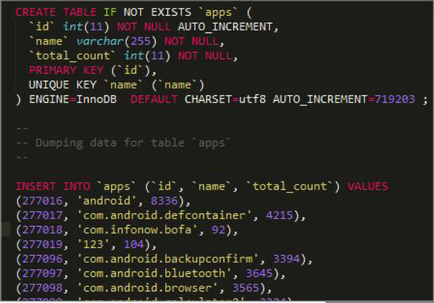

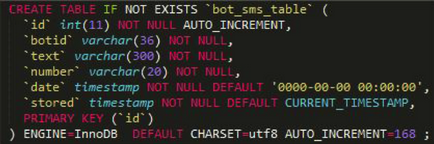

Встановлені на пристрої APK-файли. Таблиця містить більше 13 тисяч додатків, приклад на рис.

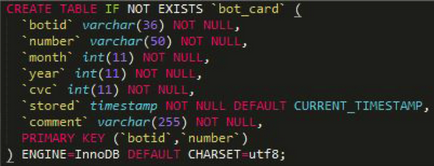

Деталізована інформація про 540 кредитних картах, включаючи ім'я, номер, дату закінчення терміну дії та CVC дивіться скрін.

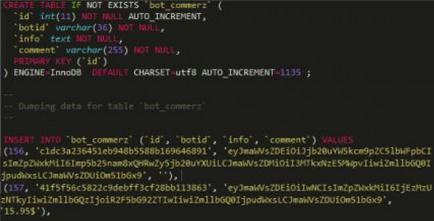

Вкрадені облікові дані 300 жертв для різних додатків (PayPal, Gmail), закодовані в Base64.

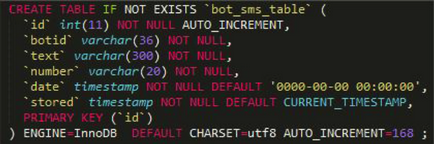

Таблиці СМС - вкрадені СМС з повними текстами повідомлень. Зловмисники повинні вкрасти все СМС, щоб успішно обійти двухфакторную аутентифікацію.

Приклади вкрадених СМС

І нарешті, яка іронія! «G Data Android Security Plus є активним. Ваше Android-пристрій захищене від вірусів »

Облікові дані адміністратора

Наскільки поширені подібні шкідливі КАМПАНІЇ?

Стали популярні програми-вимагачі і для мобільних пристроїв, шифрувальні вміст пристрою і вимагають викуп за розшифровку.

ЯК ЗАХИСТИТИ СВОЇ ДАНІ ВІД подібних шкідливих ПО

Але мало встановити захисне ПЗ, що має актуальні бази даних шкідливий, - потрібно ще й бути уважним з запуском додатків, навіть якщо вони на перший погляд дуже корисні або цікаві для тебе. Зверни увагу на те, які права доступу вимагає установка вибрану програму. Калькулятор, запитувач доступ до даних про місцезнаходження або до сховища фотографій, повинен викликати сумнів, чи доцільно його встановлювати. Будь акуратний перед тим, як підтверджувати що-небудь через СМС. Відкриваючи сторінку будь-якого сайту, обов'язково звір все дані, зазначені в запиті або в назві і описі сайту. Самий випробуваний спосіб при введенні облікових даних в соцмережі або в інтернет-банку - спочатку вводити невірні дані. Підроблене ПО або сайт не видасть помилки, тому що не знає, які дані правильні :). Це і повинно збентежити.

Якщо говорити про звичайних користувачів, то, на жаль, захистом мобільних пристроїв ніхто не спантеличується всерйоз. Всі ці новини про крадіжку логінів і паролів з Android-пристроїв навіть у росіян анітрохи не зрушують справу з мертвої точки. Людина задумається тільки тоді, коли у нього самого або дуже близьку людину трапиться щось подібне.

Зі співробітниками компаній простіше: багато організацій вже почали перейматися захистом мобільних пристроїв, оскільки, як правило, з них дозволено віддалений доступ до критичних систем і ресурсів. І їм доводиться встановлювати ПО захисту і виконувати ті запобіжні заходи, яких вимагає компанія.