UserGate Proxy Firewall являє собою інтернет-шлюз класу UTM (Unified Threat Management), що дозволяє забезпечувати і контролювати загальний доступ співробітників до інтернет-ресурсів, фільтрувати шкідливі, небезпечні і небажані сайти, захищати мережу компанії від зовнішніх вторгнень і атак, створювати віртуальні мережі і організовувати безпечний VPN -доступ до ресурсів мережі ззовні, а також керувати шириною каналу і інтернет-додатками.

Продукт є ефективною альтернативою дорогому програмному та апаратному забезпеченню і призначений для використання в компаніях малого і середнього бізнесу, в державних установах, а також великих організаціях з філіальною структурою.

Всю додаткову інформацію про продукт ви зможете знайти тут.

У програмі є додаткові платні модулі:

- Kaspersky Antivirus

- Panda Antivirus

- Avira Antivirus

- Entensys URL Filtering

Ліцензія на кожен з модулів надається на один календарний рік. Випробувати роботу всіх модулів можна в Тріальні ключі, який може бути наданий на термін від 1 до 3 місяців на необмежену кількість користувачів.

Детально про правила ліцензування можна прочитати тут.

Для організації шлюзу необхідний комп'ютер або сервер, який повинен відповідати таким вимогам до системи:

- Частота CPU: від 1,2 ГГц

- Обсяг RAM: від 1024 Gb

- Обсяг HDD: від 80 Гб

- Кількість мережевих адаптерів: 2 і більше

Чим більше число користувачів (щодо 75 користувачів), тим більше характеристики сервера повинні бути.

- Є контролером домену

- Є гіпервізором віртуальних машин

- Є сервером терміналів

- Виконує роль високонавантаженого сервера СУБД / DNS / HTTP та ін.

- Виконує роль SIP сервера

- Виконує критичні для бізнес-процесів сервіси або служби

- Все вищезазначене

UserGate ProxyFirewall на даний момент може конфліктувати з наступними типами програмного забезпечення:

- Всі без винятку сторонні Брандмауер / Firewall рішення

- Антивірусні продукти компанії BitDefender

- Антивірусні модулі виконують функцію Firewall або "Антихакер", більшості антивірусних продуктів. Рекомендується відключити ці модулі

- Антивірусні модулі забезпечують перевірку даних переданих по протоколах HTTP / SMTP / POP3, це може викликати затримку при активній роботі через проксі

- Сторонні програмні продукти, які здатні перехоплювати дані мережевих адаптерів - "вимірювачі швидкості", "шейпери" і т.п.

- Активна роль Windows Server "Маршрутизація і віддалений доступ" в режимі NAT / Internet Connection Sharing (ICS)

Увага! При установці рекомендується відключити підтримку протоколу IPv6 на шлюзі, за умови що не використовуються додатки які використовують IPv6. У поточній реалізації UserGate ProxyFirewall немає підтримки протоколу IPv6, і відповідно фільтрація цього протоколу не здійснюється. Таким чином, хост може бути доступний ззовні по протоколу IPv6 навіть при активованих забороняють правила файрволла.

При правильного налаштування, UserGate ProxyFirewall сумісний з наступними сервісами і службами:

Ролі Microsoft Windows Server:

- DNS сервер

- DHCP сервер

- Print сервер

- Файловий (SMB) сервер

- сервер додатків

- WSUS сервер

- WEB сервер

- WINS сервер

- VPN сервер

І зі сторонніми продуктами:

При установці UserGate ProxyFirewall переконайтеся, що стороннє ПО не використовує порт або порти, які може використовувати UserGate ProxyFirewall. За замовчуванням UserGate використовує наступні порти:

Всі порти можна міняти за допомогою консолі адміністратора UserGate.

Установка програми і вибір база даних для роботи

Рекомендуємо встановлювати програму в конфігурації з СУБД Firebird, так як постійно ведеться робота щодо прискорення з цією базою даних.

Майстер налаштування UserGate Proxy Firewall

Більш детальний опис налаштування правил NAT описано в цій статті:

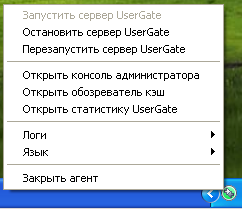

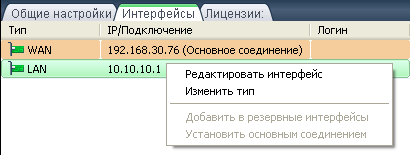

Конфігурація продукту здійснюється за допомогою консолі адміністрування UserGate ProxyFirewall, яку можна викликати як подвійним клацанням по іконці агента UserGate, так і по ярлику з меню "Пуск".

При запуску консолі адміністрування першим кроком є реєстрація продукту. Детальніше про реєстрацію UserGate.

У розділі "Загальні налаштування" консолі адміністратора задайте пароль користувача Administrator. Важливо! Не використовуйте юнікод-спецісмволи або ПІН-код продукту в якості пароля для доступу до консолі адміністрування.

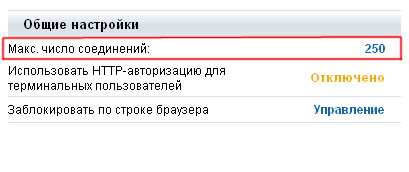

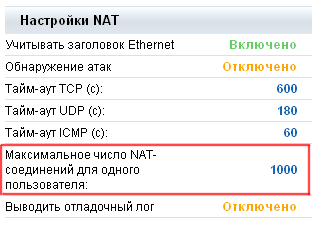

Увага! Параметри, описані нижче, рекомендується міняти тільки при великій кількості клієнтів / високих вимогах до пропускної спроможності шлюзу.

У цьому розділі також є наступні настройки: "Максимальна кількість з'єднань" - максимальна кількість всіх з'єднань через NAT і через проксі UserGate ProxyFirewall.

"Максимальне число NAT з'єднань" - максимальна кількість з'єднань, яке UserGate ProxyFirewall може пропускати через драйвер NAT.

Якщо кількість клієнтів не більше 200-300, то настройки "Максимальне число з'єднань" і "Максимальне число NAT з'єднань" змінювати не рекомендується. Збільшення цих параметрів може привести до істотної навантаженні на обладнання шлюзу і рекомендується тільки в разі оптимізації налаштувань при великій кількості клієнтів.

nslookup usergate.ru 8.8.8.8

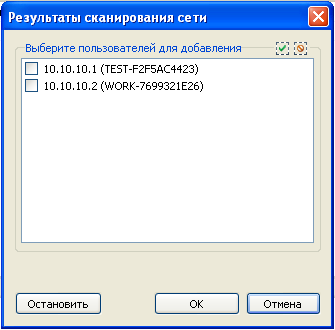

Якщо у Вас розгорнутий контролер домену, то Ви можете налаштувати синхронізацію груп з групами в Active Directory, або імпортувати користувачів з Active Directory, без постійної синхронізації з Active Directory.

Для коректної та безпечної роботи шлюзу необхідно обов'язково конфігурувати міжмережевий екран.

Рекомендується наступний алгоритм роботи брандмауера: заборонити весь трафік, а потім додавати дозволяють правила за необхідними напрямками. Для цього правило # NONUSER # треба перевести в режим "Заборонити" (це заборонить весь локальний трафік на шлюзі). Обережно! Якщо ви конфігуріруете UserGate ProxyFirewall віддалено, піде відключення від сервера. Потім необхідно створити дозволяють правила.

Дозволяємо весь локальний трафік, по всіх портах від шлюзу в локальну мережу і з локальної мережі до шлюзу, створивши правила з наступними параметрами:

Джерело - "LAN", призначення - "Будь-який", сервіси - ANY: FULL, дія - "Дозволити"

Джерело - "Будь-який", призначення - "LAN", сервіси - ANY: FULL, дія - "Дозволити"

Потім створюємо правило, яке відкриє доступ в Інтернет для шлюзу:

Джерело - "WAN"; призначення - "Будь-який"; сервіси - ANY: FULL; дію - "Дозволити"

Якщо Вам необхідно дозволити доступ вхідних підключень по всіх портах до шлюзу, то правило буде виглядати так:

Джерело - "Будь-який"; призначення - "WAN"; сервіси - ANY: FULL; дію - "Дозволити"

І якщо Вам необхідно, щоб шлюз приймав вхідні підключення, наприклад тільки по RDP (TCP: 3389), і його можна було пінгувати зовні, то необхідно створити таке правило:

Джерело - "Будь-який"; призначення - "WAN"; сервіси - Any ICMP, RDP; дію - "Дозволити"

У всіх інших випадках, з міркувань безпеки, створення правила для вхідних підключень не потрібно.

Джерело - "LAN"; призначення - "WAN"; сервіси - ANY: FULL; дію - "Дозволити"; вибираєте осіб чи груп, яким необхідно надати доступ.

Можливе налаштування правил брандмауера - вирішувати те, що явно заборонено і навпаки, забороняти те, що явно дозволено в залежності від того, як Ви налаштуєте правило # NON_USER # і яка у Вас політика в компанії. У всіх правил є пріоритет - правила працюють в порядку зверху вниз.

Варіанти різних налаштувань і приклади правил брандмауера можна подивитися тут.

Далі, в розділі сервіси - проксі можете включити необхідні проксі-сервери - HTTP, FTP, SMTP, POP3, SOCKS. Виберіть потрібні інтерфейси, включення опції "прослуховувати на всіх інтерфейсах" бути небезпечною, тому що проксі в такому випадку буде доступний як на LAN інтерфейси так і на зовнішні інтерфейси. Режим "прозорого" проксі, маршрутизує весь трафік за обраним порту на порт проксі, в такому випадку на клієнтських комп'ютерах, вказувати проксі не потрібно. Проксі залишається також доступним і по порту, вказаною в налаштуваннях самого проксі-сервера.

Якщо на сервері включений прозорий режим проксі (Сервіси - Налаштування проксі), то досить вказати в настройках мережі на клієнтській машині сервер UserGate в якості основного шлюзу. Як DNS-сервера також можна вказати сервер UserGate, в цьому випадку повинен бути включений DNS-форвардного.

Якщо у вашій мережі є конфігурований DNS сервер, то можете вказати його в налаштуваннях DNS форвардинга UserGate і налаштуваннях WAN адаптера UserGate. У такому випадку і в режимі NAT і в режимі проксі все DNS запити будуть направлені на цей сервер.