Головне призначення IPsec - захищати вміст і цілісність мережевого трафіку за допомогою таких технологій, як цифровий підпис і шифрування. Але коли виникає необхідність обмежити доступ до певних ресурсів, в пошуках засобів для вирішення цього завдання, багато хто звертається до списків управління доступом Access Control Lists (ACL) або до віртуальних локальних мереж (VLAN).

Реєстрація на конференцію

Що таке ізоляція серверів?

Реалізуючи ізоляцію серверів і доменів, ми проводимо мережеву політику, відповідно до якої певні сервери - члени домену вступають у взаємодію (після виконання процедури аутентифікації і з дотриманням правил безпеки) тільки з іншими комп'ютерами - членами домену. Така мережева політика ізолює певні сервери від комп'ютерів, які не є членами домену, або від систем, які, будучи членами домену, не відповідають тим чи іншим критеріям. Так, адміністратор може сформулювати політику, яка дозволяє сервера баз даних приймати з'єднання тільки від серверів, які входять в зазначену групу безпеки, або від серверів, на яких встановлено певний комп'ютерний сертифікат.

При здійсненні ізоляції описаним чином немає необхідності в ТВ-тюнерів мережі або у використанні будь-яких програмних засобів від незалежних постачальників. Все необхідне вже є в операційній системі. Головні системи або домени, ізольовані таким чином, не вимагають обслуговування в разі внесення змін до структури мережі або при міграції в інше місце або на інший мережний пристрій. І оскільки ізоляція реалізується на рівні операційної системи, вона не впливає на інші рівні захисту.

Запит або вимога?

Звернутися до брандмауера Windows Firewall з консоллю Advanced Security можна через оснащення Administrative Tools панелі управління. Відкривши вікно консолі (екран 1), клацніть правою кнопкою миші на вузлі Connection Security Rules і в контекстному меню виберіть пункт New Rule. В результаті буде запущено майстер New Connection Security Rule Wizard, який запропонує на вибір кілька параметрів.

Виберіть перший параметр, Isolation. Інші параметри дають можливість встановлювати для заданих систем правила вилучення, реалізовувати аутентифікацію між двома зазначеними комп'ютерами (параметр Server-to-Server), формувати аутентифікацію в режимі тунеллірованія (що корисно при роботі з сполуками «сайт-сайт») або формулювати власне правило.

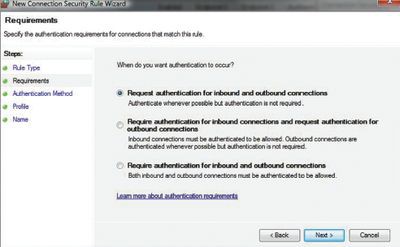

Після того як ви виберете параметр Isolation і натиснете кнопку Next, потрібно буде вибрати одну з пропонованих вимог аутентифікації, як показано на екрані 2. По суті, вибирати доведеться між запитом і вимогою. Якщо ви виберете параметр Request, аутентифікація буде запрошена (тобто запропонована) для вхідного або вихідного трафіку (або для трафіку в обидві сторони), але вона не буде виконуватися примусово.

Якщо інша сторона не зможе належним чином виконати процедуру аутентифікації, трафік проте буде дозволений. Але коли ви вибираєте параметр Require, операційна система форсує виконання процедури аутентифікації, і, якщо ця процедура закінчується з помилкою, з'єднання скидається. Залежно від необхідного рівня безпеки ви можете вибрати параметр Require для процедури аутентифікації вхідних з'єднань і Request - для вихідних. Це прийнятно в тих випадках, коли ви хочете форсувати аутентифікацію тільки для вхідних підключень (для ситуацій, коли інші комп'ютери намагаються звернутися до даної ізольованій системі) або вибрати параметр Require як для вхідних, так і для вихідних підключень. У цьому випадку досягається максимальний рівень безпеки, оскільки аутентифікація здійснюється для трафіку в обох напрямках.

Налаштування параметрів аутентифікації

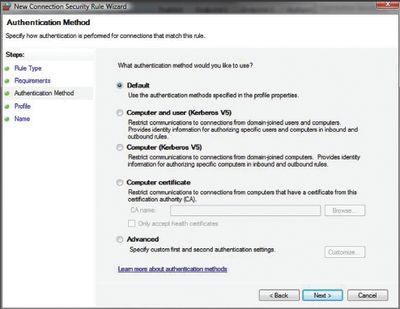

Далі слід налаштувати метод аутентифікації, як показано на екрані 3. На даному етапі ви фактично можете примусово реалізувати аутентифікацію із застосуванням протоколу Kerberos для користувача, комп'ютера або для того і іншого, вимагати пред'явлення сертифікату або реалізувати спеціалізований метод аутентифікації.

Але слід мати на увазі, що ці механізми аутентифікації є обов'язковими на рівні IPsec (тобто на мережевому рівні). Якщо деякий додаток застосовує інший метод аутентифікації (скажімо, NTLM), аутентифікація знову-таки буде здійснюватися на рівні додатку. Якщо ви використовуєте метод, пропонований за замовчуванням, аутентифікація буде реалізована відповідно до настройками брандмауера Windows Firewall, встановленими на вкладці IPsec Settings діалогового вікна Security Properties. Щоб отримати доступ до цих налаштувань, правою кнопкою миші на елементі Windows Firewall with Advanced Security вузла Local Computer і в контекстному меню виберіть пункт Properties. На вкладці IPsec Settings можна вибрати елемент Customize, щоб вказати значення, які будуть застосовуватися за замовчуванням при створенні нових правил безпеки підключення (екран 4).

Комп'ютер і користувач. Якщо ви виберете другий параметр Authentication Method - Computer and User (using Kerberos V5), при будь-якій спробі встановити з'єднання з ізольованою системою комп'ютер буде вимагати аутентифікації по протоколу Kerberos. Якщо як користувач, так і комп'ютер є членами домену, аутентифікація буде виконана в автоматичному режимі, без втручання з боку користувача. Цей метод аутентифікації легко реалізується і забезпечує високий рівень безпеки, тому я рекомендую в більшості випадків застосовувати його.

Комп'ютер. Якщо ви виберете параметр Computer (using Kerberos V5), аутентифікація потрібно тільки з боку комп'ютера. Іншими словами, якщо комп'ютер, який ініціює підключення до ізольованій системі, є членом домену, підключення буде дозволено без вимоги аутентифікації з боку користувача.

Сертифікат комп'ютера. Параметр Computer certificate - накладає найсуворіші обмеження - дає можливість вказувати, що звертатися до ізольованій системі можуть тільки ті комп'ютери, які мають сертифікат, виданими певним центром, що засвідчує Certification Authority (CA).

Сертифікати працездатності. У нижній частині діалогового вікна Customize IPsec Settings розташована цікава кнопка-прапорець Accept only health certificates; з її допомогою можна встановити додатковий рівень безпеки.

Якщо IPsec використовується в поєднанні із засобами NAP для ізоляції непрацездатною системи, яка ізолюється система буде приймати тільки комп'ютерні сертифікати, видані центром реєстрації працездатності відповідного NAP-рішення. Додаткову інформацію про створення NAP з IPsec можна знайти в підготовленої фахівцями Microsoft статті «Step-by-Step Guide: Demonstrate NAP IPsec Enforcement in a Test Lab» (www.microsoft.com/Downloads/details. Aspx? FamilyID = 298ff956-1e6c- 4d97? a3ed-7e7ffc4bed32).

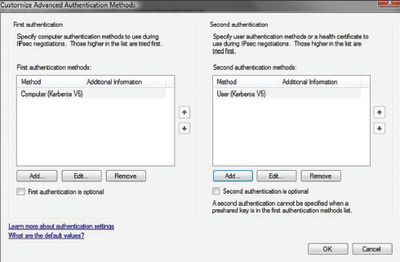

Додатково. У нижній частині діалогового вікна ви побачите параметр Advanced, який дозволяє вибирати різні методи аутентифікації, що виконується на етапах узгодження і зіставлення безпеки IPsec. Зіставлення безпеки - це поєднання узгодженого ключа, протоколу безпеки, а також індексу параметрів безпеки, які в сукупності визначають рівень безпеки, обраний для захисту каналу зв'язку між системами. Коли ви натиснете кнопку Customize, на екрані з'явиться пара ідентичних діалогових вікон First authentication і Second authentication, як показано на екрані 5.

Перший метод аутентифікації застосовується в ході першої фази узгоджень IPsec. Під час цієї фази два комп'ютери встановлюють захищений канал зв'язку з використанням аутентифікації. Для цього здійснюється узгодження політик, обмін ключами Діффі-Хеллмана і процедура аутентифікації. При використанні другого методу аутентифікації можна вказати, як виконує процедуру аутентифікації користувач, що працює на іншому комп'ютері. Варіанти вибору: протокол аутентифікації Kerberos V5, призначені для користувача сертифікати і сертифікат працездатності комп'ютера. Обидва методи застосовуються на розсуд користувача, але для забезпечення безпеки середовища ви повинні вимагати аутентифікації, принаймні за першим методом. Для цілей цієї статті слід було б вибрати метод аутентифікації Computer and User (using Kerberos V5) і натиснути кнопку Next.

Який мережевий профіль?

На сторінці майстра Profile, представленої на екрані 6, можна вказати, до якого мережевого профілю застосовується дане правило. Вибирайте значення Domain, Private і Public (всі вони пропонуються за замовчуванням). Однак слід подумати про зміну цих значень, особливо якщо ви часто змінюєте місце розташування ізольованої системи (наприклад, ноутбуків).

Мережевий профіль Domain відноситься до мережі, яка дає можливість підключатися до контролерів доменів DC і реєструватися в цьому домені. Профіль Private відноситься до мереж, які користувач визначає як приватні (наприклад, до домашніх мереж). Профіль Public відноситься до мереж, які користувач відносить до загальнодоступних після того, як підключається до них (мова йде про мережі з високим ризиком для безпеки, скажімо про мережах в готелях і про точках доступу, розташованих в громадських місцях).

У деяких випадках прапорець Private доцільно скинути. Наприклад, якщо ви застосовуєте правило без-запасних підключення для свого ноутбука, можливо, ви захочете ізолювати його в домені або в загальнодоступній середовищі, але зберегти доступ до своєї домашньої (приватної) мережі. Зрозуміло, для забезпечення максимального рівня безпеки необхідно встановити всі прапорці.

На останньому етапі роботи з майстром правилом присвоюється ім'я. Я рекомендую вибирати описові імена. Після того як ви натиснете кнопку Finish, правило буде автоматично активовано і відобразиться в списку правил.

Реалізація правил брандмауера для вхідних підключень

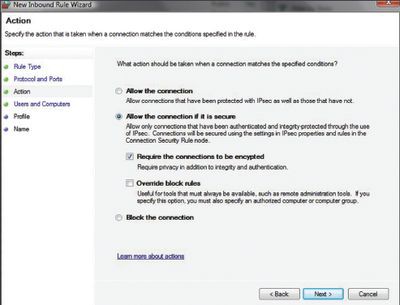

Правою кнопкою миші на вузлі Inbound Rules і в контекстному меню виберіть елемент New Rule. На екрані відкриється вікно майстра New Inbound Rule Wizard. Виберіть пункт Port, натисніть кнопку Next, виділіть пункт TCP або UDP і вкажіть порт, який хочете відкрити (наприклад, ви можете відкрити тільки порти для веб-трафіку - 80 і 443). Натисніть кнопку Next. На наступному екрані виберіть варіант Allow the connection if it is secure, як показано на екрані 7.

Тим самим ви зв'яжете дане правило з правилом безпеки підключення, яке вже створили. Підключення через зазначені порти будуть виконуватися тільки в тих випадках, якщо вони успішно пройдуть процедуру аутентифікації відповідно до правила безпеки підключення. Для застосування функції шифрування ви можете також встановити налаштування Require the connections to be encrypted. Натисніть кнопку Next, і ви зможете вказати комп'ютери і користувачів (членів домена), до яких застосовується дане правило. Нарешті, ви можете вибрати мережевий профіль і привласнити правилом ім'я.

Тут треба зробити одне попередження: будьте дуже обережні при формулюванні правил ізоляції, які можуть вплинути на роботу серверів інфраструктури. Серверів CA, DC, DHCP, DNS і інших серверів інфраструктури не повинні пред'являтися вимоги в плані обміну даними по стандартам IPsec при встановленні як входять, так і вихідних підключень.

Якщо правила створюються, їх потрібно формулювати з винятковою увагою, щоб запобігти несанкціонованому аутентифікацію комп'ютери могли пройти процедуру аутентифікації і отримати доступ до цих служб.

Рядові сервери і робочі станції потрібно налаштовувати так, щоб вони не замовляли і не вимагали дозволу на підключення до цих серверів, і для цього слід застосовувати правила виключення.

Використання групових політик

Технологія ізоляції серверів забезпечує ще один рівень безпеки та управління доступом, що доповнює інші технології захисту даних, такі як засоби для боротьби з вірусами і шпигунським програмним забезпеченням, брандмауери і системи виявлення вторгнень.

Вона дає можливість використовувати налаштування групових політик для створення, розподілу і централізованого управління правилами безпечного підключення з метою ізоляції окремих систем.

Крім того, це рішення функціонує непомітно: кінцеві користувачі продовжують працювати, як і раніше.

Додаткова підготовка користувачів не потрібна, а адміністраторам не доводиться встановлювати нові програмні засоби або обходити всі комп'ютери в процесі розгортання - в цьому полягає важлива перевага даної технології.

Дамір Діздаревіч ([email protected]) - менеджер центру підготовки Logosoft в Сараєво, Боснія. Має звання MVP for Windows Server Infrastructure Management і сертифікати MCSE, MCTS, MCITP і MCT

Поділіться матеріалом з колегами і друзями