- За останні кілька років, за даними МВС, хакерам вдалося відвести у клієнтів російських банків мільйони доларів. В чому проблема? Що не так в російській банківській системі?

- Потрібно розуміти, що абсолютно невразливою захисту просто не існує. Комп'ютерні зловмисники в змозі зламати практично будь-яку систему. Крім того, бувають випадки, коли банки самі використовують не найнадійніші системи.

Наприклад, іноді банки надають клієнтам для роботи в системі ДБО тільки логін-пароль і електронно-цифровий підпис (ЕЦП). В такому випадку зловмисник може провести операцію з будь-якого регіону, попередньо скопіювавши незахищену ЕЦП.

Ще більш складна система для захисту використовує одноразові паролі, які роздруковуються банком або надсилаються клієнту по SMS. Юридичні особи зазвичай використовують паролі на папері. Фізіческіе- часто користуються системою SMS-паролів.

- А як обходять систему одноразових паролів?

- Грубо кажучи, зловмисники підміняють платіжне доручення. Тобто бухгалтер створює платіжне доручення і вказує необхідні реквізити. Однак за лічені миті перед введенням одноразового пароля шахраї змінюють деякі дані. У той момент, коли користувач натискає кнопку «підписати», реквізити змінюються - і платіж йде на рахунок хакерів.

Кібепреступнікі також можуть використовувати й інший спосіб. Шахраї «малюють» в браузері фальшиве вікно для введення одноразового пароля. Нічого не підозрюючи, бухгалтер вводить його. Пароль довго обробляється, після браузер повідомляє, що час очікування минув і необхідно ввести наступний одноразовий пароль, так як попередня операція не пройшла. Бухгалтер вводить наступний пароль, і у зловмисників в розпорядженні вже два актуальних одноразових пароля, які повинні бути використані по порядку - перший - для того щоб увійти в систему, другий - щоб безпосередньо відправити платіжне доручення.

У цій схемі неважливо, чи приходить пароль через SMS, або ви його на папері друкуєте - ви все одно ці дані вводите самі.

Нам доводилося стикатися з випадками, коли особливо зухвалі шахраї телефонували користувачам, представлялися співробітниками служби підтримки банку, просили повідомити пароль і таким чином отримували цікаву для них інформацію.

- Це залежить від того, яку схему вибрали хакери. Варіантів кілька.

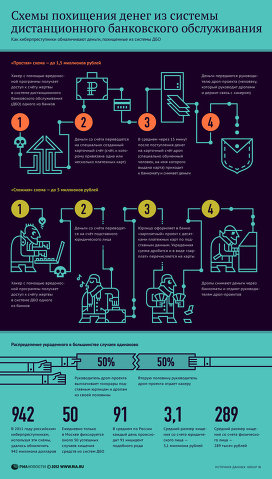

Якщо сума вкраденого становить не більше 1-1,5 млн рублів, то гроші виводять відразу на пластикові карти так званих дропов (спеціально найнятих власників банківських карт, які займаються переведенням у готівку викрадених грошей). Зазвичай протягом 15 хвилин після того, як гроші надійшли на карткові рахунки, дроп готівку їх через банкомати і потім віддають своїм наймачам.

Якщо суми більші, використовуються більш складні схеми переведення в готівку. Вони застосовуються зазвичай при розкраданні коштів в обсязі від мільйона до п'яти. В цьому випадку гроші попередньо переводять на рахунок юридичної особи. Далі суму можуть роздрібнити і розподілити по інших рахунках, щоб сильніше заплутати сліди.

Мінімум 50% суми залишають собі «обнальщікі» - ті, хто займається процесом переведення в готівку.

- Це досить великий відсоток. З чим пов'язані такі високі ставки?

- Перш за все, з тим, що розкрадання передує тривалий період підготовки. Обнальщікі і викрадачі домовляються заздалегідь. До моменту, коли проводиться розкрадання, у обнальщіков вже все готово: створено підставну юридичну особу, відкритий рахунок в банку і випущені карти, які роздали дроп.

Нинішня система дозволяє будь-якій юридичній особі віддалено створити «зарплатний проект». Умовно кажучи, представник компанії повідомляє в банк: у нас працює 15 чоловік, нам потрібні зарплатні картки. Далі банку надаються паспортні дані «співробітників», і той випустить карти. Паспортні дані беруться у тих же дропов або купуються на хакерських форумах.

- Як наймають дропов?

-Дроп бувають «розвідні» і «нерозвідних». «Розвідні» знають про те, що вони дроп, і можуть обдурити своїх наймачів, сховавшись з грошима. Тому обнальщікі якщо і тримають «розвідних», то тільки «своїх», так би мовити, перевірених.

«Нерозвідних» про своє нелегальному статусі в явному вигляді не знають. Для їх найму можуть створюватися цілі сайти з підбору персоналу, де користувачам просто пропонують за відсоток в певний час знімати гроші. Причому це цілі портали, де ведеться статистика зароблених дроп грошей, і кожен з них може подивитися свої поточні завдання.

Саме дроп зазвичай першими попадаються поліції, але який з них попит? Що «розвідні», що «нерозвідних» зазвичай кажуть: «Нічого не знаю, мені ось Вася дав картку, попросив грошей зняти - і все».

- Кіберзлочинність і звичайна злочинність якось пов'язані?

- Весь бізнес з переведення в готівку грошей історично знаходиться «під крилом» традиційних злочинних угруповань. Спочатку обнальщікі перебували в тісних зв'язках зі звичайними ОЗУ і обслуговували їх при відмиванні грошей, що надходять з різних нелегальних джерел. Кібершахраїв простіше виходити на таких людей, ніж самостійно розгортати дроп-проект.

Само собою, коли ватажки ОЗУ бачать, що хакери готові без проблем віддати до 50% вкрадених грошей, їм стає цікаво. Причому цікаво настільки, що вони готові приймати хакерів в свої ряди і самостійно влаштовувати розкрадання, залишаючи собі майже всі викрадені гроші. Ми стикалися з подібними фактами.

- Кого кіберзлочинці атакують частіше - юридичні особи або звичайних громадян?

А взагалі, якщо дивитися на статистику, то явного поділу просто немає. Крадуть у всіх підряд і будь-які суми. Ми поки бачили тільки одну невелику групу, яка спеціалізувалася на атаках проти фізичних осіб. І то лише тому, що в їх розпорядженні була порівняно примітивна програма, функціонал якої не дозволяє атакувати системи юридичних осіб.

- МВС нещодавно повідомила про закриття бот-мережі розміром в 6 млн заражених комп'ютерів. Всі «фінансові» бот-мережі настільки великі?

- Розкрадання з систем ДБО - це той випадок, коли розмір бот-мережі взагалі не має значення. Хакер може контролювати мережу з 50 тис. Заражених комп'ютерів - ботів, але тільки на парі з них буде встановлено клієнт-банк. Кіберзлочинці, атакуючі системи ДБО, зазвичай купують таргінг трафік з високою конверсією. У такій бот-мережі може бути лише тисяча ботів, з яких більша частина - з системою інтернет-банкінгу.

Та ж банда Carberp (найбільша банда, яка викрала близько 150 млн дол. - див. Матюкав Ліквідовано одна з найбільших банківських бот-мереж на інформаційному порталі www.plusworld.ru) намагалася зламувати бухгалтерські сайти і через них поширювати шкідливі програми. Причина зрозуміла: обивателі на настільки спеціалізовані сайти не заходять. Приблизно так само працюють атаки на простих користувачів - зламуються часто відвідувані сайти банківської тематики. Так що мільйони ботів ще ні про що не говорять. Важливо якість трафіку і конверсія. Все як в звичайному бізнесі.

- Чи завжди російські хакери паразитують на російських банках?

- У 99% випадках, про які нам відомо, - так. Просто відправити платіж в закордонні банки дуже складно. Аж до того, що потрібно особисто з'явитися в банк для здійснення такої операції. Природно, для кіберзлочинців такий розвиток подій небажаний.

Коли мова йде про розкрадання з електронних платіжних систем, то переклади в зарубіжні системи, навпаки, трапляються частіше. Просто тому, що якщо хакер, прагнучи заплутати слідчих, виводить гроші, припустимо, в Пакистан, щоб потім вивести на свій рахунок, його слід губиться. Зарубіжні банки і платіжні системи не надто зацікавлені в наданні даних про транзакції іноземним спецслужбам.

- Платіжні системи піддаються атакам?

Гроші легко можуть загубитися: викрали у користувача однієї системи, перевели в іншу, потім в третю, потім перевели в готівку і повернули знову в першу. Спробуй простежити! Схем може бути дуже багато. Тим більше що багато платіжні системи зареєстровані в офшорних країнах, які не видають взагалі ніяку інформацію про транзакції.

- Наскільки великий цей сегмент?

- Розмір розкрадань з електронних гаманців можна порівнювати з розкраданнями з банківських рахунків. Буває, що звичайні люди тримають там пристойні суми. Та й фірми часто мають рахунки в таких системах, які призначаються для оплати послуг фрілансерів.

Організовувати розкрадання грошей з електронних платіжних систем в якійсь мірі навіть простіше для шахраїв, тому що не потрібні ні дроп, ні підставні компанії, ні інше. До того ж банки дозволяють робити charge back (повернення грошей): якщо факт крадіжки швидко розкривається, гроші можуть заморозити і повернути на рахунок жертви. У більшості електронних платіжних систем такої процедури немає.

- Чи є у кіберзлочинців «улюблені» електронні гроші? Якщо не в готівки, то де хакери зберігають свої гроші?

- У хакерів є кілька платіжних систем, якими вони активно користуються. Основна - Liberty Reserve.

Взагалі, першої «хакерської» системою була eGold, але потім на неї почали сильно тиснути спецслужби, і система постаралася перервати всі можливі хакерські транзакції. Тоді в гру вступив Liberty Reserve.

В LR серйозна система безпеки: за весь час існування платіжної системи не було нічого серйозніше фішингу. При цьому у них дуже просте угоду користувача, без всяких дрібних шрифтів і всього з декількома умовами: ти сам відповідаєш за свій пароль, ніяких повернень платежів, система відповідає лише за зберігання грошей та їх транзакції. LR бере 1% від суми, але не більше 2,99 дол. США. Комісія в 3 дол. Навіть з мільйона доларів - вигідно, правда?

Ще одна причина популярності - анонімність. Не було ще такого випадку, щоб власники LR видавали інформацію про платіжні доручення владі. Ніхто не знає, скільки там грошей. Майже ніхто не знає, хто нею керує.

Що ж до ситуації з повною відсутністю повернень, то позиція у системи така - LR не банк, цій системі не важлива репутація у користувачів. Їх головна репутація - це анонімність і надійність транзакцій.

- Тобто у користувачів цієї системи немає ніяких гарантій?

- Крім зазначених в призначеному для користувача угоді - немає. Ризик з LR простий - ніхто не може сказати, що завтра вони взагалі не перестануть існувати. Всі виключно на довірі.

- Як ловити таких злочинців, якщо їм вдається досягти такої міри анонімності?

- Є два підходи. Перший - підхід поліції - шукати дропов і через них вже виходити на того, хто перевів у готівку, і того, хто власне і скоїв крадіжку. Однак дроп-сервісів в Росії багато, і вони за великим рахунком замінні. До того ж, коли мова заходить про великі розкрадання, жоден кіберзлочинець не працює з одним дроп-сервісом. Їх завжди кілька, тому що щодня шахраям доводиться «обробляти» десятки платіжних доручень - великі суми потрібно дробити на дрібні, а це великий обсяг роботи.

Адже власники бот-мереж наймають Заливники, які контролюють стан рахунку жертви, переклади та іншу фінансову інформацію, не по доброті Душенов, а тому що одна людина вже не в змозі проводити розкрадання такого обсягу. Це ціла схема, і якщо розкручувати цей клубок, починаючи з дропов, то знайдеш НЕ організатора, а лише проміжні ланки злочинного ланцюжка.

Ми ж завжди відштовхуємося від того, що потрібно шукати організатора, який все це влаштував - власника бот-мережі, кіберзлочинця, який проводить самі розкрадання. Знайдеш його - знайдеш всіх інших. Це вже другий спосіб. За нашими спостереженнями, кістяк будь-якої кіберзлочинністю групи складається з одного, максимум двох осіб. Ось їх і треба ловити в першу чергу.

- А хто взагалі ці люди в житті?

- Звичайні молоді люди, програмісти. Часто працевлаштовані. Ще частіше - безробітні. Вони купують хороші машини за 3-5 млн рублів, квартири та інші дорогі речі, багато подорожують.

Ознайомитися з іншими новинами з даної тематики Ви можете в рубриці Безпека

За матеріалами РІА Новини