Установка Active Directory не так вже й складна. Однак, після того, як ви її встановите, необхідно зробити багато роботи. На першому етапі конфігурації Active Directory необхідно її убезпечити. Є багато областей, на які необхідно звернути увагу, і багато налаштувань, які необхідно змінити, щоб у вашій мережі все було безпечно. Давайте поглянемо на початкові настройки, які ви повинні задати, щоб зробити Active Directory безпечної для вашої мережі, перед тим як ви поринете в налаштування всієї структури.

Створення адміністративної облікового запису для самого себе

Після установки Active Directory ви повинні вжити необхідних заходів для захисту вашого майна. Ви не тільки повинні захистити вашу нову структуру Active Directory, ви повинні створити світ, за допомогою якого ви зможете безпечно проводити адміністрування. Для цього ви повинні створити новий обліковий запис користувача, яка буде використовуватися вами для адміністрування всього, що пов'язано з Active Directory.

Примітка: Це означає, що ви НЕ повинні використовувати вбудовану обліковий запис адміністратора для адміністрування Active Directory!

Примітка: Завдяки членству в групі адміністраторів домену (Domain Admins) в кореневому домені (перший домен в лісі), у вас є можливість додавання або видалення користувачів з груп адміністраторів схеми (Schema Admins) і корпоративних адміністраторів (Enterprise Admins). Тому немає необхідності бути членом цих груп до тих пір, поки у вас не виникне необхідність виконання дій, які вимагають прав такого рівня.

У процесі створення вашого профілю користувача ви повинні задати довгий і складний пароль. Це допоможе захистити обліковий запис від зломщиків і хакерів. Якщо пароль буде слабким, то буде дуже легко зламати пароль і отримати доступ до домену з правами адміністратора.

Установка складного і довгого пароля для облікового запису адміністратора

- I wish I drove a Porsche 930 Turbo.

- Pizza is best with hot Italian sausage.

- There is no better sport than NCAA Final Four basketball.

Зверніть увагу, що всі ці пароль дуже довгі, і в кожному з них використовується принаймні три типи символів.

Перейменування облікового запису адміністратора в першому домені AD

Установка політики паролів в доменній політики за замовчуванням (Default Domain Policy)

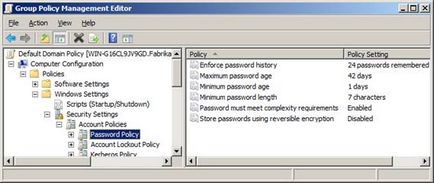

Було написано багато статей на тему, як правильно поставити політику паролів для домену, щоб знизити поверхню атак для хакерів. До тих пір, поки такі заходи не були прийняті, ваша мережа вразлива. Тому, в доменній політиці за замовчуванням (Default Domain Policy) настройки політики для паролів повинні бути задані так, як зображено на малюнку 1.

Тут деякі пояснення для настройки цих політик:

Policy Setting (настройка політики)

Minimum Value (мінімальне значення)

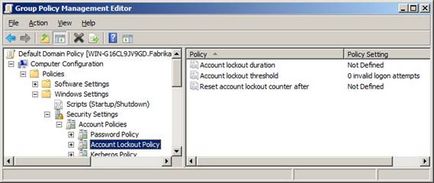

Установка політики блокування облікового запису (Account Lockout Policy) в політиці домену за замовчуванням (Default Domain Policy)

Налаштування політики блокування облікового запису протягом довгого часу були предметом дебатів. Виникли дві протиборчі сторони. Перша сторона заявляла, що пароль повинен бути заблокований після трьох невдалих спроб введення. Друга сторона заявляла, що користувачеві необхідно надати необмежену кількість спроб введення паролів, навіть якщо вони зовсім не пам'ятають свій пароль.

Ці дебати досить прості по свій природі, тому що свої мінуси є в кожному підході. Якщо блокувати обліковий запис після декількох невдалих спроб введення пароля, то зловмисник може заблокувати інші важливі облікові записи, включаючи облікові записи співробітників IT, начальників і т.п. за допомогою простого сценарію.

У другому випадку, коли у користувача є необмежена кількість спроб введення пароля, зловмисник може підібрати паролі методом перебору.

На малюнку 2 показані параметри для настройки політики блокування облікового запису (Account Lockout Policy).

Створення організаційних одиниць (Organizational Unit) для облікових записів користувачів

Для того щоб контролювати облікові записи користувачів і їх налаштування на комп'ютері, ви повинні створити організаційну одиницю (OU) для облікових записів користувачів. Облікові записи користувачів за замовчуванням розміщуються в контейнері під назвою 'Users (користувачі)', з яким не можна пов'язати ніякі об'єкти політики групи (GPO).

Зазвичай вам не тільки знадобитися створити єдину OU для облікових записів користувачів, а створити цілу ієрархію логічно структурованих OU для облікових записів користувачів. Це дозволить вам контролювати те, які налаштування GPO впливають на які облікові записи користувачів. Логічними структурами OU для облікових записів користувачів можуть бути OU для:

- Управлінь, таких як HR, IT, фінансове управління тощо

- Регіонів, таких як північний схід, Азія і т.п.

- Робочих ролей, таких як менеджери, начальники, співробітники відділу підтримки.

Створення організаційної одиниці для облікових записів комп'ютерів

- Сервера, як IIS, Exchange, сервера додатків і т.п.

- Робочі станції, як IT, HR, мобільні і т.п.

Створення GPO і його прив'язка до нової OU для облікового запису комп'ютера

Щоб переконатися, що комп'ютери в безпеці, коли вони потрапляють в домен, непогано було б мати набір налаштувань для безпеки. Для цього ви повинні створити GPO і зв'язати його з OU (s) для облікового запису комп'ютера, яку ви тільки що створили. Такими налаштуваннями в GPO можуть бути:

- включення UAC

- Скидання пароля локального адміністратора

- Контроль членства в групі адміністраторів

- Контроль анонімних підключень

- Контроль підтримуваних протоколів аутентифікації

Налаштування DNS

Для більшості компаній потрібна дана установка, але не для всіх. Однак, більшості компаній необхідно негайно налаштувати свій DNS, щоб дозволити доступ в Інтернет, але також захистити DNS, який підтримує AD. Для цього ви повинні налаштувати DNS, який підтримує середу Active Directory таким чином, щоб він передавав всі запити до Інтернет на сервер DNS, який підтримує інтернет. Для цього потрібні наступні настройки:

- Налаштувати всіх клієнтів домену на використання DNS AD

- Налаштувати сервера DNS AD на передачу запитів на зовнішні сервера DNS.

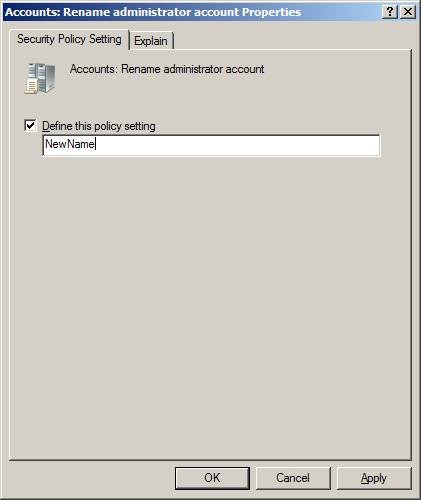

Перейменування всіх облікових записів адміністраторів у всіх доменах

Ви повинні перейменувати обліковий запис адміністратора в локальному менеджері Security Accounts Manager (SAM) кожного комп'ютера (сервера і робочої станції) в домені, а також для кожного нового домену, який ви додаєте в ліс. Ви можете зробити це за допомогою GPO, зображеної на малюнку 3, який зробить конфігурацію простою і ефективною. І знову це не вбереже вас від досвідченого хакера, але дозволить трохи убезпечити вашу мережу.

Після того, як ви встановили і запустили Active Directory, ви лише приступаєте до налаштування. Щоб переконатися, що у вас безпечна і стабільна Active Directory, ви повинні виконати деякі необхідні настройки, щоб все працювало правильно і безпечно. Ви повинні торкнутися адміністрування домену, включаючи вбудовану обліковий запис адміністратора і облікові записи, які будуть використовуватися для повсякденного управління Active Directory. Для контролю користувачів і комп'ютерів в середовищі ви повинні виконати настройки, які дозволяють вам захистити пароль користувача, а також контролювати комп'ютери і облікові записи користувачів за допомогою політик груп (Group Policy). Якщо ви виконаєте ці важливі настройки, що стосуються безпеки після установки Active Directory, то ви сильно собі допоможете в забезпеченні безпеки вашої мережі і вашої компанії.