У цьому пості ми розповімо про те, як налаштувати двухфакторную аутентифікацію в Check Point Security Gateway з використанням електронних ключів на прикладі JaCarta PKI російського розробника рішень з інформаційної безпеки.

Про те, що віддалений доступ до ресурсів організації несе користь, але і створює ряд проблем для IT-департаменту, йдеться скрізь дуже багато. Ми також вважаємо це важливою темою. Тому вирішили присвятити цьому наступний пост.

Можливість коректної ідентифікації користувачів, що запитують доступ до інформаційної системи, досягається за рахунок використання комплексних рішень контролю доступу.

Впровадження рішень для віддаленого доступу без строгої аутентифікації користувачів рівносильно зберігання важливих даних в сейфової скриньки, ключ від якої зберігається на найближчому журнальному столику.

PKI - ефективний метод аутентифікації для систем суворої аутентифікації в аспектах функціональності, безпеки та дотримання залежностей.

JaCarta Client

JaCarta Client - програмне забезпечення, що дозволяє будувати інфраструктуру з відкритими ключами із застосуванням ключових носіїв JaCarta PKI. Це програмне забезпечення дозволяє застосовувати захищену передачу інформації, засновану на інфраструктурі відкритих ключів.

У комплексі з ключами найчастіше використовується JaCarta Management System. забезпечує організації комплексну платформу управління життєвим циклом ключів. JMS пов'язує ідентифікатори з користувачами, дозволяючи контролювати сертифікати, які вживали. JMS дозволяє масштабувати систему без загрози порушення роботи.

Check Point Security GateWay захищає внутрішні і зовнішні мережі, публічні і приватні хмари від внутрішніх і зовнішніх загроз безпеці, захищаючи віртуальні машини і додатки за допомогою повного набору інструментів захисту Check Point Software Blades.

Вимоги до ПО

Інформація в пості застосовна до:

- JaCarta Client - програма, яка керує токенами JaCarta розробки «Аладдін Р.Д.»;

- Check Point Security GateWay.

Версії програмного забезпечення, які були використані для підготовки інструкції по налаштуванню.

- JaCarta PKI Client

- CheckPoint GAIA

- CheckPoint Endpoint Security Client

Кому буде цікаво те, про що ми розповімо далі

Аутентифікація за допомогою сертифікатів з використанням JaCarta PKI Client.

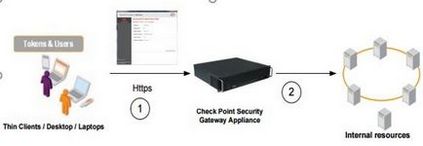

Схема нижче демонструє сценарій аутентифікація за сертифікатом.

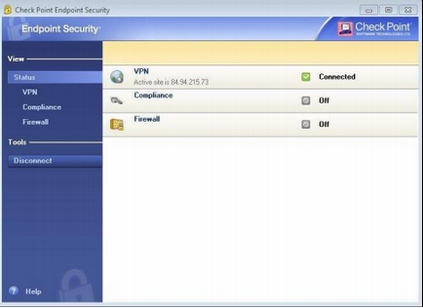

Користувач з'єднується з Check Point Security Gateway Appliance за допомогою клієнтської програми Check Point Security Gateway. Користувач вставляє токен JaCarta PKI, на якому розташований його сертифікат, вводить PIN-код токена.

Після успішної аутентифікації користувач отримує доступ до внутрішніх мережевих ресурсів.

попередні вимоги

Тут описуються попередні вимоги, які необхідно задовольнити перш, ніж приступати до налаштування двофакторної аутентифікації за сертифікатами для Check Point Security Gateway з використанням JaCarta PKI.

Для використання аутентифікації за сертифікатами необхідно встановити і налаштувати Microsoft Certificate Authority. Як Засвідчуючого центру може бути використаний будь-який УЦ, але в даному документі розглядається саме Microsoft CA.

Користувачі повинні мати токени JaCarta PKI з випущеними відповідними сертифікатами на них.

JaCarta PKI Client версії 6.30 і вище має бути встановлено на комп'ютерах користувачів.

- JaCarta PKI;

- JaCarta PKI / Flash;

- JaCarta PKI / ГОСТ;

- JaCarta PKI / ГОСТ / Flash.

Налаштування Check Point Security Gateway

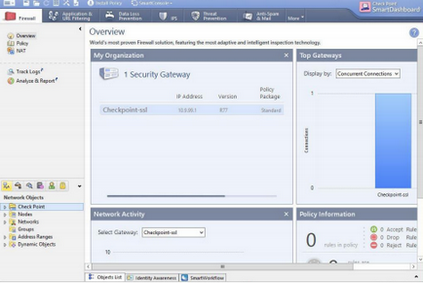

Check Point SmartDashboard може бути використано для настройки CheckPoint SSL VPN або IPSec VPN.

Налаштування Check Point Security Gateway вимагає виконання ряду дій.

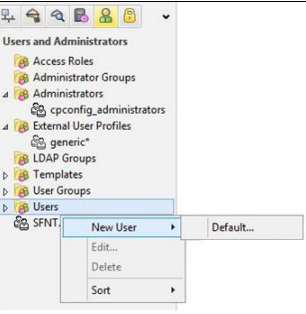

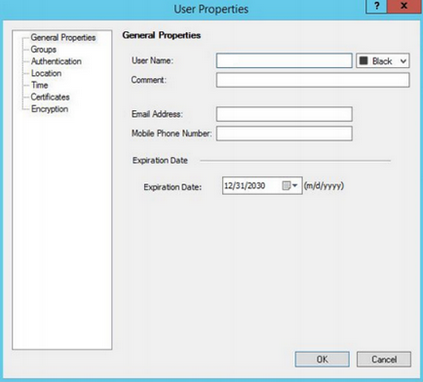

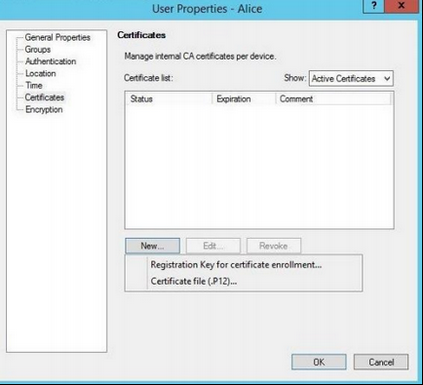

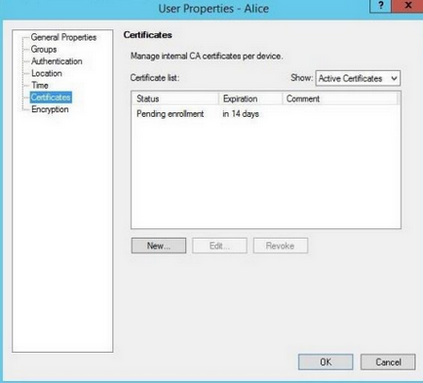

Створення користувача і випуск ключа реєстрації

Користувач створюється з певною схемою аутентифікації для входу на Check Point Security VPN Client. Потім адміністратор ініціює процес випуску сертифіката на Security Management Server і отримує ключ реєстрації.

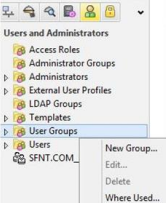

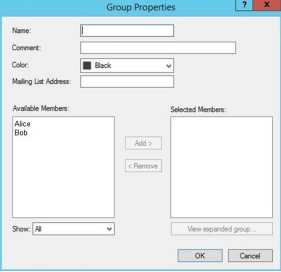

Створення групи користувачів

Призначені для користувача групи - набір користувачів, що мають спільні завдання, які обов'язки. Групи користувачів, як і окремі користувачі, можуть бути оброблені в політиках безпеки.

Створення груп дозволяє призначати завдання певним користувачам. Шлюз не дозволяє визначити правила для певних користувачів, але Ви можете призначати певні правила групам користувачів.

- У головному вікні Check Point SmartDashboard, під Users and Administrators, правий клік по User Groups, а потім New Group.

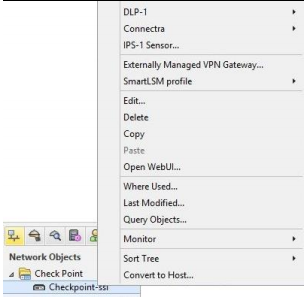

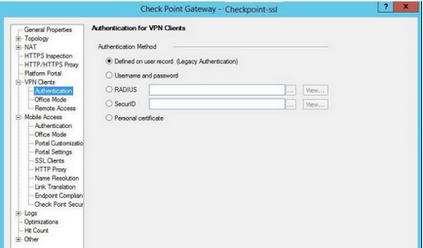

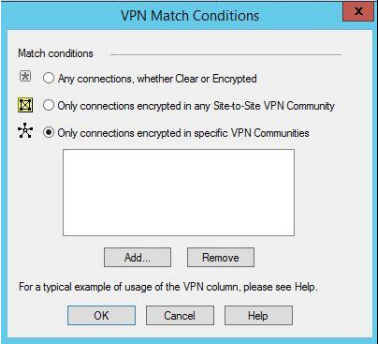

Дозвіл аутентифікації для клієнтів VPN

- У головному вікні Check Point SmartDashboard, під Network Objects, розкрийте Check Point, правий клік по вашому пристрою, наприклад, Checkpoint-ssl, потім клік по Edit.

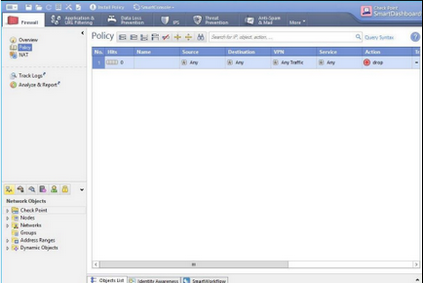

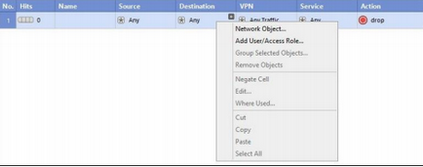

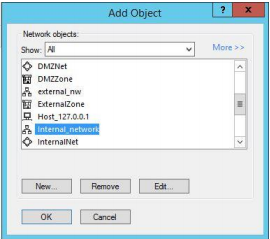

Налаштування правил фільтрації для VPN-клієнтів

Шлюзи безпеки мають, принаймні, одну апаратну платформу, яка використовується в якості точки входу в корпоративну мережу.

Правила шлюзу визначають політики дозволів і заборон для шлюзу. Правила шлюзу будуються на концепції об'єктів. Для прикладу, мережеві об'єкти можуть бути використані в якості джерела і пункту призначення правил.

- У головному вікні Check Point SmartDashboard клікніть по Firewall.

Нова політика створена.

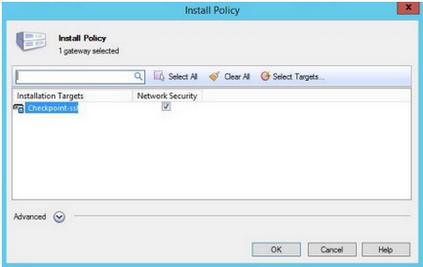

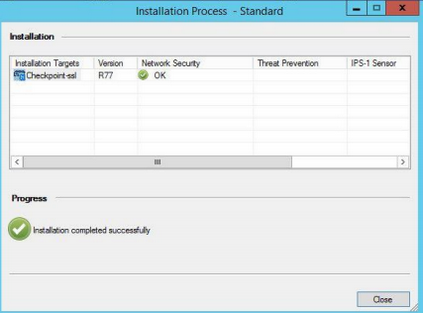

установка політики

- Процес установки політики наведено нижче.

- Провести евристичну перевірку правил для того, щоб переконатися в сумісності і в ненадлишкових правил.

- Підтвердити, що кожен шлюз безпеки, до якого буде застосовано правило, забезпечує дотримання, принаймні, одного правила.

- Перетворення Політики безпеки в скрипт контролю і скомпілювати цей скрипт в інспекційний код.

- Доставити інспекційний код на ці об'єкти для доставки.

- У головному вікні Check Point SmartDashboard - клік по Install Policy зверху (в меню).

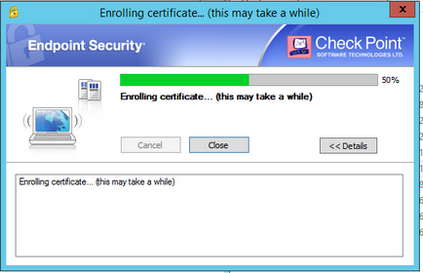

установка сертифіката

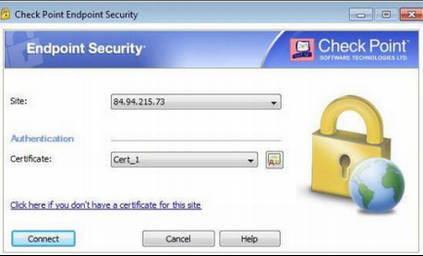

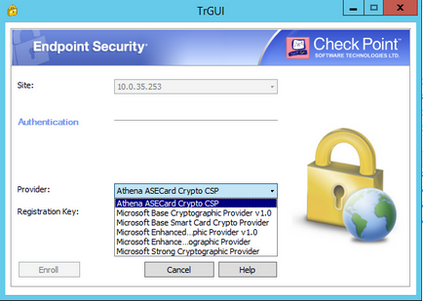

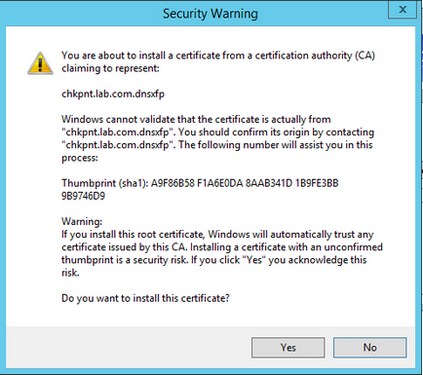

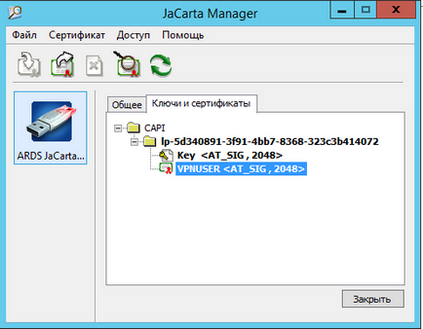

Клієнт встановлює захищене з'єднання з внутрішнім Засвідчуючим центром Check Point, запитує сертифікати за допомогою ключа реєстрації. Запитуючи сертифікат користувача вперше, надайте ключ реєстрації та встановіть сертифікат на токен.

Відкрийте додаток Check Point Endpoint Security.

- Вставте JaCarta PKI. Сертифікати на токені будуть відображатися в поле Certificate. Натисніть Connect.

Подібні та інші цікаві проекти в «Аладдін Р.Д.» веде відділ по роботі з технологічними партнерами.

В даний час ми розширюємо штат фахівців, і у нас є вакансія в цьому відділі - Інженер по роботі з партнерами / пресейл-інженер.

Будемо раді вашим відгукам!