У даній статті ми хочемо розповісти про те, чому сайти зламуються повторно, точніше, які помилки найчастіше роблять веб-майстри і власники сайтів, коли намагаються лікувати сайти самостійно, без звернення до фахівців з інформаційної безпеки. Сподіваємося, цей матеріал буде корисний тим, хто вирішить вести самостійну боротьбу з темними лицарями сучасного інтернету.

Що ж, не наступайте на граблі.

Перша і, мабуть, найголовніша причина повторного злому і зараження - це відсутність комплексного підходу до вирішення проблеми безпеки сайту і розуміння того, що безпека - це не разова дія, а постійний процес. А тепер розберемося, що стоїть за цими пафосними фразами і загальними словами.

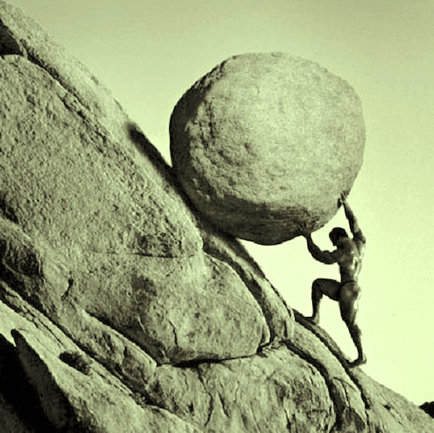

Що потрібно зробити, якщо на сайті виявлений шкідливий код? За логікою, видалити сторонній фрагмент, закрити уразливість, якою скористався хакер, і зробити ряд інших дій, щоб підвищити безпеку веб-проекту. У більшості випадків веб-майстри виконують необхідні дії лише частково. (А іноді і зовсім вдаються до надзвичайно примітивного і надзвичайно марної способу - відкотити сайт назад до незараженной версії. Міф про Сізіфа все пам'ятаємо?).

Хтось обмежується оновленням CMS до останньої версії і патчінга скриптів. Хтось після видалення шкідливого коду встановлює на сайт плагін безпеки. Хтось після лікування сайту не йде далі зміни прав на папки і директорії. Всі ці дії вірні, але виконуватися вони повинні не фрагментарно, а в комплексі. При цьому веб-майстер повинен розуміти, що йому важливо не просто впоратися з наслідками поточного злому і усунути причину, а й зробити так, щоб в майбутньому атаки на сайт стали неможливі. Не будучи фахівцем з інформаційної безпеки, який щодня працює з видаленням шкідливого коду і бачить еволюцію інструментів для злому, зробити це непросто. Однак чим більше заходів щодо підвищення безпеки веб-сайту ви виконуєте, тим вище шанси вашого сайту не опинитися в числі хакерських жертв.

Пам'ятайте, працювати з безпекою сайту потрібно в двох напрямках: зовнішній периметр, коли ми боремося з шкідливим трафіком і атаками (цю проблему вирішує проксінг трафіку за допомогою Web Application Firewall), і внутрішній периметр, коли ми працюємо безпосередньо з самим сайтом і проводимо ряд спеціальних заходів на хостингу. Про те, як це робить «Ревізіум», можна познайомитися за цим посиланням.

Друга причина - компрометація доступів. Здавалося б, поміняти всі паролі і доступи від сайту і хостингу потрібно відразу, як тільки ви виявили, що сайт зламали. Адже ви ще не знаєте, яким способом хакер проник на ваш ресурс. Можливо, це сталося якраз через перехоплення FTP-доступів, коли ви працювали з сайтом в аеропорту, чекаючи ваш рейс в Таїланд, ну або Самару, або їли тірамісу в кафе і паралельно оновлювали інформацію на сайті, використовуючи незахищений WiFi.

Проте як і раніше залишаються веб-майстри і власники сайтів, які навіть після лікування сайту не обтяжують себе зміною доступів. Ситуація ускладнюється і тим, що дуже часто власники сайтів використовуються слабкі паролі, які на раз і два підбираються в рамках брутфорс-атак. (До речі, ми якось уже висвітлювали питання психології слабких паролів. Кому цікаво - можете почитати).

Окремо про безпечне розміщення сайтів на хостингу можна прочитати в нашій статті «Як безпечно розміщувати сайти на хостингу».

Причина номер чотири повторного зараження сайту - ваші підрядники. Це не означає, що наймані веб-розробники, дизайнери, контентщіков або онлайн-маркетологи сплять і бачать як заразити ваш сайт і погріти на цьому руки (хоча таке в інтернетах теж не рідкість). Але те, що ваші партнери можуть не дотримуватися правил безпечної роботи з веб-ресурсом, виключати не можна. Тому зі свого боку необхідно контролювати виконання завдань, що віддаються на аутсорсинг. Як мінімум підрядники повинні працювати через безпечне WIFI підключення з незаражених вірусами комп'ютерів.

Причина п'ять - зміна конфігурацій хостингу. Зміна конфігурації хостингу може призвести до збою ваших налаштувань, які ви поміняли для підвищення безпеки сайту. Таке може статися при переїзді на новий хостинг, в результаті роботи підрядників з сайтом або при збої роботи сервера на стороні постачальника хостингових послуг - в кінці кінців, ніхто не застрахований від помилок. Періодичний моніторинг конфігурації сервера допоможе своєчасно виявити проблему і вжити відповідних заходів.

І ще раз про найголовніше: безпека - це не разова дія, а процес, якому потрібно приділяти постійну увагу. Чим більше заходів з безпеки ви виконуєте, тим менші шанси хакерів на успіх.