Trojan.Winlock.5729 (під цією назвою він доданий в базу вірусів компанії «Доктор Веб») був виявлений в інсталяційному пакеті програми Artmoney, хто грає в ігри, той знає, що це дуже корисна штука для накрутки ресурсів наприклад. В інсталяційний пакет Artmoney. входять 3 файлу - модифікований logonui.exe під ім'ям iogonui.exe (файл який відповідає за показ IU при вході в Win XP), а також 2 саморозпаковуються архіву з bat-файлами.

алгоритм роботи

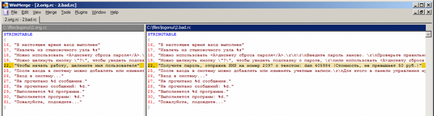

Завантажуючи змінити інсталятор, автоматично запускається password_on.bat, який сістоіт з набору команд, призначених для перевірки ОС - таким чином, якщо на одному з фізичних дисків є папка c: \ users \ - це значить, що встановлена ОС Win Vista / Win 7. всі деструктивні пакети самоудаляются, в іншому випадку, якщо такий папки немає, троян передбачає, він працює в Win XP. Потім, він проникає в реєстр і модифікує його, переписуючи стандартний віндосовскій logonui.exe файлом iogonui.exe, ну і звичайно ж змінює пароль поточного облікового запису Windows і інших локальних користувачів з іменами «admin», «administrator», «адмін», « адміністратор ». Примітно, якщо користувач зайшов в систему з обмеженими правами, троян припиняє свої дії. Інший bat-файл - password_off.bat - скидає встановлені паролі і повертає до реєстру оригінальне значення uihost.

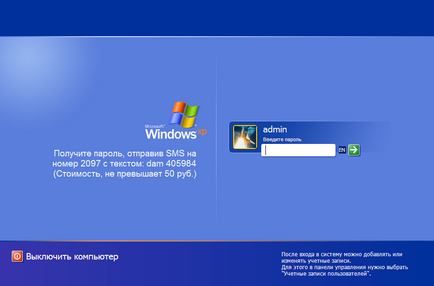

Тобто якщо користувач захоче перезавантажитися або змінити обліковий запис, система заблочітся і з'явиться наступний екран:

Як вже говорилося, сигнатура вірусу додана в базу Dr.Web. тому умільці компанії вже знешкодили дану небезпеку, якщо ви підчепили троянець, пароль - «Спасибі!» (без лапок), після чого Winlock.5729 видалить всі паролі для учеток. Але, на випадок якщо пароль не спрацював, можна завантажитися з будь-якого Live CD і ручками змінити в реєстрі значення параметра uihost (HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon) на logonui.exe.