Реєстрація на конференцію

Нова функція Windows Vista забезпечує шифрування всього диска

Спільно з апаратно реалізованої мікросхемою TPM (Trusted Platform Module), яка встановлюється на материнській платі, функція BitLocker здійснює шифрування всього жорсткого диска комп'ютера. При цьому використовується класична модель двофакторної аутентифікації (пароль, що зберігається в ТРМ, і PIN-код для доступу до мікросхеми). Така схема досить стійка до злому, хоча, безсумнівно, можливі атаки на PIN-код шляхом простого перебору (метод «грубої сили», brute force).

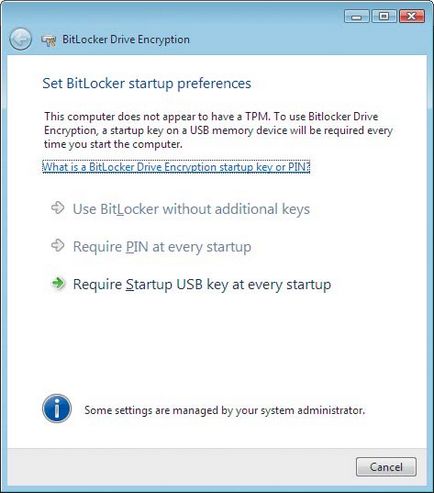

Принцип дії BitLocker Drive Encryption заснований на механізмі шифрування за алгоритмом Advanced Encryption Standard (AES) з 128 або 256-розрядним ключем. Це програмне забезпечення інтегровано з мікросхемою ТРМ версії 1.2 або вище. Разом з тим дане програмне забезпечення можна використовувати і на комп'ютерах, не оснащених ТРМ, однак для доступу до системи необхідно задіяти накопичувачі USB або пароль відновлення. Але в такому випадку ступінь захищеності залежатиме насамперед від самого користувача. Саме такий варіант застосування BitLocker (без ТРМ) ми і розглянемо в даній статті.

підготовка

Для установки BitLocker нам необхідно розмітити жорсткий диск згідно із запропонованими вимогам, а саме:

- Створити новий первинний розділ обсягом 1,5 Гбайт.

- Зробити цей розділ активним.

- Створити інший первинний розділ на останньому місці на жорсткому диску.

- Відформатувати обидва розділу, використовуючи NTFS.

- Встановити Windows Vista на більший з розділів.

Щоб виконати всі ці кроки, для початку необхідно завантажити комп'ютер, використовуючи інсталяційний DVD з файлами Windows Vista. На екрані установки потрібно вибрати мову і натиснути System Recovery Options. У вікні System Recovery Options слід переконатися, що прапорець для позначки операційної системи не обраний. Для цього потрібно вибрати порожню область в списку операційних систем і натиснути Next. Далі необхідно запустити командний рядок і використовувати утиліту diskpart для створення розділу. Для цього в командному рядку треба набрати diskpart, вибрати disk 0 (select disk0) і ввести команду clean для видалення існуючих розділів на диску. Потім вказуємо наступні настройки:

- create partition primary size = 1500. Створюємо перший розділ на диску і призначаємо його первинним;

- assign letter = D. Надаємо цього розділу букву D;

- active. Робимо даний розділ активним;

- assign letter = C. Призначаємо цього розділу букву C;

- list volume. Перевіряємо всі розділи на диску.

Після цього набираємо Exit для виходу з утиліти diskpart і виконуємо форматування розділів С і D:

format c: / y / q / fs: NTFS format d: / y / q / fs: NTFS

Тепер у вікні System Recovery Options слід натиснути Alt + F4 для повернення в головне вікно програми установки, і залишається тільки встановити Windows Vista на більший з розділів.

Після виконання установки Windows Vista етап підготовки до запуску функції шифрування не закінчений, ми підійшли тільки до середини цієї процедури.

установка BitLocker

- Натиснути на кнопку Start і набрати gpedit.msc в рядку Start Search, а потім натиснути Enter.

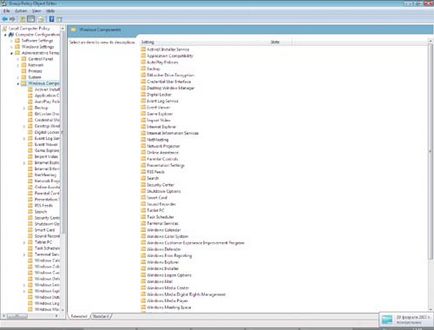

- У Group Policy Object Editor вказати Local Computer Policy-Administrative Templates-Windows Components-BitLocker Drive Encryption (див. Екран 1).

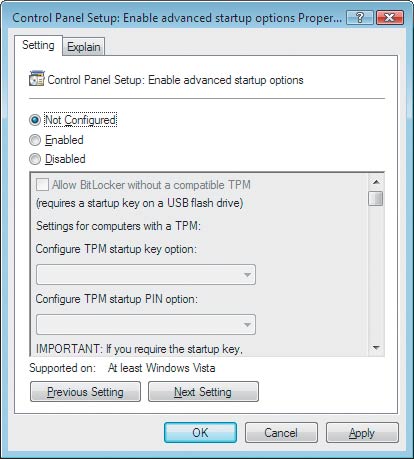

- Двічі клацнути на Control Panel Setup: Enable Advanced Startup Options.

- Вибрати режим Enabled, потім встановити прапорець Allow BitLocker without a compatible TPM (див. Екран 2).

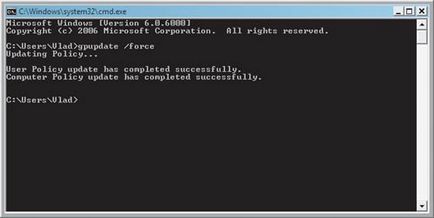

- Закрити Group Policy Object Editor. Щоб зміни в груповій політиці вступили в силу, потрібно натиснути Start, і ввести gpupdate.exe / force в рядку Start Search. Тепер слід почекати завершення процесу застосування групових політик (див. Екран 3).

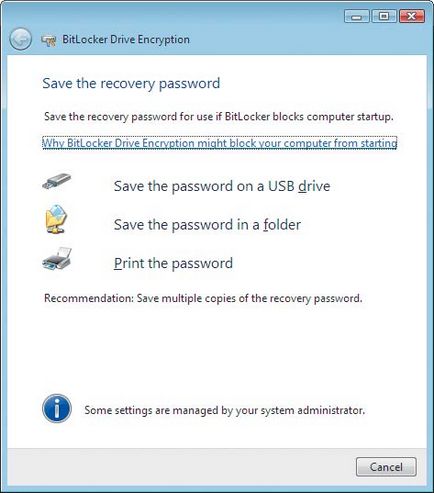

- Save the password on a USB drive - зберегти пароль відновлення в текстовий файл на USB-диску.

- Save the password in a folder - зберегти пароль відновлення в текстовий файл на інший пристрій або в мережеву папку.

- Print the password - роздрукувати пароль відновлення.

Важливо! Пароль відновлення повинен зберігатися в захищеному місці.

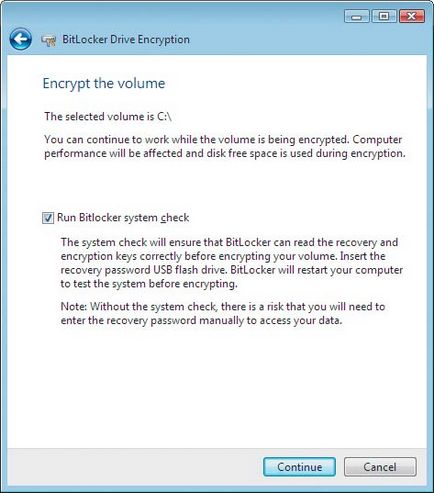

На сторінці Encrypt the selected disk volume page слід зазначити прапорець Run BitLocker System Check і натиснути Continue.

Після цього необхідно перезавантажити комп'ютер, щоб переконатися, що BitLocker буде запущений, а потім можна починати процес шифрування (екран 6). Якщо перевірка пройшла нормально, з'явиться рядок стану Encryption in Progress. Після закінчення цієї процедури диск буде зашифрований.

Відновлення доступу до зашифрованих даних

Відновлення доступу до зашифрованих даних може знадобитися в наступних випадках:

- сталася помилка читання ТРМ;

- завантажувальний запис модифікована, відповідно ТРМ не дозволяє продовжити завантаження; не маєте доступу до шифрованих даних;

- вміст ТРМ стерто і комп'ютер вимкнений.

Якщо операційна система заблокована, процес відновлення доступу буде вельми простий, тому що операційна система вже запущена. Можна відновити пароль або записавши його з іншого носія, на якому він був попередньо збережений, на USB-диск, або використовуючи функціональні клавіші F1-F10, де F1-F9 відповідають цифрам 1-9, а F10 - 0.

Відновлення доступу до даних, зашифрованих за допомогою BitLocker Drive Encryption.

- Увімкнути комп'ютер.

- Якщо система заблокована, з'явиться вікно BitLocker Drive Encryption Recovery Console. Користувачеві буде запропоновано вставити USB-диск, що містить пароль відновлення.

- Якщо є USB-диск, що містить пароль відновлення, потрібно вставити його і натиснути Esc. Комп'ютер буде перезавантажений автоматично і вводити пароль відновлення вручну не буде потрібно.

- Якщо USB-диска з паролем відновлення немає, слід натиснути Enter. Система запропонує ввести пароль відновлення вручну.

- Якщо ви знаєте пароль відновлення, потрібно ввести його вручну і натиснути Enter.

- Якщо ви не знаєте пароля відновлення, слід натиснути Enter двічі і вимкнути комп'ютер.

- Якщо пароль відновлення збережений у файлі, який знаходиться в папці на іншому комп'ютері або на змінному носії, можна використовувати інший комп'ютер для прочитання файлу, що містить пароль.

- Для того щоб дізнатися ім'я файлу, що містить пароль, слід записати ідентифікатор пароля, який буде виведений на монітор заблокованого комп'ютера. Цей ідентифікатор і буде ім'ям файлу, що містить ключ відновлення.

вимкнення BitLocker

Дана процедура однакова як для комп'ютерів, обладнаних ТРМ, так і для комп'ютерів без ТРМ. При виключенні BitLocker можна тимчасово відключити BitLocker або розшифрувати весь диск. Відключення BitLocker дозволяє замінити ТРМ або провести оновлення операційної системи. Якщо ж адміністратор вирішить розшифрувати весь диск, то для повторного шифрування необхідно буде згенерувати нові ключі і повторити процес шифрування цілком.

Для виключення BitLocker потрібно виконати наступні дії:

- Вибрати в меню StartControl PanelSecurityBitLocker Drive Encryption.

- На сторінці BitLocker Drive Encryption знайти те, на якому потрібно відключити BitLocker Drive Encryption, і вибрати Turn Off BitLocker Drive Encryption.

- У діалоговому вікні What level of decryption do you want вибрати Disable BitLocker Drive Encryption або Decrypt the volume.

Після закінчення цієї процедури буде або відключена функція BitLocker Drive Encryption, або розшифрований весь тому.

Використання BitLocker

Як показало наше невелике дослідження, процедура використання BitLocker проста, проте саме застосування породжує багато запитань, починаючи від стандартних поліцейських на кшталт «а якщо цю процедуру візьмуть на озброєння злочинці, адже тоді поліція не зможе прочитати вміст їх жорстких дисків?» І закінчуючи більш серйозними, зі зберігання ключів шифрування.

Про це хотілося б розповісти трохи докладніше.

Зберігання ключів з використанням ТРМ. Якщо зі зберіганням ключів шифрування за допомогою ТРМ та PIN-коду все ясно (фактично ми маємо двухфакторную аутентифікацію), то в разі зберігання ключів в ТРМ без PIN-коду виникає питання. Ми завантажуємо систему, яка нічого у нас не питає, т. Е. У разі потрапляння комп'ютера в руки зловмисника він зможе скористатися ним практично так само, як якби він взагалі не був зашифрований. Єдине, від чого в даному випадку зберігання ключів захищає шифрування, так це від несанкціонованого прочитання даних в разі здачі в ремонт жорсткого диска (без самого комп'ютера) і від компрометації інформації в разі крадіжки жорсткого диска (без самого комп'ютера). Зрозуміло, що безпечним такий режим назвати досить складно.

Зберігання ключів на USB-диску. В даному випадку ми маємо USB-диск, що відчужується від власника, а так як він потрібен лише на момент старту системи, то на користувача накладається ще більше обов'язків по зберіганню самого пристрою. У разі якщо користувач в ході описаної вище процедури зберіг запропонований пароль на USB-диск, то на диску ми маємо два файли. Один прихований, з розширенням BEK, а другий - текстовий файл. Вміст текстового файлу представлено на екрані 7.

На жаль, більшість користувачів не думають про те, що даний текстовий файл необхідно просто видалити з USB-диска, попередньо його роздрукувавши. Якщо цього не зробити, то, оскільки USB-диск нам потрібен лише на етапі запуску системи, можливий сценарій, при якому користувач залишає USB-диск в комп'ютері і в якийсь момент залишає своє робоче місце. Пароль відновлення в текстовому файлі стає доступний стороннім. Звичайно ж, знати тільки для злому BitLocker недостатньо, але в даному випадку для забезпечення захищеності пароля відновлення адміністраторам доведеться проводити додаткову роботу.

Безумовно, BitLocker, корисний і необхідний. Однак, на мій погляд, найбільш прийнятним з точки зору захищеності варіантом його використання є його застосування на комп'ютерах, обладнаних мікросхемою ТРМ версії не нижче 1.2 в поєднанні з PIN-кодом.

Володимир Безмалий ([email protected]) - інструктор з інформаційної безпеки навчального центру «Академія БМС Консалтинг», MVP in Windows Security

Поділіться матеріалом з колегами і друзями