ARUBA INSTANT WI-FI: ПРОСТІ, ПОТУЖНІ, ДОСТУПНІ

Сьогодні ми звернемося до проблеми, яка все частіше постає перед ІТ-фахівцями. Організація бездротового доступу в офісі - не цілком тривіальна задача. Надаючи співробітникам доступ до мережі з мобільних пристроїв, потрібно врахувати ряд тонкощів, перш за все щоб убезпечити мережу від вторгнень зловмисників.

Якщо доступ до мережі не обмежений або належним чином не захищений, підключитися до неї і безкоштовно виходити в Інтернет може будь-хто. Це загрожує компанії як мінімум зростанням витрат на оплату інтернет-трафіку (послуги провайдерів, які надаються організаціям, тарифікуються тільки по лімітованим планам). А вже якщо метою проникнення стане доступ до внутрішніх ресурсів компанії, наслідки можуть бути куди сумніше.

Але почнемо з технічного боку і визначимося з тим пристроєм, на базі якого буде організований бездротовий доступ в офісі. Коли мобільних користувачів не більше десятка, то можна обійтися однієї звичайної точкою доступу, на зразок тих, що призначені для домашнього використання. Але якщо буде потрібно бездротове підключення більшого числа ноутбуків або приміщення компанії знаходяться на декількох поверхах або просто на великій відстані, число точок доступу необхідно збільшити. Це не найкраще рішення, тому що адміністратору доведеться вручну налаштовувати кожну з них, а користувачі будуть тимчасово втрачати підключення до бездротової мережі при переміщенні по будівлі. Щоб уникнути таких складнощів, можна заздалегідь встановити бездротовий контролер і підключати до нього нові пристрої бездротового доступу в міру потреби. Це значно полегшить роботу системного адміністратора, адже в такому випадку управління точками доступу здійснюється централізовано. Можливості контролерів різних виробників різні; наприклад, компанія NETGEAR випускає контролери, що допускають підключення до 16 пристроїв.

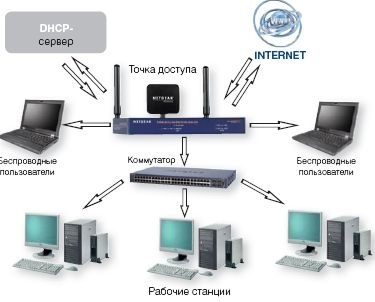

До речі, при організації мережі в офісі «з нуля» логічно відразу встановити інтегрований пристрій, що включає в себе маршрутизатор, точку доступу і брандмауер. Але якщо локальна мережа в офісі вже існує і налаштована належним чином, немає сенсу її змінювати. В цьому випадку можна підключити звичайну точку доступу (рис. 1)

Оскільки інтерфейс настройки схожий для всіх перерахованих вище типів пристроїв, в подальшому не будемо робити різниці між ними. Більш того, опції управління точками доступу і налаштування безпеки майже однакові для таких пристроїв взагалі, так що практично не важливо, на якому конкретному прикладі ми будемо їх розглядати.

Встановлення точки доступу

Далі буде потрібно ввести дані облікового запису адміністратора. Найчастіше виробники пропонують за замовчуванням найпростіші логін і пароль: admin і password. Зрозуміло, їх краще відразу поміняти. Зробити це можна у вкладці Maintenance відкрився в вашому браузері інтерфейсу.

Почати логічно з ідентифікатора мережі, так званого SSID (Service Set Identifier).

До речі, широкомовлення (Broadcast) - ще один важливий момент настройки мережі. Якщо ви не хочете, щоб до неї міг підключитися сторонній, то його краще відключити (в настройках з'єднання на вкладці Wireless). Але для цього необхідно спочатку налаштувати підключення до бездротової мережі всіх потрібних комп'ютерів. Це може викликати складності в тому випадку, коли число і склад мобільних співробітників постійно змінюється - вам доведеться постійно вмикати або вимикати широкомовлення вручну.

Побічно на безпеку мережі може вплинути ще один параметр - потужність антени. Значення цього параметра настроюються на вкладці Wireless, в розділі Basic • Wireless Settings. За замовчуванням значення Output power встановлено в Full, тобто дорівнює 100 мВт. При такій потужності мережу буде діяти в радіусі близько 100 м. Однак залежність між кількістю милливатт і відстанню не пряма: зменшення потужності в 2 рази зовсім не призведе до скорочення радіусу дії до 50 м. Вибрати потрібне значення доведеться досвідченим шляхом.

Зменшивши потужність, ви скоротите зону покриття мережі, а значить, для доступу до неї потрібно буде перебувати в безпосередній близькості від джерела сигналу. Але не забувайте, що тим самим ви втратите і продуктивність. За великим рахунком, зменшувати потужність потрібно, тільки якщо ви впевнені, що дія мережі не повинно поширюватися, наприклад, за межі однієї кімнати.

Переходимо до безпеки

Нарешті ми дісталися до найголовнішої вкладки - Security.

Перш за все хочеться згадати про дуже важливою можливості, наявної у багатьох Wi-Fi-пристроях, - про підтримку декількох мереж (як правило, їх число може досягати восьми). Вона дозволяє розгорнути в рамках офісу кілька бездротових з'єднань, наприклад, різні для різних відділів, або одне - для співробітників, з повним доступом до локальних ресурсів, а друге - для гостей, тільки з виходом в Інтернет (рис. 3).

Створити профілі відповідних з'єднань можна в розділі Profile Settings (рис. 4) і там же змінити і їх налаштування. Варто зазначити, що у кожного з'єднання буде власне ім'я SSID. Насправді неважливо, скільки профілів ви визначите, - подальші дії будуть однакові для будь-якого з них.

Новий сучасний режим роботи WPA2 + PSK (AES) використовує більш складний алгоритм шифрування AES і, як наслідок, є більш надійним. Однак для його роботи необхідно, щоб даний режим підтримувався усіма пристроями в мережі. З іншого боку, більшість точок доступу підтримують одночасну роботу в режимах WPA + PSK і WPA2 + PSK, надаючи зворотну сумісність. Прикладом такої точки доступу може служити NETGEAR WNDAP330.

Опція Wireless Client Security Separation дозволяє заборонити бездротовим користувачам бачити один одного в мережі. Так, наприклад, працюють хотспоти в кафе, де кожен клієнт має доступ в Інтернет, але не може обмінятися даними

з сусідом.

Параметр VLAN ID дозволяє задати номер віртуальної локальної мережі VLAN для користувачів, що входять в мережу за даним профілем. Вказавши значення цього параметра, весь трафік від бездротових клієнтів даного профілю буде маркуватися як належить заданому номеру VLAN.

Якщо число бездротових користувачів в компанії більше двадцяти, має сенс розділити їх на групи, наприклад, «Бухгалтерія», «Техпідтримка», «Відділ продажів». Потім для кожної групи створити свій профіль, привласнити йому власний VLAN ID, а потім налаштувати для кожного VLAN свої права доступу до внутрішніх або зовнішніх ресурсів на комутаторі, маршрутизатор і брандмауер.

На сторінці Advanced налаштувань безпеки можна вказати ще ряд параметрів, які дозволять посилити безпеку вашої точки доступу.

Перший параметр - Roguе AP - включає або відключає сканування мережі на наявність поблизу інших точок доступу (рис. 6). Тут же можна перерахувати ті точки, яким заборонений доступ до ресурсів даного з'єднання.

Після того як потрібні налаштування безпеки встановлені, можна підключати мобільних користувачів до бездротової мережі (рис. 8). Зрозуміло, їм будуть доступні і всі ресурси локальної мережі (за умови, що профіль, за яким ці користувачі підключені, дозволяє такий доступ): мережеві папки, принтери і ін.

Застосувавши на практиці більшість наведених у статті рекомендацій, можна домогтися дуже високого рівня безпеки бездротової мережі. Але, як відомо, ідеальні рішення зустрічаються рідко, а тому не забувайте частіше перевіряти статистику і журнал подій своєї точки доступу. Звичайно, злом бездротового з'єднання означає лише проникнення зловмисника в вашу мережу, але не доступ до внутрішніх ресурсів і цінної інформації. На цей випадок варто всерйоз потурбуватися брандмауера, маршрутизатора і інших засобів, що забезпечують безпосередню безпеку вашої локальної мережі та зберігається в ній конфіденційної інформації. Про це ми обов'язково розповімо в одному з наступних номерів.

Що ще потрібно знати

Сучасні точки доступу можуть працювати в різних частотних діапазонах. Пов'язано це з кількома варіантами стандарту бездротового зв'язку 802.11: a, b, g або n.

Стандарти a і b досить старі, причому перший з них визначає роботу пристроїв на частоті

5 ГГц, офіційно забороненої в Росії. Стандарти з маркуванням b або g працюють на частоті 2,4 ГГц, а найсучасніший n підтримує обидва діапазону частот.

Існуючі на даний момент пристрої зазвичай підтримують стандарти або b / g, або b / g / n. Однак є і дводіапазонні точки доступу, що працюють в режимах b / g / n або a / n. Але внаслідок заборони на використання ряду частот такі пристрої в Росії непопулярні.

Іноді кілька точок доступу в офісній будівлі працюють на одній і тій же частоті. Це призводить до взаємних перешкод, знижуючи працездатність Wi-Fi-мереж. Зіткнувшись з такою ситуацією, спробуйте змінити значення параметра Chanel / Frequency в розділі Basic • Wireless Settings на вкладці Wireless. Зазвичай в подібних випадках рекомендовано вибирати значення 1, 6 або 11, так як ці частоти найбільш стійкі до взаємних перешкод.

Мне сверху видно все

Розміщувати точку доступу краще подалі від металевих поверхонь, в центрі приміщення і бажано високо. Пряма видимість пристрою з клієнтських комп'ютерів забезпечить хороший рівень сигналу.

Хороший ключ можна придумати, використовуючи російський текст, що набирається в англійській розкладці клавіатури. Простіше кажучи, перейдіть на англійську мову, але фразу набирайте, дивлячись на російські літери. Так, наприклад фраза «Мама мила раму» перетвориться в «Vfvf vskf hfve». Мабуть, таких слів не знайдеш ні в одному словнику.