Опис Airodump-ng

airodump-ng - інструмент для захоплення бездротових пакетів (є однією з програм aircrack-ng). Вона захоплює сирі фрейми 802.11 для використання їх в aircrack-ng. Якщо у вас є підключений до комп'ютера GPS ресивер, airodump-ng здатна записувати координати знайдених точок доступу. Додатково, airodump-ng записує в текстовий файл всі деталі всіх побачених точок доступу і клієнтів.

Довідка по Airodump-ng

--ivs. Зберігати тільки захоплені IVs

--gpsd. використовувати GPSd

--write <префикс>. Префікс файлу дампа

--beacons. Записувати все маяки (beacons) в файл дампа

--update <секунды>. Показувати затримку поновлення в секундах

--showack. Друкувати статистику ack / cts / rts

-h. Ховати відомий станції для --showack

-f <миллисекунды>. Час в мілісекундах між стрибками по каналах

--berlin <секунды>. Час перед видаленням ТД / клієнта з екрану, коли перестали надходити пакети (За замовчуванням: 120 секунд)

-x <миллисекунды>. Симуляція активного сканування

--manufacturer. Показувати виробника зі списку IEEE OUI

--uptime. Відображати час роботи ТД, отримане з позначки часу в маяку

--wps. Показувати інформацію про WPS (якщо є)

--output-format <форматы>. Вивідний формат. Можливі значення: pcap, ivs, csv, gps, kismet, netxml

--ignore-negative-one. Видалити повідомлення, які говорять фіксований канал <интерфейс>: -1

--write-interval <секунды>. Інтервал в секундах записи файлу виводу

--encrypt <метод>. Фільтрувати ТД за методом шифрування

--netmask <сетевая маска>. Фільтрувати ТД по масці

--bssid

--essid

--essid-regex

-a. Фільтрувати неасоційованих клієнтів

За замовчуванням, airodump-ng стрибає по каналах 2.4GHz. Ви можете зробити так, що вона буде захоплювати на інших / заданих каналі (ах) використовуючи:

--channel <каналы>. Захоплювати на заданих каналагх

--band

-C <частоты>. Використовувати ці частоти MHz для стрибка

--cswitch <метод>. Встановити метод перемикання каналів

0. Першим прийшов - першим пішов (за замовчуванням)

2. Стрибок на останній

--help. Показати цю довідку

Керівництво по Airodump-ng

Показати екран допомоги.

Зберігати тільки IVs (корисно тільки для злому). Якщо задана ця опція, ви повинні дати префікс дампа (опція --write)

Показує airodump-ng, що їй слід використовувати GPSd для отримання координат.

-w <префикс>, --write <префикс>

Чи створювати файл дампа. Якщо ця опція не задана, то дані будуть тільки показані на екрані. Якщо опція вказана, то буде створено файлу дампа, крім цього файлу, буде створений CSV файл з тим же ім'ям як файл захоплення.

Записуватиме все маяки (beacons) в файл cap. За замовчуванням записується тільки один маяк для кожної мережі.

-u <секунды>, --update <секунды>

затримка <количество> секунд між оновленнями дисплея (за замовчуванням: 1 секунда). Корисно для повільних CPU.

Друкує статистику ACK / CTS / RTS. Допомагає в налагодженні і взагалі в оптимізації Інжект. Вона показує, чи зроблений інжект, занадто швидкий інжект, чи досягнута ТД, фрейми - валідність зашифрований фрейми. Дозволяє виявляти «приховані» станції, які дуже далекі для захоплення високобітрейтних фреймів, оскільки ACK фрейми відправляються на 1Mbps.

Ховати відомі станції для --showack.

Час перед видаленням ТД / клієнта з екрану, коли від нього перестали надходити пакети (За замовчуванням: 120 секунд). Дивіться исходник airodump-ng для історії, яка стоїть за цією опцією;).

Вказує канал (и) для прослуховування. ПО замовчуванням airodump-ng стрибає по каналах 2.4GHz.

Вказує діапазон, за яким airodump-ng повинен стрибати. Це може бути комбінація букв 'a', 'b' і 'g' ( 'b' і 'g' використовують 2.4GHz а 'a' використовує 5GHz). Несумісна з опцією --channel.

Визначає спосіб, яким airodump-ng встановлює канали, коли використовується більш ніж одна карта. Валідниє значення: 0 (першим прийшов - першим пішов, значення за замовчуванням), 1 (по круговій) or 2 (стрибок на останній).

Читати пакети з файлу.

Симуляція активного сканування (відправляє зондувальні запити і парсит зондувальні відповіді).

Показує стовпець виробники з інформацією отриманою зі списку IEEE OUI. Дивіться airodump-ng-oui-update (8)

Показати час роботи ТД, отримане з часу мітки маяка.

Показує колонку WPS з версією WPS, методом (ами) конфігурації, налаштування заблокованості ТД, дані виходять з маяка ТД або зондуючого відповіді (якщо є).

Визначає формати для використання (розділяються комами). Можливі значення: pcap, ivs, csv, gps, kismet, netxml. За замовчуванням значення: pcap, csv, kismet, kismet-newcore. 'Pcap' - для запису захоплення в формат pcap, 'ivs' - для формату ivs (в скороченні для -ivs). 'Csv' створить файл airodump-ng CSV, 'kismet' створить файл kismet csv і 'kismet-newcore' створить файл kismet netxml. 'Gps' - це скорочення для --gps.

Ці значення можуть поєднуватися за винятком ivs і pcap.

-I <секунды>, --write-interval <секунды>

Інтервал виведення файлу (ів) для CSV, Kismet CSV і Kismet NetXML в секундах (мінімум: 1 секунда). За замовчуванням: 5 секунд. Пам'ятайте, що занадто маленький інтервал може уповільнити airodump-ng.

Видаляє повідомлення, яке говорить 'fixed channel

-t

Будуть показані тільки мережі, із заданим шифруванням. Можна вказувати більше одного разу: '-t OPN -t WPA2'

Будуть показані тільки мережі, відповідні заданій bssid.

Будуть показані тільки мережі, відповідні заданій комбінації bssid ^ netmask. Потрібно вказати --bssid (або -d).

Будуть показані тільки асоційовані клієнти.

Фільтрувати ТД по ESSID. Можна використовувати кілька разів для пошуку по ESSID.

Фільтрувати ТД по ESSID використовуючи регулярні вирази.

airodump-ng може приймати і інтерпретувати натискання клавіш під час роботи. Наступний список описує призначені в даний час клавіші і підтримувані дії:

Вибір активних областей по колу, є такі опції: ТД + станція; ТД + станція + ACK; тільки ТД; тільки станція

Скинути сортування на за замовчуванням (Потужність)

Сортувати в зворотньому порядку

Помітити виділену ТД, або перейти до іншого кольору по колу, якщо ТД вже позначена

(Де-) Активувати сортування в реальному часі - застосовує алгоритм сортування кожен раз при оновленні екрана

Поміняти колонку для сортування на ту, яка обрана: Вперше побачена; BSSID; Рівень потужності; маячки; Пакети даних; Швидкість пакетів; Канал; Максимальна швидкість даних; шифрування; Найсильніше шифрування; Найсильніша аутентифікація; ESSID

Пауза перемальовування дисплея / Відновлення перемальовування

Включити / Відключити скролінг за списком ТД

Вибрати пріоритет ТД, на ТД, яка зазначена в даний момент в видимій частині списку (якщо доступна)

Вибрати ТД після поміченої в даній момент ТД (якщо доступна)

Якщо ТД обрана або відзначена, все з'єднані станції будуть також обрані або позначені тим же кольорів, як і відповідна Точка Доступу.

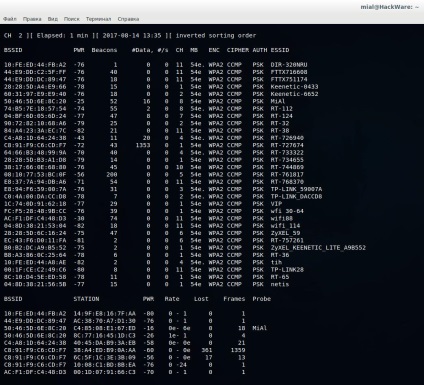

Далі приклад скріншота:

Інтерпретація даних airodump-ng

Рівень сигналу, повідомлений картою. Це значення залежить від драйвера, але якщо сигнал підвищується, значить ви наближаєтеся до ТД або до станції. Якщо BSSID PWR дорівнює -1, значить драйвер не підтримує повідомлення про рівень сигналу. Якщо PWR дорівнює -1 для деяких станцій, значить це пакет, який прийшов з ТД клієнту, але клієнтська передача поза зоною дії вашої картки. Чи означає, що ви слухаєте тільки ½ зв'язку. Якщо все клієнти мають PWR -1, значить драйвер не підтримує повідомлення про рівень сигналу.

Показується тільки коли на фіксованому каналі. Якість отримання вимірюється як відсоток пакетів (фреймів управління і даних) успішно отриманих за останні 10 секунд. Він вимірюється від всіх фреймів управління і даних. Ось ключ, який дозволить вам прочитати більше корисного з цієї величини. Припустимо ви отримали 100 відсотковий RXQ і все 10 (ну або скільки там) приходять маячків в секунду. Раптом раптово RXQ падає нижче 90, але все ще захоплюєте все відправлені маяки. Таким чином ви знаєте, що ТД відправляє фрейми клієнту, але ви не можете чути клієнта або ТД, що відправляє клієнту (потрібно бути ближче). Інше, що може бути, що у вас карта 11MB для спостереження і захоплення фреймів (припустимо prism2.5) і у вас дуже хороша позиція до ТД. ТД налаштована на 54MBit і тоді RXQ падає, отже ви знаєте, що хоча б один клієнт підключився до ТД на швидкості 54MBit.

Кількість маяків, відправлених ТД. Кожна точка доступу відправляє приблизно десять маячків в секунду на найнижчій швидкості (1M), тому вони зазвичай набираються дуже швидко.

Кількість захоплених пакетів даних (якщо WEP, вважаються тільки унікальні IV), включаючи широкомовні пакети даних.

Кількість пакетів даних в секунду, виміряний за останні 10 секунд.

Номер каналу (береться з пакетів маяків). Примітка: іноді можуть бути захоплені пакети з інших каналів, навіть якщо airodump-ng НЕ скаче, це від радіоперешкод.

Максимальна швидкість, яку підтримує ТД. Якщо MB = 11, це 802.11b, якщо MB = 22 це 802.11b +, а більш високі швидкості це 802.11g. Точка (після вище 54) означає підтримку короткої преамбули, 'e' показує, що мережа має включений QoS (802.11e).

Використовуваний алгоритм шифрування. OPN = немає шифрування, "WEP?" = WEP або вище (недостатньо даних для вибору між WEP і WPA / WPA2), WEP (без знака питання) показує статичний або динамічний WEP, і WPA або WPA2 якщо представлені TKIP або CCMP або MGT.

Виявлений шифр. Один з CCMP, WRAP, TKIP, WEP, WEP40, або WEP104. Не обов'язково, але зазвичай TKIP використовується з WPA, а CCMP зазвичай використовується з WPA2. WEP40 показується коли індекс ключа більше 0. Стандартні стану: індекс може бути 0-3 для 40 біт і повинен бути 0 для 104 біт.

Використовуваний протокол аутентифікації. Один з MGT (WPA / WPA2 використовуючи окремий сервер аутентифікації), SKA (загальний ключ для WEP), PSK (попередньо узгоджений ключ для WPA / WPA2) або OPN (відкритий для WEP).

Це показується тільки при вказівці ключа --wps (або -W). Якщо ТД підтримує WPS, перше поле колонки показує підтримувану версію. Друге поле вказує на спосіб зміни WPS (може бути більш ніж один метод, розділені комою): USB = метод USB, ETHER = Ethernet, LAB = Label, DISP = Display, EXTNFC = Зовнішній NFC, INTNFC = Внутрішній NFC, NFCINTF = Інтерфейс NFC , PBC = Натисканням кнопки, KPAD = Keypad. Locked відображається коли настройка ТД заблокована.

Так званий SSID, який може бути порожнім, якщо активовано приховування SSID. В цьому випадку airodump-ng спробує відновити SSID з зондирующих запитів асоціювання.

Це значення відображається тільки при використанні одного каналу. Перший номер - це остання швидкість даних від ТД (BSSID) Клієнту (СТАНЦІЇ). Другий номер - це остання швидкість даних від Клієнта (СТАНЦІЇ) до ТД (BSSID).

Це означає втрачені пакети, що прийшли від клієнта.

Визначення кількості втрачених пакетів: є поле показує порядок кожного некерованого фрейма, тому ви можете відняти номер передостаннього з номера останнього і таким чином ви дізнаєтеся, як багато пакетів ви втратили.

Кількість пакетів даних відправлених клієнтом.

ESSID прозондувати клієнтом. Це мережі, до яких клієнт намагається підключитися, якщо він не підключений в даний час.

Перша частина - це знайдені точки доступу. Друга частина - це список знайдених бездротових клієнтів, станцій. Спираючись на потужності сигналу, можна навіть фізично визначити місце розташування даної станції.

Приклади запуску Airodump-ng

Переводимо бездротової мережевий інтерфейс (wlan0) в режим монітора:

Запускаємо airodump-ng для бездротового інтерфейсу wlan0. крім основної інформації ми задаємо відображати виробника (--manufacturer). час роботи (--uptime) і інформацію про WPS (--wps).

Запуск aircrack-ng при захопленні даних

Для прискорення процесу злому, запустіть aircrack-ng під час запуску airodump-ng. Ви можете захоплювати і зламувати в одне в.о. той же час. Aircrack-ng буде періодично повторно зчитувати захоплені дані, тому він завжди працює з доступними IV.

Обмеження захоплення даних однієї ТД

Як мінімізувати дисковий простір, що використовується для захоплених даних

Для мінімізації дискового простору, використовуваного для захоплених даних, використовуйте опцію "--ivs". наприклад

Тоді будуть збережені тільки вектори ініціалізації, а не повні пакети. Це не можна використовувати, якщо ви намагаєтеся захопити рукостискання WPA / WPA2 або якщо ви хочете використовувати атаку PTW на WEP.

Установка Airodump-ng

Програмне забезпечення вже в Kali Linux.

Установка в інші операційні системи

Скріншоти Airodump-ng