Незважаючи на поширеність якісних програмних open-source продуктів, доступних «в один клік», закликаємо вас вивчити відомі уразливості такого ПО перед його установкою і використовувати для завантаження дистрибутивів тільки офіційні джерела. Саме самостійна установка адміністратором або користувачем уразливого або вже «упакованого» вірусним кодом софта часто є причиною проблем з безпекою інфраструктури.

Віртуальний сервер на базі Windows

- Ліцензія включена у вартість

- Тестування 3-5 днів

- безлімітний трафік

Для серверів Windows Server, доступних через інтернет і при цьому не перебувають за виділеним пристроєм, який виконує функцію фаєрволла, Брандмауер Windows є єдиним інструментом захисту зовнішніх підключень до сервера. Відключення невикористовуваних дозволяють і додавання заборонних правил буде означати, що менше портів на сервері прослуховують зовнішній вхідний трафік, що знижує ймовірність атак на ці порти. Наприклад, для роботи стандартного веб-сервера досить відкрити наступні порти:

80 - HTTP

443 - HTTPS

Нижче представлений список портів, доступ до яких краще обмежити тільки колом клієнтів, внесених в білий список IP:

3389 - Стандартний порт RDP

990 - FTPS

5000-5050 - порти для роботи FTP в пасивному режимі

1433-1434 - стандартні порти SQL

53 - DNS

Рекомендується змінити ім'я користувача для стандартної облікового запису Adminstrator. Для цього виконайте такі дії:

Якщо в адмініструванні вашої інфраструктури задіяно кілька людей, створіть для кожного з них окрему обліковий запис з адміністративними правами. Це допоможе відстежити, хто саме санкціонував чи іншу дію в системі.

Ніколи не дозволяйте підключення до загальних папок сервера без введення пароля і анонімний доступ. Це виключить можливість простого отримання несакціонірованного доступу до ваших файлів. Навіть якщо ці файли самі по собі не мають ніякої цінності для зловмисника, вони можуть стати «вікном» для подальшого вторгнення, так як користувачі вашої інфраструктури, найімовірніше, довіряють цих файлів і навряд чи перевіряють їх на шкідливий код при кожному запуску.

Крім цього, варто включити запит введення пароля користувача при підключенні до сесії після встановленого часу її бездіяльності. Це виключить можливість простого входу від імені користувача в разі, коли останній, наприклад, забув закрити RDP-клієнт на персональному комп'ютері, на якому параметри безпеки рідко бувають досить стійкими. Для конфігурації цієї опції ви можете скористатися утилітою налаштування локальних політик secpol.msc. спричиненої через меню «Виконати» (Win + R-> secpol.msc).

Майстер налаштування безпеки (SCW - Security Configuration Wizard) дозволяє створювати XML-файли політик безпеки, які потім можна перенести на різні сервери вашої інфраструктури. Ці політики включають в себе правила використання сервісів, конфігурацію загальних параметрів системи і правила Firewall.

Крім попереднього налаштування групових політик Active Directory (при їх використанні) час від часу проводите їх ревізію і повторну конфігурацію. Цей інструмент є одним з основних способів забезпечення безпеки Windows-інфраструктури.

Для зручності управління груповими політиками, ви можете використовувати не тільки вбудовану в дистрибутиви Windows Server утиліту «gpmc.msc». але і пропоновану Microsoft утиліту «Спрощені параметри налаштування безпеки» (SCM-Security Compliance Manager). назва якої повністю описує призначення.

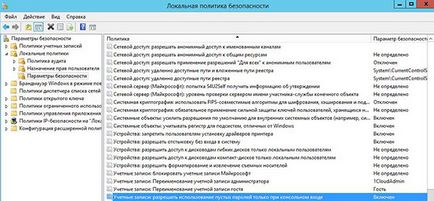

Цей захід є досить очевидною, але вона не повинна ігноруватися. Для блокування підключень до віддалених робочих столів користувачеві, пароль для якого невідомий, відкрийте утиліту «Computer Configuration» -> «Налаштування Windows» -> «Налаштування безпеки» -> «Локальні політики безпеки ->« Параметри безпеки »і включіть (Enable) параметр «Облікові записи: Дозволити використання порожніх паролів тільки при консольному вході (Accounts: Limit local account use of blank passwords to console logon only).

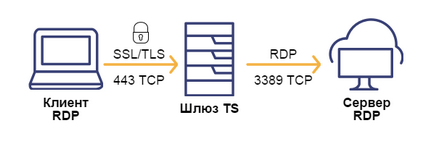

Само собою, логіка роботи шлюзу віддалених робочих столів на увазі використання для нього окремої машини. При цьому це не означає, що не можна використовувати віртуальну машину, розгорнуту на будь-якому з хостів у вашій приватній мережі.

Установка служби Шлюзу TS

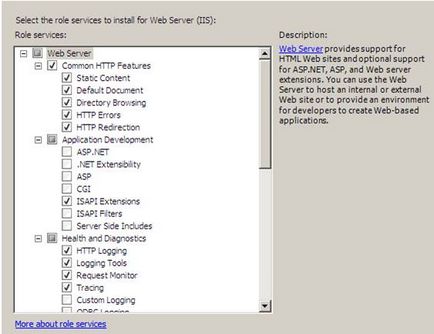

- Відкрийте утиліту Server Manager (Управління сервером) -> вкладка Ролі -> Додати роль

- На сторінці вибору ролей сервера виберіть Служби терміналу (Служби віддалених робочих столів)

- У вікні вибору служб ролей виберіть Шлюз TS (Шлюз служб віддалених робочих столів) і натисніть Далі

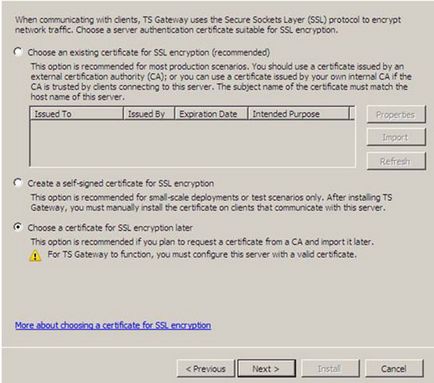

- На сторінці вибору сертифіката аутентифікації сервера для шифрування SSL виберіть опцію Вибрати сертифікат для SSL-шифрування пізніше. Цей вибір обумовлений тим, що відповідний сертифікат шлюзу TS ще не згенерований.

Створення сертифіката для шлюзу служб віддалених робочих столів

Для ініціювання SSL-підключень від клієнтів RDP, для шлюзу повинен бути створений відповідний сертифікат:

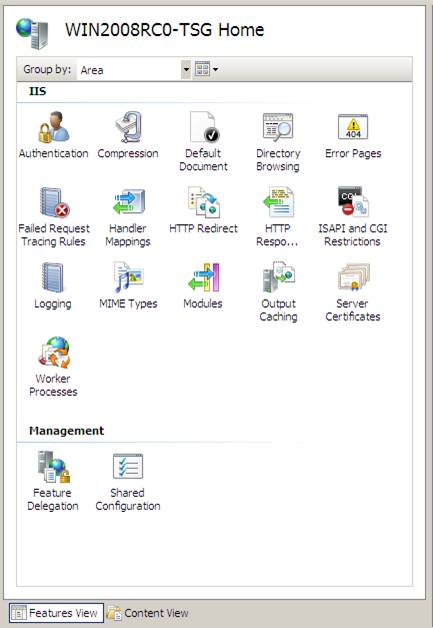

- У меню Адміністрування виберіть оснастку IIS Manager

- У лівій частині вікна, що з'явилося виберіть необхідний сервер, а потім пункт Сертифікати сервера -> Створити сертифікат домену

- На сторінці Певні властивості імені вкажіть потрібну інформацію. Зверніть увагу на поле Загальне ім'я - воно повинно відповідати імені, зазначеному в налаштуваннях клієнтів служб RDP.

- На наступній сторінці Інтерактивний центр сертифікації вибираємо ім'я Enterprise CA. від імені якого повинен бути виданий сертифікат, і вводимо значення параметра Мережеве ім'я.

Тепер відомості про створений сертифікаті відображаються у вікні Сертифікати сервера. При подвійному натисканні на цьому сертифікаті можна побачити інформацію про об'єкт призначення і про наявність закритого ключа для даного сертифіката (без якого сертифікат не використовується).

Налаштування шлюзу TS на використання сертифіката

Після створення сертифіката, необхідно налаштувати шлюз терміналів на його використання:

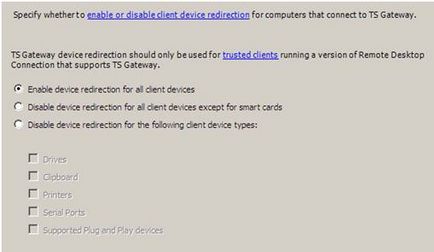

Дозвольте перенаправлення пристроїв для всіх клієнтських пристроїв. Ви також можете відключити перенаправлення для деяких типів вуст-в. На сторінці Результати параметрів TS CAP перевіряємо обрані раніше параметри і завершуємо майстер конфігурації.

Для забезпечення безпеки підключень по RDP в разі, коли з'єднання з сервером здійснюється не через VPN, рекомендується використовувати SSL / TLS-туннелирование з'єднання.

Також включити вищевказану опцію можна і через меню управління сервером віддалених робочих столів (Remote Desktop Session Host Configuration). вибравши зі списку Connections необхідну підключення і перейшовши в його властивості, де вибрати рівень безпеки «Security Level». Для TLS-шифрування сесій буде потрібно, принаймні, серверний сертифікат. Як правило він вже є в системі (генерується автоматично).

Для настройки TLS-тунелювання RDP-підключень відкрийте інструментів «Управління сервером віддалених робочих столів (Remote Desktop Session Host Configuration)» через меню «Адміністрування» -> Підключення до віддалених робочих столів ».

Одна з основних завдань попереднього планування безпеки серверної інфраструктури полягає в диверсифікації ризиків ураження критично важливих сегментів інфраструктури при успішні атаки на окремі вузли. Чим більше ролей бере на себе кожен вузол, тим більше привабливим об'єктом для атак він стає і тим серйозніші наслідки може мати поразку цього вузла. Для мінімізації таких ризиків необхідно, по-перше, розмежовувати критично важливі ролі серверів на стадії розгортання інфраструктури (при наявності такої можливості), а по-друге, відключати на серверах сервіси і ролі, в використанні яких немає реальної необхідності.

В ідеалі, один сервер повинен виконувати одну конкретну функцію (Контролер домену, файловий сервер, термінальний сервер і т.д.). Але так як на практиці така диверсифікація ролей рідко виявляється можливою в повній мірі. Тим не менш, ви можете розмежувати функції машин настільки, наскільки це можливо.

Для ізоляції ролей необов'язково використовувати виділені сервери для кожного конкретного завдання. Ви цілком можете використовувати для частини ролей віртуальні машини, налаштувавши параметри їх безпеки потрібним чином. На сьогоднішній день технології віртуалізації дозволяють не відчувати відчутних обмежень у функціональності віртуальних хостів і можуть запропонувати високий рівень продуктивності і стабільності. Грамотно сконфигурированная віртуальна інфраструктура цілком може бути повноцінною альтернативою дорогої «залізної» для бажаючих диверсифікувати ризики серйозних поразок.

Ми, команда хмарного сервісу 1cloud.ru. зі свого боку не обмежуємо самостійне створення клієнтом віртуальних машин на орендованих у нас віртуальних серверах. Якщо ви бажаєте встановити віртуальну машину Windows на своєму сервері, просто зверніться в нашу технічну підтримку із запитом відповідної опції.

На жаль, на сьогоднішній день для Server Core підтримуються тільки деякі функції Windows Server, через що цю систему ще не можна назвати повноцінним. Можливо, в недалекому майбутньому ситуація зміниться.

P. S. Інші інструкції: