- ім'я

- метод аутентифікації

- Табличний простір за замовчуванням

- Ліміт табличного пространтсва

- Тимчасове табличний простір

- статус

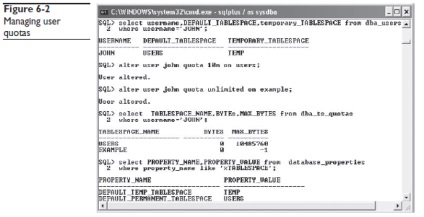

Табличні пространтсва за замовчуванням і ліміти

Існує значення за замовчуванням для БД яке буде використовуватися для всіх користувачів створених без вказівки табличное простору. Це значення можна встановити під час створення БД або змінити за допомогою команди

ALTER DATABASE DEFAULT TABLESPACE tablespace_name;

Якщо у БД немає табличного простору за замовчуванням - використовується SYSTEM.

На малюнку 6-2 відображено як перевіряти і встановлювати ліміти

Перша команда перевіряє уявлення DBA_USERS і визначає табличні простору користувача JOHN. DBA_USERS зберігає по одному рядку для кожного користувача БД. Користувач JOHN отримав значення часового і табличного простору з значення за замовчуванням БД (які видно в результаті виконання запиту до database_properties).

Before you can create a table, you must have both permission to

execute CREATE TABLE and quota on a tablespace in which to create it.

Most users will not need any quotas, because they will never create

objects. They will only have permissions against objects owned by other

schemas. The few object-owning schemas will probably have QUOTA

UNLIMITED on the tablespaces where their objects reside.

Тимчасове табличное пространтсва

Запит до подання DBA_USERS на малюнку 6-2 показує часовий простір користувача JOHN, яке також є тимчасовим табличним простратсвном за замовчуванням для БД.

Users do not need a quota on their temporary tablespace.

ALTER USER username TEMPORARY TABLESPACE tablespace_name;

If many users are logging on to the same user account, they will share the

use of one temporary tablespace. This can be a performance bottleneck, which

Призначені для користувача профілі управляють настройками паролів і дозволяють контролювати використання ресурсів. Більш детально профілі розглянемо трохи нижче.

ALTER USER username ACCOUNT LOCK;

ALTER USER username ACCOUNT UNLOCK;

Для запиту зміни пароля користувачем при підключенні можна виконати команду

ALTER USER username PASSWORD EXPIRE;

методи аутентифікації

- аутентифікація ОС

- Аутентифікація за допомогою файлу паролів

- аутентифікація паролем

- зовнішня аутентифікація

- Глобальна аутентифікація

Перші два методи використовуються тільки адміністраторами, остання вимагає встановленого LDAP сервера.

Аутентифікація ОС і файлом паролів

GRANT [sysdba | sysoprt] TO username;

Для використання файлу паролів можна іспользоуть наступний синтаксис

CONNECT username / password [@db_alias] AS [SYSOPER | SYSDBA];

Аутентифікація за допомогою файлу паролів можна використовувати для підключення до віддаленої БД використовуючи Oracle Net

CONNECT / AS [SYSOPER | SYSDBA]

Паролі ОС не зберігаються Oracle і тому не може бути проблем зі зміною пароля.

Еквівалентом цієї команди може бути підключення через Database Control з вибраною величиною SYSDBA в списку Connect As. Для визначення у кого є пава SYSDBA і SYSOPER маєте змогу надсилати запити до подання V $ PWFILE_USERS. Підключення з використанням аутентіфкаціі файлом паролів або ОС завжди доступно незалежно від стану екземпляра і БД і такий вид підключення необхідний для виконання команд STARTUP і SHUTDOWN.

Третій вид привілеїв SYSASM але це виходить за рамки цього курсу.

аутентифікація паролем

Синтаксис для підключення використовуючи аутентифікацію паролем використовуючи SQL * Plus

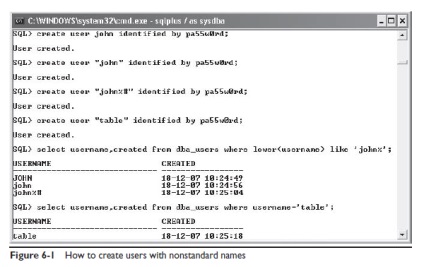

Починаючи з версії 11g паролі чутливі до регістру. Пароль зберігається саме так як був введений без всяких перетворень регістра.

Коли підключення відбувається по мережі, 11g завжди використовує шифрування перед передачею даних. Для шифрування даних між призначеним для користувача процесом і серверним процесом необхідно Advanced Security Option, але шифрування пароля включено за замовчуванням.

ALTER USER username IDENTIFIED BY password;

зовнішня аутентифікація

select value from v $ parameter where name = 'os_authent_prefix'

В Linux / Unix зовнішня аутентифікація ОС працює дуже просто. Припускаючи що значення OS_AUTHENT_PREFIX залишилося за замовчуванням і є користувач ОС з ім'ям jwatson, можна створити користувача Oracle і дати права підключення наступним чином

create user ops $ jwatson identified externally;

grant create session to ops $ jwatson;

Користувач підключений до ОС як jwatson зможе підключитися до БД виконавши команду

з командного рядка ОС і буде підключений до БД як користувач ops $ jwatson.

У Windows зазвичай використовується домен і тоді команда створення користувача буде виду

create user «OPS $ JWACER \ JOHN WATSON» identified externally;

Using external authentication can be very useful, but only if the users

actually log on to the machine hosting the database. Users will rarely do this,

so the technique is more likely to be of value for accounts used for running

maintenance or batch jobs.

Глобальна аутентифікація

Стандартом для управління ідентифікацією визнано використання LDAP серверів. Під глобальним користувачем (global user) мається на увазі користувач певний в LDAP директорії, і глобальна аутентифікація (global authentification) означає делегування аутентифікації користувача серверів LDAP.

Існує два методи для глобальної аутентифікації

Якщо все налаштоване як треба підключення буде створено без запиту пароля.

У команди CREATE USER всього два обов'язкових параметра: ім'я та метод аутентифікації. Додатково, можна вказати табличний простір за замовчуванням і тимчасове табличний простір, ліміти, профілі і команди блокування аккаута і управління паролем. Приклад команди (номери рядків додані для зручності)

1 create user scott identified by tiger

2 default tablespace users temporary tablespace temp

3 quota 100m on users, quota unlimited on example

4 profile developer_profile

5 password expire

6 account unlock;

Тільки перший рядок обов'язкова - існують значення за замовчуванням для всього іншого. Розглянемо приклад підрядник

Кожен параметр може бути змінений командою ALTER USER крім імені. Для зміни пароля виконайте команду

alter user scott identified by lion;

Зміна табличних просторів

alter user scott default tablespace store_data temporary tablespace temp;

alter user scott quota unlimited on store_data, quota 0 on users;

alter user scott profile prod_profile;

drop user scott;

drop user scott cascade;

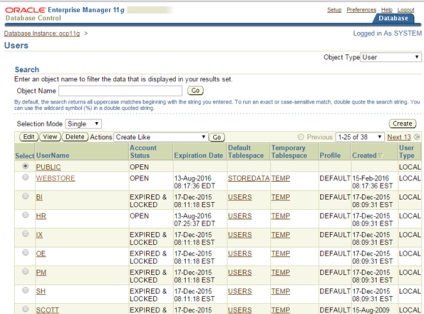

Для керування користувача в Database Control з домашньої сторінки перейдіть на вкладку Server і перейдіть за посиланням Users в секції Security. У новому вікні відобразяться всі користувачі остортірованние за датою створення. Для сортування по якому або колонки натисніть на заголовок стовпчика. На малюнку 6-3 відображається вікно Database Control