Преамбула - шифрування даних на диску

Це єдиний надійний спосіб захисту інформації, в умовах, коли можливий фізичний доступ сторонніх людей до комп'ютера. Пароль на запуск будь-якої операційної системи - Windows, Linux або Mac OS, може врятувати тільки від дітей. Будь-який фахівець обійде парольний захист за пару хвилин - приблизно стільки часу потрібно для того, щоб увіткнути в комп'ютер флешку і завантажити свою операційну систему з неї.

А ось зашифровані дані розкрити вже набагато важче. Або взагалі неможливо без цифрового ключа або ключової фрази. Звичайно існують різні алгоритми шифрування і всередині цих алгоритмів існують різні параметри - все це впливає на стійкість до злому. І при використанні нестійких алгоритмів або вразливих параметрів можна отримати доступ до зашифрованих фалам і папок. Але в загальному випадку можна вважати що шифрування це надійний захист даних.

Найбільш поширений спосіб захисту даних це шифрування файлів. На диску створюється шифрована папка, в неї записуються файли. Теоретично це надійно, якщо використовується алгоритм AES, ключі великої довжини, хороші параметри. Але залишається неочевидна вразливість даних при такому способі шифрування. Справа в тому, що операційна система залишається незахищеною. А це дає зловмиснику можливість встановити в систему спеціальну програму, (кейлогерам, руткит) яка буде запускатися при старті ОС і відстежувати дії користувача. Таким чином, рано чи пізно, зловмисник отримає пароль або ключовий файл для доступу до зашифрованих папок і файлів.

Значить, дійсно стійка захист даних на диску це шифрування не окремих файлів і папок, а всього розділу. Більш того, для надійного захисту необхідно шифрування всього диска. "На поверхні" не повинно залишатися нічого. У цій статті буде дана інструкція як створити зашифровані системний розділ і диск в ОС Linux Fedora.

Шифрована файлова система в Linux підтримується на рівні ядра операційної системи. Тобто не потрібно шукати якісь наворочені криптографічні програми і більш того, використання шифрованих розділів Linux відбувається прозоро - користувачеві нічого не потрібно знати про шифрування і нічого не потрібно робити для шифрування своїх файлів і папок.

Для того, щоб створити надійну шифровану систему під Linux потрібно розуміти які частини цієї системи потрібно захищати. Їх чотири:

- Системна область - позначається як root або /.

- Завантажувальна область - позначається як / boot. Може розташовуватися на окремому розділі або на розділі root у вигляді папки.

- Область призначених для користувача даних - позначається як / home. Може розташовуватися на окремому розділі або на розділі root у вигляді папки.

- Область віртуальної пам'яті - позначається як swap. Найчастіше розміщується на окремому розділі, але може розташовуватися на розділі root у вигляді файлу.

Захищати потрібно всі ці області.

У статті буде розглянута спрощена конфігурація - swap і / boot на окремих розділах, а root і / home суміщені на одному розділі. Але для більш складних випадків технологія захисту буде така ж.

З шифруванням областей root, swap і / home ніяких труднощів немає, а ось із захистом / boot є проблема. Справа в тому, що з цієї області системний завантажувач запускає initrd і ядро Linux. Якщо цю область зашифрувати, тоді завантажувач не зможе запустити ядро і відповідно запуск ОС буде неможливий. Тобто зашифрувати / boot не можна, але і залишати відкритою теж не можна, адже в цьому випадку буде можлива підміна ядра, на інше, що містить шкідливий код, який перехопить пароль для розшифровки диска.

Вихід в тому, щоб розмістити розділ / boot на знімному носії, на флешці. Флешка буде свого роду електронним ключем до системи. Без неї запуск ОС з зашифрованого диска буде неможливий. Тобто захист розділу / boot здійснюється на фізичному рівні - витяганням його з комп'ютера.

Таким чином загальна схема захисту така:

- Розділи root, swap і / home розміщуються на повністю зашифрованому жорсткому диску.

- Розділ / boot розміщується на знімному носії.

Fedora Linux - установка на шифрований диск

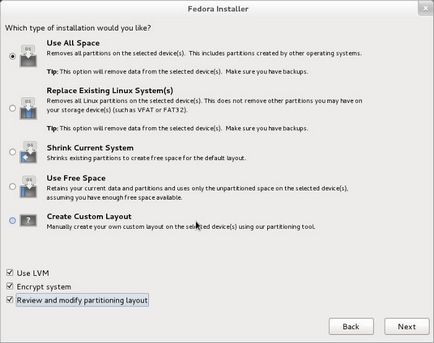

Встромляєте флешку, на яку буде встановлений розділ / boot. І потім запускаєте інсталятор в якому крок за кроком вказуєте параметри установки. На кроці № 6 потрібно вказати ось такі параметри:

Якщо ви впевнено володієте Linux, тоді на цьому кроці можете вказати параметр "Create custom layout". Це дасть вам можливість ручну розділити диск на потрібну вам кількість розділів.

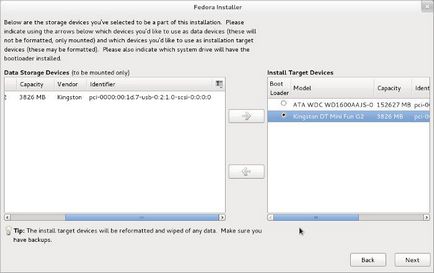

На наступному кроці потрібно перместіть в праву панель диск на який буде встановлена Федора, а також флешку на яку буде встановлений розділ / boot. Причому для флешки потрібно поставити позначку "Boot Loader":

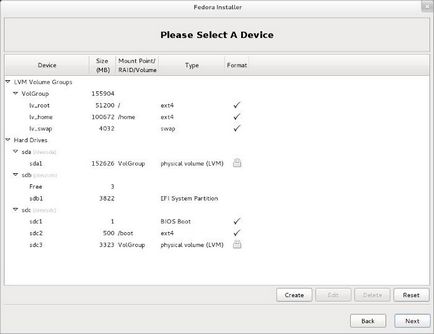

Після цього установник видасть інформацію про те, як будуть розмічені диски і сформовані шифровані томи:

З інформації на цьому скріншоті видно, що жорсткий диск sda буде зашифрований повністю - буде створено криптоконтейнера sda1, в якому будуть створені розділи root, swap і home. А розділ boot буде розміщений на флешці sdc.

Тиснете кнопку "Далі" і на наступних кроках вказуєте залишилися параметри установки, в тому числі і ключову фразу для доступу до зашифрованого диска.

Ця фраза повинна бути довгою і не повинна містити часто повторюваних символів. В ідеалі це має бути довільний набір букв і цифр. Цю фразу краще придумати заздалегідь, ще до початку роботи зі створення системи. Фразу вводите англійською мовою!

Після завершення установки перезавантажуєте комп'ютер, потім в BIOS в якості пристрою завантаження вказуєте флешку. Після завантаження ядра з флешки вам буде виданий запит на ключову фразу - вводите цю фразу і після цього завантажується Федора.

Fedora або Ubuntu

Примітка

Важливо розуміти, що навіть при такому тотальному шифруванні зберігаються уразливості.

- По-перше потрібно зберігати в таємниці ключову фразу. Якщо ви її запишіть на стікер і приклеїте на монітор це не добре. Якщо зловмисник отримає ключову фразу, він зможе відкрити ваш зашифрований диск використовуючи будь-якої Live дистрибутив Linux.

- По-друге потрібно на фізичному рівні захищати завантажувальну флешку. Не залишайте її без нагляду. Вимкнули комп'ютер - витягніть флешку і помістіть її в надійне місце.

- По-третє можна залишати без нагляду включений комп'ютер. Коли комп'ютер включений, доступний і зашифрований диск і завантажувальна флешка.

Також необхідно розуміти, що шифрування це захист на той час коли ваш комп'ютер вимкнений, а вас поруч немає. Але коли ви працюєте на комп'ютері зберігається можливість потрапляння на ваш комп'ютер шкідливих програм з Інтернет. Такі програми можуть "вкрасти" вашу інформацію в той час як ви користуєтеся комп'ютером та Інтернет.

Тому важливо приймати і загальні заходи захисту. Чи не "шарахатися" де попало в Інтернет. Чи не встановлювати неперевірені програми. Використовувати брандмауер. А при більш серйозних вимогах до безпеки потрібно інші засоби, наприклад tcb, SELinux. iptables.

Копія завантажувальної флешки

Зробіть копію завантажувальної флешки, найпростіше командою dd. Запишіть цей образ на іншу флешку або на лазерний диск. Копія на іншу флешку зручніше оскільки при необхідності ви відразу її зможете використовувати. Але в будь-якому випадку цю копію, на чому б вона не була, потрібно буде зберігати в захищеному місці. А після поновлення ядра або завантажувача необхідно буде оновлювати копію флешки.

Поділіться цим сайтом з друзями!

Навіть невелика сума може допомогти написання нових статей :)

Або розмістіть де-небудь посилання на цю статтю.