Для чого потрібен сервер Edge?

Сервер Edge необхідний для підключень зовнішніх клієнтів до інфраструктури Lync без VPN з'єднань. Зазвичай зовнішні клієнти підключаються до сервера Edge через загальнодоступну мережу «Інтернет». Фактично Edge є проксірующім сервером, коли зовнішні клієнтські підключення терминируются на сервері Edge і далі перенаправляються на внутрішні Lync сервери або клієнти.

У проекті були заплановані підключення до інфраструктури Lync зовнішніх клієнтів з мережі «Інтернет», не планувалася федерація з іншими організаціями та з публічними IM. Так само допускалася можливість балансування навантаження зовнішнього трафіку, тому нижче вказана інформація з урахуванням проектних вимог. Єдине допущення яке було зроблено, це кількість серверів Edge, на тестовому полігоні розгорнуто один сервер через брак ресурсів, хоча вимоги і таблиці складені з урахуванням декількох серверів Edge.

ролі сервераEdge

Edge сервер складається з декількох ролей (сервісів), які виконують певні завдання.

AccessEdge роль

Єдина точка підключення вхідного і вихідного трафіку протоколу SIP.

WebConferencing роль

Можливість підключення зовнішніх клієнтів до зборів системи Lync.

Обмін повідомленнями протоколу XMPP з федеративними партнерами XMPP.

Основні вимоги для серверовEdge

Всі вимоги для серверів Edge можна знайти на TechNet. я відзначу ті вимоги, якими керувався я на етапі проектування Edge.

Шлюз за замовчуванням вказується на «зовнішньому» адаптере Edge і ручним способом на сервері Edge вказуються всі підмережі де знаходяться внутрішній сервери Lync і клієнти.

На TechNet дана рекомендація використання DNS серверів для Edge в зоні DMZ, найчастіше цього сервісу там немає, тому рекомендується використовувати зовнішній DNS сервер і в HOSTS вказати необхідні хости з внутрішньої мережі. Я в порушенні цієї рекомендації використовував внутрішній DNS.

Вимоги до сертифікатів

Для кількох серверів Edge необхідно використовувати один сертифікат, для цього приватний ключ повинен бути експортним.

Основна вимога - тип балансування для «внутрішнього» і «зовнішнього» мережевих адаптерів повинен бути однаковим. Як балансування навантаження можна використовувати DNS або HLB.

Вимоги до портів

Вимоги до портів вказані в таблиці 6.3

Опис мережевої інфраструктури

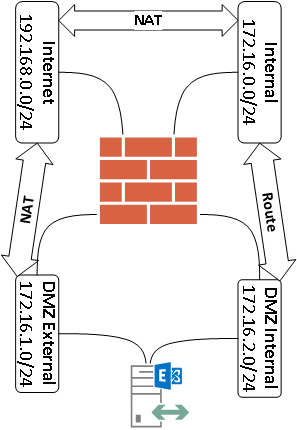

У компанії Замовника для обслуговування мережевої інфраструктури центрального офісу (ЦО) розгорнуто один брандмауер, до якого підключені всі мережі ЦО. Спрощена діаграма представлена на малюнку 6.1

Малюнок 6.1. Діаграма мереж, підключених до брандмауера

DMZ External - 172.16.1.0/24

DMZ Internal - 172.16.2.0/24

Мережа DMZInternal створена для того, щоб виконувалися мережеві вимоги для сервера Edge.

Відносини між мережами:

Internet - DMZ External-> NAT

DMZ Internal-> Internal -> Routing.

Internet -> Internal - NAT

Таблиці 6.1 і 6.2 з мережевими настройками брандмауера і сервера Edge представлені нижче

таблиця 6.1 Мережеві настройки брандмауера

таблиця 6.2 Мережеві настройки для сервера Edge

- Access Edge - IP№6

- Web Conf Edge - IP№7

- A / V - IP№8

Соотвестветнно трансляція NAT на брандмауері повинна бути налаштована приблизно наступним чином:

Вимоги до портів

* Вимоги для мережевих адптеров представлені в двох закладках документа

кроки развертиваніяEdge

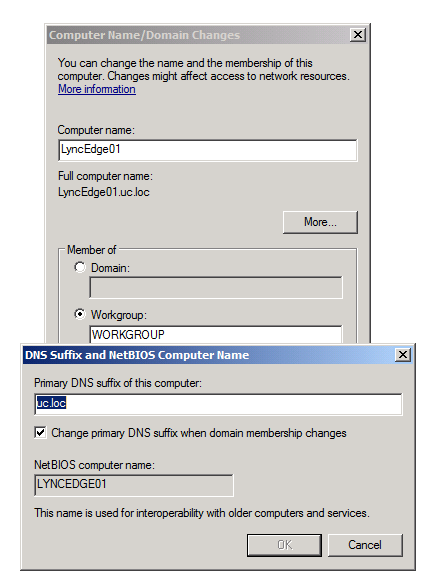

НастройкаDNS, створення записів дляEdge, настройка суффіксаDNS для сервераEdge

Записи DNS повинні бути створені заздалегідь. Суфікс DNS для сервера Edge налаштовується в тому ж розділі де і ім'я комп'ютера:

Налаштування мережі на сервереEdge

Для настройки мережі необхідно налаштувати два мережевих адаптера і вказати статичні маршрути до мереж де знаходяться клієнти і сервери Lync.

Для кількох серверів Edge необхідно використовувати один сертифікат, для цього приватний ключ сертифіката повинен бути експортований. Встановлювати сертифікати необхідно в сховище комп'ютера.

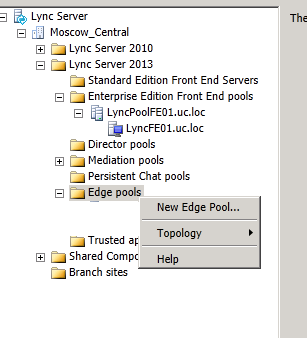

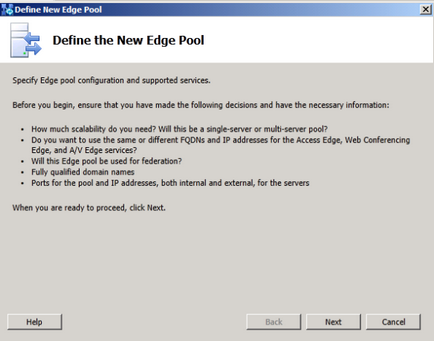

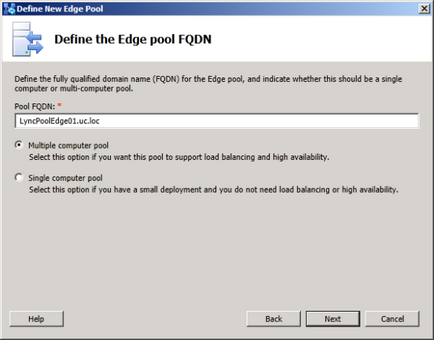

Октиваем Topology Builder і запускаємо майстер створення нового пулу Edge серверів.

Вказати назву пулу серверів Edge (в разі балансування DNS, для внутрішніх адаптерів має бути кілька записів в DNS виду: LyncPoolEdge01.uc.loc = IP1 (Edge 01 сервер), LyncPoolEdge01.uc.loc = IP2 (Edge02 сервер) і т.д .)

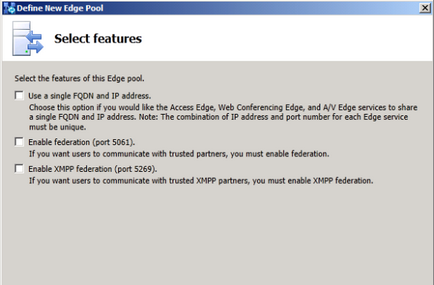

Вказати наступні настройки:

- Чи буде пул Edge серверів використовувати єдиний IP

- Чи використовується федерація

- Чи використовується XMPP федерація

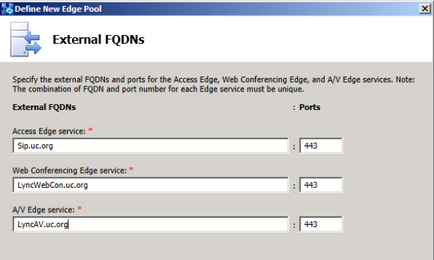

Вказати DNS-імена для сервісів Edge

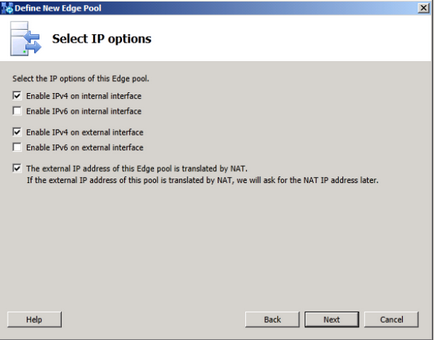

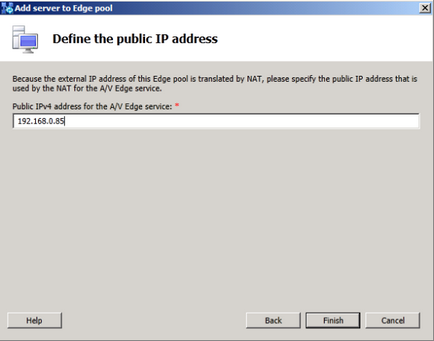

Вказати зовнішній IP (той який на мережевому обладнанні) з якого буде транслюватися трафік на A / V Edge.

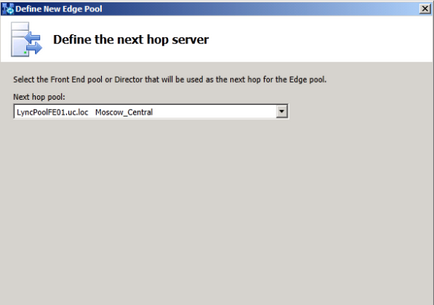

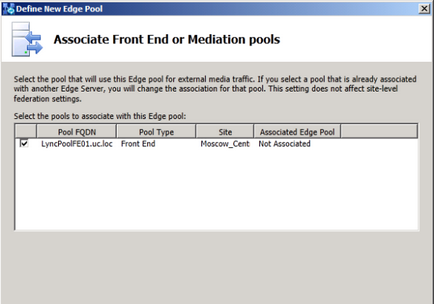

Вказати з яким серверів Front буде працювати пул серверів Edge

Експорт топології в файл:

Export-CsConfiguration -FileName topology.zip

Установка компонентів Lync на сервер

Операція ідентична, тієї що була пророблена при установці Front End, необхідно послідовно пройти всі кроки (step1-step4) Єдина відмінність це в першому кроці (Install Local Configuration Store) необхідно вказати файл топології.

Так само при призначенні сертифікатів не буде можливості OAuth, цей протокол підтримується тільки «внутрішніми» серверами.

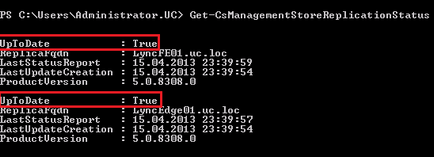

Перевірка реплікації між серверами Front End і Edge

Для того, щоб зрозуміти що синхронізація між Front End і Edge працює можна скористатися командою Invoke-CsManagementStoreReplication і Get-CsManagementStoreReplicationStatus

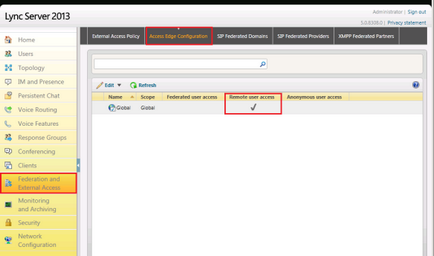

Фінальним кроком - дозволимо зовнішнім користувачам підключатися до серверів пулу Edge

Покдлюченіе зовнішнього клієнта - успішно ..

Так. Скачую CRL і CRT саме з недоменной машини (особистий ноутбук в робочій групі). У журналах Lync вкрай інформативна запис: «The certificate presented by the WAC Server or Proxy could not be validated».

Чудеса якісь. Подзвонив двом знайомим інженерам, просив проконсультувати. Незважаючи на те, що налаштування AD Certification Services не змінювалися ще з четверга, сертифікат OWAS теж не змінювався, лише що (14:30) презентації на недоменних машинах заробили (в журналі Lync \ Tracing запис «A viewing URL navigation was attempted»). Єдине, що я робив - перебудував ферму, але це було більше двох годин тому. Дивно.

Здається вдалося намацати причину проблеми. Схоже, що Windows запам'ятовує десь в кеші стан верифікації CRL для сертифіката Office Web Apps і поки не закінчиться термін дії цього запису, система вважає сертифікат неверифікованим і не намагається виконати перевірку. Поки я не запустив ручну верифікацію через утиліту командного рядка certutil.exe презентації не працювали. Після ручної верифікації запустив Lync і презентації заробили.