Tor, безумовно, одне з найпотрібніших засобів захисту особистих даних. Але щоб убезпечити себе з усіх боків і працювати, не залишаючи взагалі ніяких слідів, потрібно набагато більше. Tails - операційна система сімейства Debian Linux, заснована на серйозних принципах захисту даних. Використовуючи флешку з Tails, ти можеш не побоюватися не тільки стеження в інтернеті, але і обшуку в квартирі.

вступ

Tails - не єдиний дистрибутив Linux, який ставить захист даних на чільне місце. Але, на мій погляд, це на сьогоднішній день найкращий вибір для людини, яка хоче зберегти конфіденційність листування, захищеність особистих даних і збереження важливої інформації від цікавих очей. І якщо вже я заговорив про принципи захисту даних в Tails, то не зайве буде їх перерахувати.

Всі ці принципи доповнюють один одного. Якщо ти дійсно стурбований захистом своїх даних і збереженням конфіденційності, ним не гордує жодним з них.

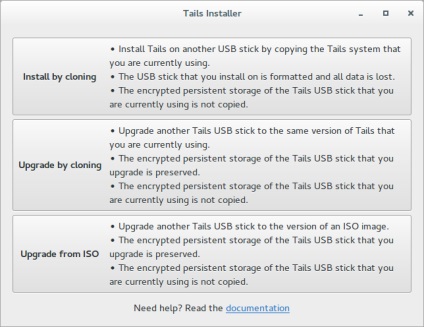

Для установки Tails нам знадобиться дві флешки. Чому дві? Щоб зрозуміти, що таке рекурсія, потрібно спочатку зрозуміти, що таке рекурсія. А Tails можна встановити, лише використовуючи Tails. Викачуємо ISO з офіційного сайту tails.boum.org. Образ рекомендується відразу перевірити за допомогою OpenPGP, докладна інструкція про те, як це зробити, є на сайті. Скачаний образ записуємо на першу, проміжну флешку за допомогою Universal Usb Installer. Після цього можна вимикати комп'ютер і завантажуватися з флешки. Коли ОС завантажиться, потрібно буде вставити другу (основну) флешку і вибрати Applications → Tails → Tails Installer Install by Cloning.

Якщо все вийшло, то система готова до роботи.

Початок роботи

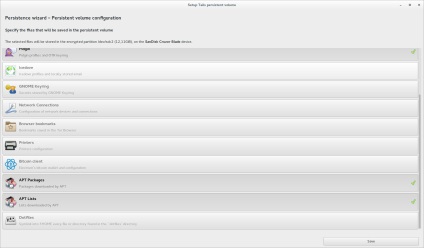

Після завантаження з робочою флешки нам буде потрібно створити постійний (persistent) захищений розділ, своєрідний «жорсткий диск на флешці». Це робиться через Application → Tails → Configure Persistence.

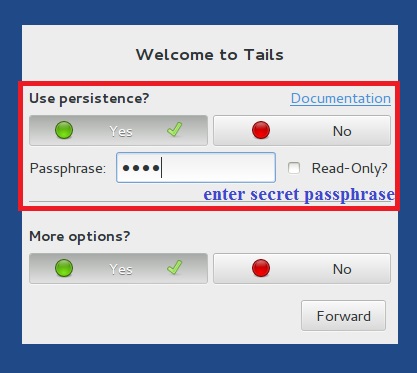

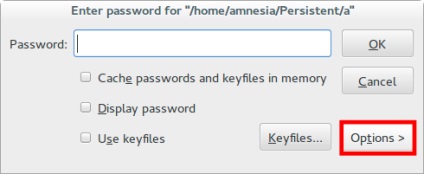

Перезавантажуємо комп'ютер і на завантажувальному екрані вибираємо Use Persistence і More Options, після чого вводимо пароль для нашого сховища.

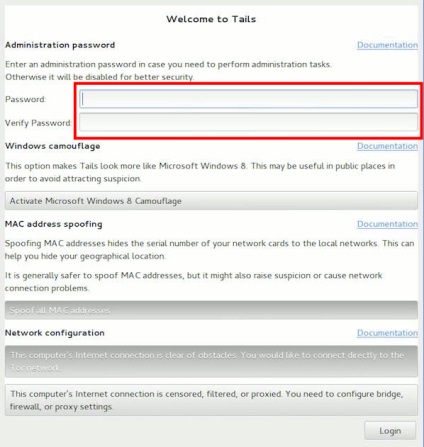

З меню внизу екрану вибираємо регіон. Це важливо, оскільки від регіону залежать вхідні вузли Tor. Тут слід поекспериментувати. У моєму випадку найкращим вибором виявилася Данія.

В меню розширених налаштувань задаємо пароль для програм, яким потрібні права адміністратора. Можеш поставити будь-який, він працює в рамках сесії і ні на що більше не впливає.

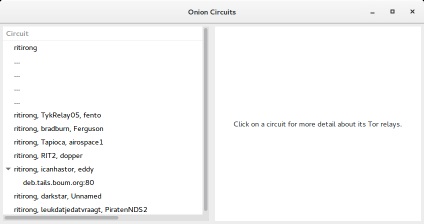

Май на увазі, що завантаження займає деякий час, а потім Tails ще кілька хвилин буде підключатися до Tor. Відстежувати процес можна, клацнувши по іконці Onion Circuits - цибулинки в верхньому правому куті екрану.

Через деякий час Tails проінформує про успішне підключення до Tor. За замовчуванням мережу налаштована так, що весь трафік буде проходити через нього. Тепер можна завантажити все, що нам потрібно для роботи.

Додаткове ПО, збереження файлів і налаштувань

За замовчуванням Tails не розрахована на збереження встановленого ПО, налаштувань і файлів після виключення комп'ютера. Однак творці передбачили можливість зберігати деякі дані в персистентному розділі. Налаштувати, що саме буде зберігатися, можна в розділі Settings → Persistent.

Більшість пунктів меню очевидні, тому я зупинюся на останніх трьох. Другий і третій з кінця відповідають за зберігання APT-пакетів. Tails заснована на Debian, тому більшість потрібного нам ПО можна встановити за допомогою apt-get. І хоча самі програми при відключенні комп'ютера не будуть збережені, пакети APT при відповідних настройках залишаться в персистентному розділі. Це дозволяє розгортати все потрібне ПО в процесі завантаження системи.

Останній пункт меню Dotfiles дозволяє створити в персистентному розділі папку з файлами, посилання на які будуть створюватися в домашній папці Tails при завантаженні. Виглядає це наступним чином.

Ось приклад структури файлів в постійному розділі.

У домашній папці при такому розкладі буде наступна структура посилань:

Захищаємо дані, відкидаємо хвіст

Сам по собі наш персистентний розділ вже зашифрований. Однак у нього є істотний недолік: він не забезпечує правдоподібне заперечення наявності зашифрованих даних. Щоб забезпечити правдоподібне заперечення, я запропоную рішення, яке відрізняється від рекомендацій творців Tails. Як вчинити тобі - вирішуй сам.

Творці Tails рекомендують використовувати cryptsetup, заснований на LUKS. Ця програма дозволяє створювати приховані розділи, однак такий розділ прихований не до кінця. Наскільки мені відомо, існує можливість виявити заголовок прихованого розділу, що дозволяє встановити його наявність.

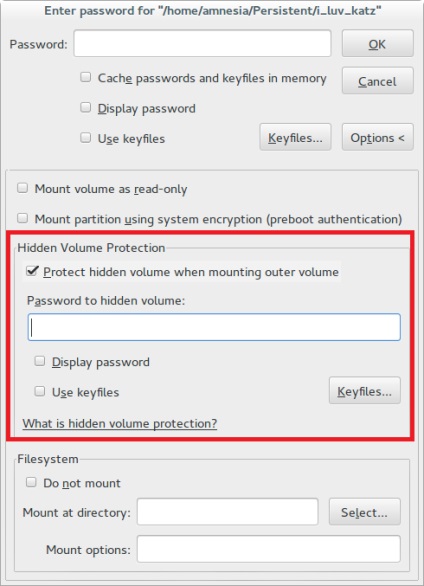

Такий прихований розділ особисто мене не влаштовує. Тому я вирішив використовувати старий добрий TrueCrypt версії 7.1а. Тема прихованого розділу TrueCrypt не відрізняється від випадкових даних, і, наскільки мені відомо, виявити його неможливо. Двійковий файл програми TrueCrypt краще зберігати тут же, в персистентному розділі.

Детально описувати процес створення подвійного криптоконтейнера я не стану, зазначу лише важливий нюанс. Оскільки прихований розділ TrueCrypt по-справжньому прихований, про його існування не здогадується навіть сама програма, поки ти не введеш потрібний пароль. Через це під час запису файлів в помилковий розділ прихований розділ може бути пошкоджений. Щоб цього не сталося, при монтуванні помилкового розділу для запису на нього картинок котиків потрібно вибрати Mount Options → Protect hidden volume when mounting outer volume.

Подібно ящірці, яка при небезпеки відкидає свій хвіст, ми тепер в разі потреби зможемо ввести пароль від фальшивого розділу і продемонструвати всім фотографії котиків замість конфіденційної інформації.

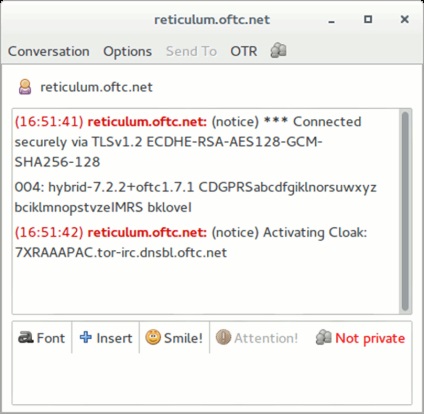

Тепер, коли ми убезпечили нашу інформацію, можна приступити до її передачі, тобто до спілкування. Почнемо з Pidgin. Він відмінно годиться в якості клієнта IRC, а в Tails його ще й трохи посилили. До складу ОС входить Pidgin з встановленим плагіном для протоколу OTR. Саме він нам цікавий найбільше. Уникаючи складної математики, можна сказати, що цей протокол забезпечує захищену передачу даних з можливістю зречення, тобто довести, що конкретне повідомлення написано конкретною людиною, неможливо.

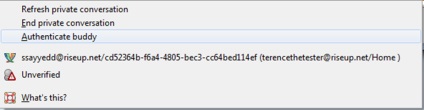

Після того як з'єднання з сервером встановлено, вибираємо Buddies → New Instant Message.

У вікні діалогу вибираємо Not Private → Start Private Conversation.

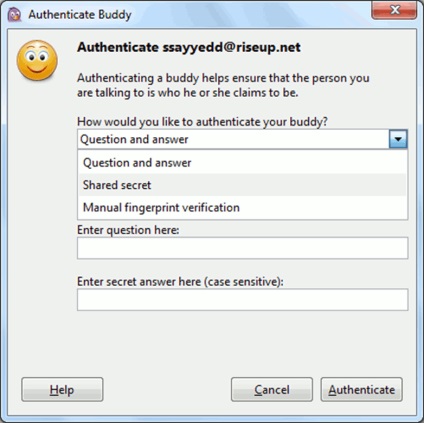

Буде запропоновано три варіанти для аутентифікації: ввести відповідь на секретне питання, який ви обговорили з співрозмовником заздалегідь (в цьому випадку необхідно ввести один і той же відповідь, прогалини і регістр вважаються); ввести загальну «секретну» фразу; перевірити fingerprint - це сорокасімвольная послідовність, що ідентифікує користувача OTR.

Тепер можна листуватися по OTR. Але як щодо голосового спілкування? Тут, на жаль, не все гладко. Оскільки Tails направляє весь трафік через Tor, виникає ряд проблем для голосового спілкування. По-перше, більшість VoIP-програм використовують UDP, в той час як через Tor можлива передача тільки пакетів TCP. По-друге, Tor не відрізняється швидкістю і пакети іноді приходять з сильною затримкою. Так що можливі затримки і розриви зв'язку.

Проте існує OnionPhone, спеціальний плагін для TorChat. Непогано справляється і Mumble, хоча цей варіант і менш безпечний. Щоб Mumble працював через Tor, необхідно запускати його командою torify mumble. а також вибрати пункт Force TCP в мережевих налаштуваннях програми.

Пошту в Tails можна використовувати точно так же, як і в інших ОС. У стандартну збірку входить поштовий клієнт Icedove, його налаштування і ключі можна зберігати в персистентному розділі. Важливий нюанс, який слід мати на увазі при відправці листів, полягає в тому, що заголовки (subject) не зашифровано. Це не помилка, а особливість реалізації протоколу, про яку потрібно просто знати. Крім того, файли, що передаються по електронній пошті, рекомендується шифрувати.

Я описав лише деякі можливості Tails, але базова збірка містить значний набір додаткових програм, які тобі належить вивчити самостійно. Рекомендую, наприклад, подивитися софт для стирання метаданих файлів - він допоможе тобі убезпечити себе ще краще.

Покажи цю статтю друзям: