Мета фаервола в тому, щоб адміністратору-користувачеві обмежити певний мережевий трафік, тому кожне правило фаервола визначає конкретний тип мережевого пакету, який не буде відправлений по мережі. Можна було вказати діапазон причин, але це вже вийде за рамки даної статті. Однак, я детально опишу складну ситуацію, в якій я так зробив, і сподіваюся, що інші користувачі знайдуть в цьому описі що-небудь корисне. Я сподіваюся, що цей сценарій і різні способи, в яких використані функціональні можливості фаєрвола, послужить прикладом, з якого читач зможе вивести рішення для його власних потреб.

попередження:

Під час налаштування фаєрвола є певний рівень небезпеки. Можна випадково визначити правило фаервола, який зробить передавач недоступним, а фаєрвол, в свою чергу, вимагає заходити на цей передавач, і може навіть знадобитися скидання налаштувань просто для того, щоб відновити доступ до них. Завжди перевіряйте, що б не запропонував вам фаєрвол, перед тим як застосувати його на практиці. Прийміть запобіжні заходи: не забудьте створити резервну копію конфігурації перед зміною фаервола і будьте готові до гіршого.

Для простого використання стандартні документи фаервола досить прості і дають чітке розуміння про його роботі. Веб-інтерфейс в налаштуванні фаєрвол досить просто. А деякі складності описані нижче.

Прошивка v5.6.2 AirMax (.bin)

Важливі деталі про фаєрволі, опущені в AirOS Docs

Документи для AirOS фаервола не відображують те, що частини «MASK» повинні бути специфіковані CIDR, наприклад, 192.168.1.0/24 (на відміну від четирехчісловой 192.168.1.0/255.255.255.0. Використовується ранніми версіями AirOS.) Якщо джерело або одержувач відноситься до хосту (а не до мережі), слід вибрати вірну маску CIDR яка дорівнює для хоста / 32. Якщо Ви помилитеся, інтерфейс прийме значення, але воно не буде мати ефекту, трафік не буде блокуватися.

Чи є приклади, коли застосовувалися найпростіші налаштування? Якщо мережі були створені, змінені, обслуговувалися, відповідь буде «трохи», завжди існує суміш підмереж, кожна з різними підключеннями і вимогами безпеки. Наводжу приклад мережі (реально існуючої):

Приклад опису мережі

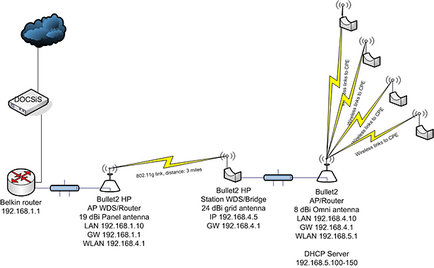

DOCSIS 2.0 кабельний модем (8 мб / сек отримання, 2 мб / сек віддача) підключає Belkin роутер до Інтернету. Один з Інтернет портів (кабельний) підключає Bullet2HP (AP WDS / режим роутера) до локальної / внутрішньої мережі (і таким чином, до Інтернет, через NAT.) Інший Bullet2HP (станція WDS / режим моста) в 3 милях від нього, підключається по бездротової мережі до першого - двостороннім підключенням «далекобійним» підключенням через транспортну мережу. Інтернет порт передавача в режимі моста підключає інший Bullet2 (AP / режим роутера) і підключається по бездротовому з'єднанню до третього Bullet2. є кілька інших CPE передавачів, з різними режимами. (Див. Малюнок.)

Перед тим, як я опишу те, як і де застосовувати вищеописані вимоги, важливо помітити, що існує таке явище: можливо, Ви зустрічали документи або повідомлення про те, що функціонування фаервола неможливо на передавачах, що працюють в режимі моста. Хоча це було присутнє в ранніх версіях AirOS. я не впевнений, що це є зараз. Правила фаервола можна використовувати в режимі моста для запобігання відправки через нього трафіку, буде задіяний тільки той трафік, який проходить через міст (це означає, що трафік буде проходити тільки те, що призначений для тієї ж підмережі).

Вимога # 2

Дана вимога застосовується до станції / WDS мосту через правило фаервола:

Це правило блокує трафік від будь-якого хоста, відмінного від 192.168.4.1 в мережі 192.168.4.0/24 AP роутера, таким чином, запобігаючи будь-які проникнення в мережу 192.168.5.0/24 (яка визначить 192.168.4.10 як шлюз.)

Вимога # 3

Дана вимога застосовується до роутера точки доступу через правило фаервола:

Це правило запобігає передачі ICMP трафіку певним роутером (у якого повинен бути статичний IP) до хостів в мережі. Роутер посилав ICMP хосту редіректи до інших хостів, тому що помилково вважав, що вони ближче до інтернету, ніж його шлюз. Ці помилкові фрейми були дратівливими і руйнівними для інших хостів; це правило змушує віддалятися такі фрейми. Це правило, можливо, було виконано на CPE абонента, але залишило хости в мережі нездатними перевірити зв'язок з точкою доступу / роутером (це може несподівано знадобитися в будь-який момент для пошуку та усунення несправностей).

Вимога # 4

Дана вимога може бути встановлено тільки c кожним підключеним CPE. Блокує ARP трафік між підключеними хостами роутера точки доступу. ARP передачі, що з'являються всередині мережі абонента, майже не приносять користі в кращому випадку, і теоретично руйнівні в гіршому випадку:

Це правило запобігає ARP передачі від роутера точки доступу від перетину з мостом CPE. Це не зачіпає AR P трафік між хостами в мережі абонента, зачіпає тільки той трафік, який перетинає міст.

Зауважте, що ця вимога може застосовуватися, примушуючи CPE використовувати режим роутера. Накладення надлишкового шару NAT здається надмірним, так що CPE мости дозволені, поки ARP передачі, що відбуваються за ними, зберігаються там.

Більш того, ніщо не захистить від позначення правила, яке зробить передавач недоступним. Один раз я випадково встановив правило на AP / WDS роутер з 192.168.4.0/24 певним як джерело і призначення! Це призвело до неможливості зв'язку з передавачем через його IP 192.168.4.1 (а також відключило зв'язок між ним і станцією / WDS мостом.) Помилка коштувала б мені походу до передавача, але на щастя я зміг достукатися до нього через інший IP 192.168.1.10.