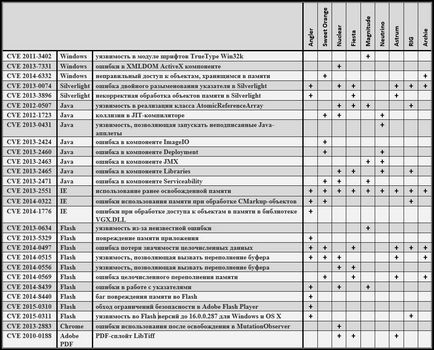

У нашому сьогоднішньому списку буде представлено дев'ять найбільш популярних наборів експлойтів. При цьому варто відзначити, що такого явного лідера, яким свого часу був Black Hole. серед них немає, а популярність того чи іншого представника різними дослідниками і антивірусними компаніями оцінюється не завжди однаково. Проте загальна картина виглядає приблизно таким чином:

- Angler Exploit kit;

- Sweet Orange Exploit kit;

- Nuclear Exploit kit;

- Fiesta Exploit kit;

- Magnitude Exploit kit;

- Neutrino Exploit kit;

- Astrum Exploit kit;

- RIG Exploit kit;

- Archie Exploit kit.

Angler Exploit kit

Лідер нашого сьогоднішнього огляду. З'явився в кінці минулого року, і, за деякими даними, багато користувачів Black Hole Exploit Kit перейшли на використання цього експлойт-пака після арешту Paunch'а. На сьогоднішній день має в своєму арсеналі експлойти до дванадцяти уязвимостям (причому дві з них вельми свіжі).

Перед початком своєї шкідливої діяльності Angler EK перевіряє, чи не запущена чи атакують машина в віртуальному середовищі (розпізнаються VMware, VirtualBox і Parallels Workstation за наявністю відповідних драйверів) і які антивірусні засоби встановлені (визначаються різні версії Касперського, антивіруси від Trend Micro і Symantec, антивірусна утиліта AVZ). Крім перерахованого, ще перевіряється наявність web-дебаггера Fiddler.

До речі кажучи, такого роду перевірки в тій чи іншій мірі нині реалізовані в багатьох експлойт-паках, в тому числі і з нашого сьогоднішнього огляду.

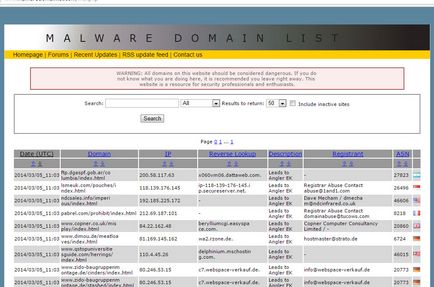

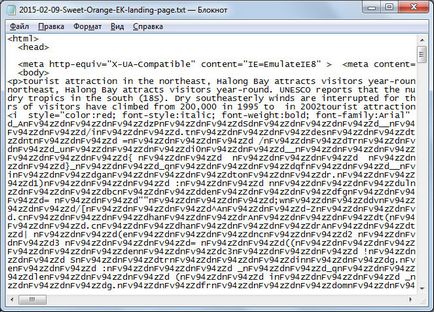

Sweet orange Exploit kit

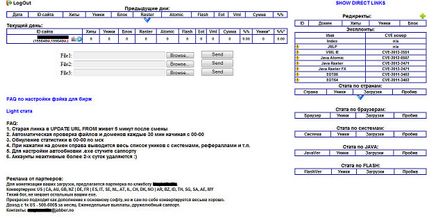

Sweet Orange використовує алгоритм генерації випадкових доменних імен кожні кілька хвилин, що ускладнює виявлення і дослідження цього експлойт-пака. Наприклад, імена піддоменів можуть мати такий вигляд:

Ціна зв'язки - 2500 WMZ плюс перші два тижні чисток і зміни доменів безкоштовно.

Додаткові послуги:

- Чистка: один місяць - 1000 WMZ.

- Зміна доменів:

- обмеження за кількістю, ціна вказана за один домен:

- до 10 - 25 WMZ;

- від 10 до 30 - 15 WMZ;

- від 30 - 10 WMZ.

- обмеження за часом (в днях):

- 10 - 300 WMZ;

- 20 - 400 WMZ;

- 30 - 600 WMZ.

- обмеження за кількістю, ціна вказана за один домен:

- Зміна сервера: 20 WMZ.

Nuclear Exploit kit

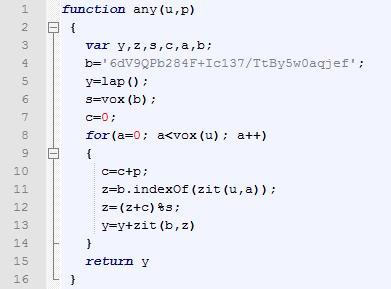

Код експлойт-пака дуже сильно обфусцірован, присутня велика кількість оголошених в різних місцях змінних і функцій, які не використовуються.

Для деобфускаціі коду при виконанні Nuclear EK використовує приблизно ось такі функції (думаю дії, які виконують ці функції, зрозумілі без пояснень):

До всього іншого код деяких функцій, зокрема скрипт визначення платформи і версій плагінів браузера (для визначення плагінів використовується JS-бібліотека PluginDetect), генерується динамічно:

- 50k - 500 WMZ;

- 100k - 800 WMZ;

- 200k - 1200 WMZ;

- 300k - 1600 WMZ.

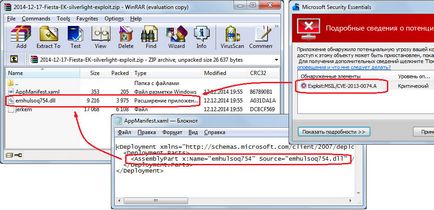

Fiesta Exploit kit

Перевірка на наявність потрібних версій Silverlight і AdobeFlash проводиться таким чином:

Якщо обидві ці функції генерують виняток, то відбувається спроба експлуатації інших вразливостей (Java або IE).

Код експлойт-пака сильно обфусцірован до того ж використовує шифрування більшості рядків за допомогою випадкових чисел і послідовностей.

Magnitude Exploit kit

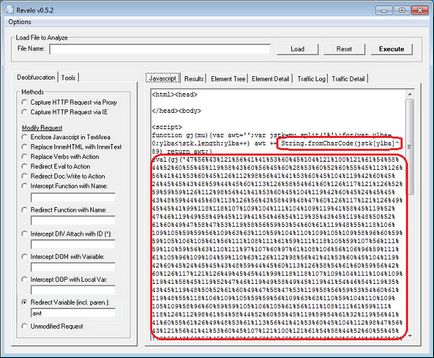

Незважаючи на не самі свіжі експлуатовані уразливості (всього в цьому наборі на сьогоднішній момент їх сім), цей експлойт-пак дає цілком прийнятний пробивши.

Деобфусціровать код зв'язки можна за допомогою методу String.fromCharCode, як аргумент якого виступають елементи зашифрованою XOR'ом послідовності. Для того щоб відокремити елементи в цій послідовності один від одного, використовується символ%.

На відміну від інших експлойт-паків, Magnitude EK можна орендувати, наприклад на тиждень або на місяць. Творці цієї зв'язки в якості оплати беруть певний відсоток заражених комп'ютерів від загального трафіку замовника.

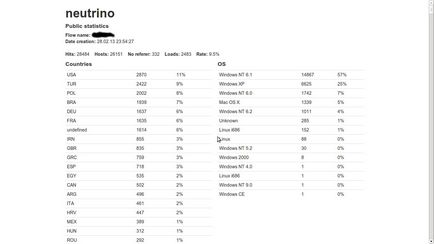

Neutrino Exploit kit

Код експлойт-пака обфусцірован приблизно за таким же принципом, як і в Magnitude EK. Для деобфускаціі використовується ось така функція:

«Корисна навантаження», завантажується Neutrino EK на заражений комп'ютер жертви, передається в зашифрованому за допомогою XOR'a вигляді, що трохи знижує ймовірність виявлення антивірусними продуктами.

Вартість оренди експлойт-пака на загальному сервері з загальними чистками:

- день - 40 доларів;

- тиждень - 150 доларів;

- місяць - 450 доларів.

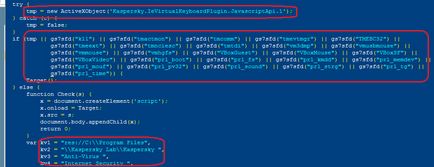

Astrum Exploit kit

Код експлойт-пака сильно обфусцірован і має всередині себе перевірку на наявність різних хакерських утиліт на заражаємо машині, антивірусних програм, а також факту запуску в віртуальній машині. Крім цього, окремої перевірки удостоївся плагін захисту екранної клавіатури від Касперського:

Перевірка наявності антивірусних і хакерських утиліт в Astrum EK

У своєму складі має експлойти до семи вразливостей (Silverlight, Flash, LibTiff і IE).

RIG Exploit kit

На сторінку з експлойт-паком користувачі перенаправляються за допомогою JS-скрипта, впровадженого на скомпрометовану сторінку, який на основі поточної дати (від неї береться CRC32-хеш) генерує доменні імена, де і розміщений код експлойт-пака.

Генерація доменного імені в RIG EK

Наявність антивірусних продуктів ця зв'язка експлойтів теж перевіряє (правда, тільки Касперського і Trend Micro) - визначаючи, чи є такі драйвери:

- c: \\ Windows \\ System32 \\ drivers \\ kl1.sys

- c: \\ Windows \\ System32 \\ drivers \\ tmactmon.sys

- c: \\ Windows \\ System32 \\ drivers \\ tmcomm.sys

- c: \\ Windows \\ System32 \\ drivers \\ tmevtmgr.sys

- c: \\ Windows \\ System32 \\ drivers \\ TMEBC32.sys

- c: \\ Windows \\ System32 \\ drivers \\ tmeext.sys

- c: \\ Windows \\ System32 \\ drivers \\ tmnciesc.sys

- c: \\ Windows \\ System32 \\ drivers \\ tmtdi.sys

Вартість цього набору експлойтів:

- день - 40 доларів;

- тиждень - 100 доларів;

- місяць - 500 доларів.

Archie Exploit kit

Перші версії Archie не балували своїх користувачів ні обфускація, ні будь-якими іншими хитрощами, проте в пізніших версіях з'явилися як заплутування коду і шифрування URL'ов і назв файлів, так і перевірка на наявність віртуальних машин і антивірусних програм.

Перевірка наявності виртуалки і антивірусних програм в Archie EK

висновок

Капітан Очевидність зі своєї суфлерської будки підказує мені, що з плином часу вразливостей і експлойт-паків менше не стає. Тому, підводячи підсумок, можна зробити кілька висновків:

Зовсім недавно вихідні коди RIG Exploit Kit витекли в вільний доступ. Про це можна прочитати на Хабре.

Покажи цю статтю друзям: