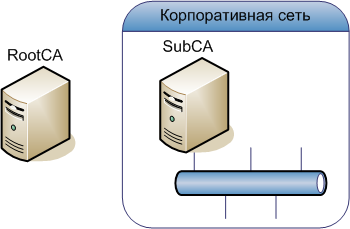

Схема, яку будемо реалізовувати:

Кореневої центр сертифікації будемо встановлювати на комп'ютер з ім'ям RootCA.

Для розгортання кореневого центру сертифікації необхідний комп'ютер під керуванням ОС Windows Server з встановленим IIS версії 6.0 або вище. Необхідно перевірити наявність ASP на сервері IIS. Комп'ютер не повинен входити в домен. Підключати даний комп'ютер до мережі так само не обов'язково, проте, мережева карта на комп'ютері має бути присутня.

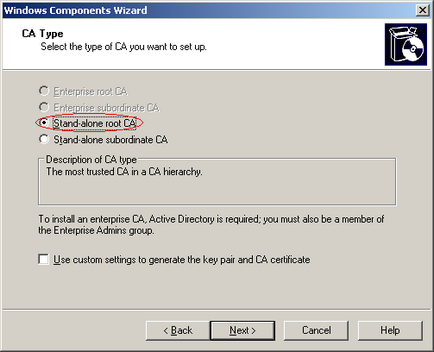

Установка центру сертифікації проходить за умовчанням. Тобто під час установки ніякі настройки міняти не треба. Переконуємося, що обрана установка Stand-alone root CA

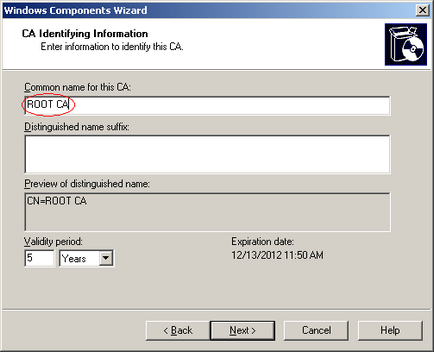

Єдина річ, яку необхідно вказати - це ім'я нашого кореневого центру сертифікації (назвемо його ROOT CA).

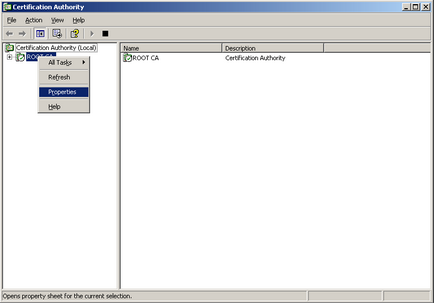

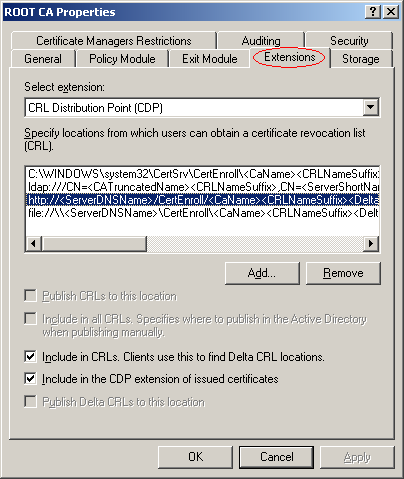

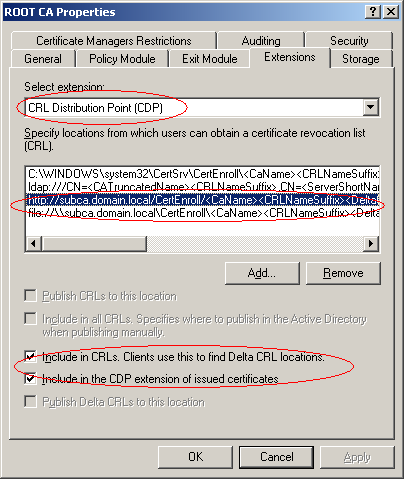

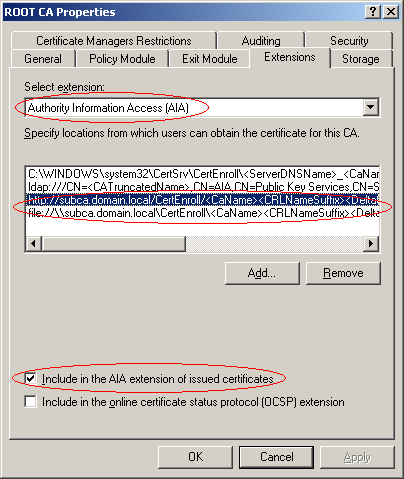

Так як даний комп'ютер не буде доступний по мережі, то нам необхідно вказати місце в нашій мережі, де буде лежати файлик, що містить список відкликаних сертифікатів. Припустимо, даним місцем буде сервер, на якому буде встановлено підлеглий центр сертифікації - це комп'ютер з ім'ям SubCA. Для цього нам необхідно підправити властивості кореневого центру сертифікації.

- Заходимо з властивості кореневого центру сертифікації.

Зверніть увагу, що вказується повне (FQDN) доменне ім'я комп'ютера.

Даними діями ми вказали сховище, в якому буде лежати файл, який містить список відкликаних сертифікатів кореневого сервера.

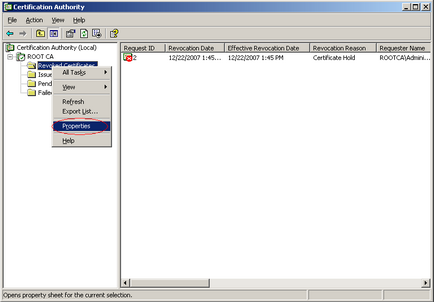

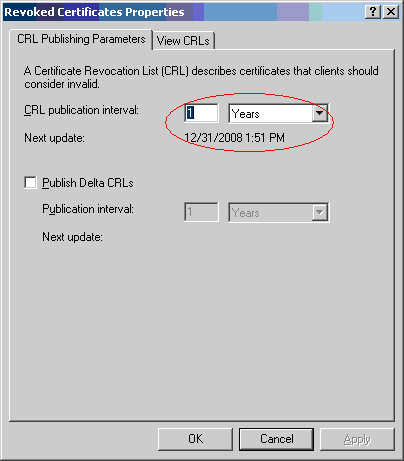

Потім необхідно налаштувати термін придатності списку відкликаних сертифікатів (за замовчуванням тиждень), інакше доведеться щотижня публікувати новий список відкликаних сертифікатів, і викладати його в мережу (так як наш кореневої центр сертифікації не підключено до мережі). Для цього, правою кнопкою миші натискаємо на Revoked Certificates і в контекстному меню вибираємо пункт Властивості.

Потім у вікні міняємо значення CRL Publication Interval на необхідне, наприклад, на 1 рік. (Це означає, що список відкликаних сертифікатів, буде дійсний протягом року).

Після цих дій, список відкликаних сертифікатів може перестати публікуватися у вигляді файлу (напевно, це фіча, а не бага), і його доведеться експортувати з реєстру (як це зробити буде описано нижче).

Після всіх дій рекомендується перевантажити центр сертифікації.

На цьому настройка кореневого центру сертифікації закінчена. Але він нам ще знадобиться для виписки сертифіката.

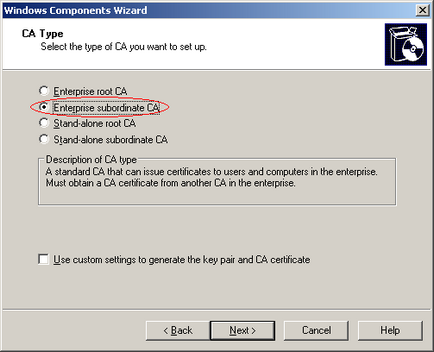

При установці центру сертифікації необхідно вказати, що наш сервер є Enterprise Subordinate CA

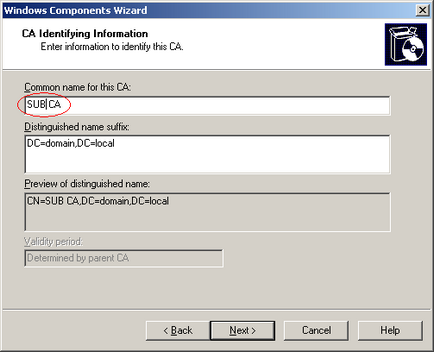

І поставити йому ім'я (наприклад, SUB CA).

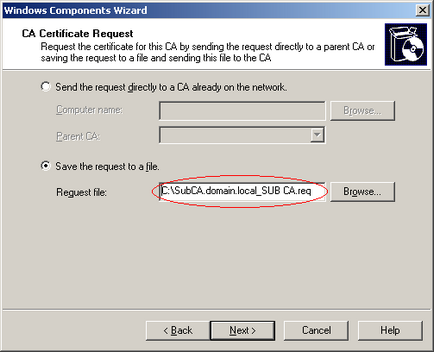

Після установки, підлеглий центр сертифікації попросить вказати кореневої центр сертифікації або зберегти запит на сертифікат в файл. Так як кореневої центр сертифікації не доступний по мережі, то ми зберігаємо запит в файл.

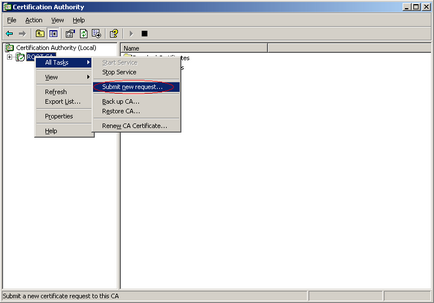

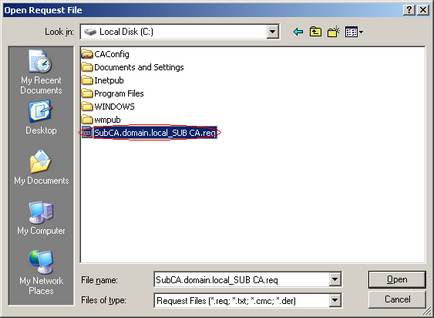

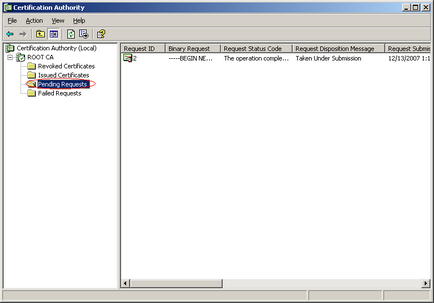

Потім переносимо цей файл запиту на кореневої центр (ROOT CA) сертифікації, імпортуємо запит в центр сертифікації:

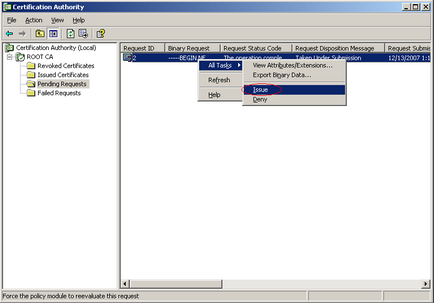

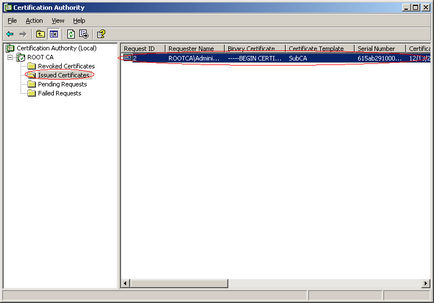

і потім, на основі імпортованого запиту видаємо сертифікат:

Потім цей сертифікат експортується в файл.

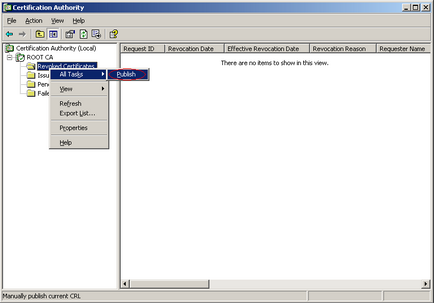

Далі публікуємо список відкликаних сертифікатів (навіть якщо у нас немає відкликаних сертифікатів, дану операцію все одно необхідно виконати).

Потім нам необхідно 3 файлу перенести з машини, де встановлений кореневої центр сертифікації на машину з підлеглим центром сертифікації:

- Файл, що містить відкритий ключ кореневого центру сертифікації, в нашому випадку RootCA_ROOT CA.cer перебувати в папці% system root% \ system32 \ certsrv \ certenroll - це повинен бути єдиний файл сертифіката, в імені якого міститься ім'я комп'ютера та ім'я центру сертифікації.

- Файл, що містить сертифікат, виданий підлеглому центру сертифікації на підставі запиту. У нашому випадку це SubCA.domian.local_SUB CA.cer. Місцезнаходження даного файлу вказується при експортуванні даного сертифіката в файл (як було описано вище).

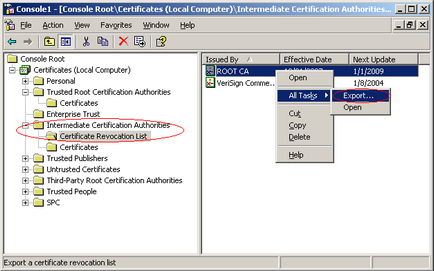

- І останній файл, це файл, який містить список відкликаних сертифікатів. Цей файл перебувати в папці% system root% \ system32 \ certsrv \ certenroll і має розширення .crl. У нашому випадку це ROOT CA.crl (файл містить в кінці імені файлу знак «+», містить дельту списку відкликаних сертифікатів). Однак, як було описано вище, файлу, що містить список відкликаних сертифікатів, може не бути в цій папці, тоді цей файл необхідно експортувати з реєстру. Для цього відкриваємо консоль управління сертифікатами локального комп'ютера, і експортуємо необхідний список відкликаних сертифікатів в файл:

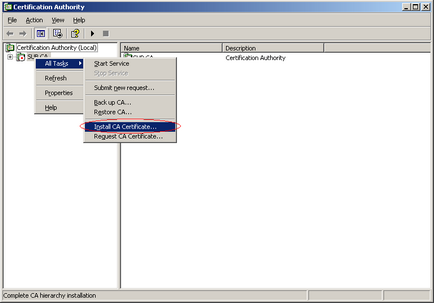

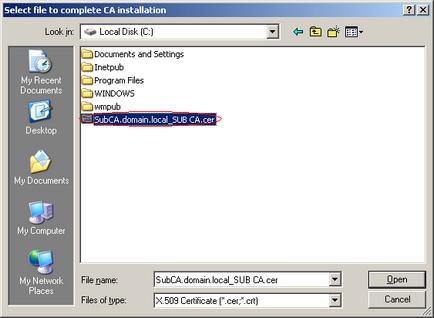

Як було сказано вище, ці три файли ми переносимо з кореневого центру сертифікації на підлеглий. Сертифікат кореневого центру сертифікації імпортуємо на комп'ютер з встановленим підлеглим центром сертифікації (для цього достатньо просто відкрити файл сертифіката та натиснути кнопку «встановити сертифікат»). Файл, що містить список відкликаних сертифікатів, Ви повинні покласти в папку% system root% \ system32 \ certsrv \ certenroll (це той шлях, який ми вказували, коли міняли властивості кореневого центру сертифікації). А так само необхідно імпортувати до реєстру, за допомогою остнасткі - сертифікати. Файл, що містить сертифікат підлеглого центру сертифікації необхідно імпортувати в підлеглий центр сертифікації:

Тепер запускаємо підлеглий центр сертифікації.

Після того, як підлеглий центр сертифікації стартував, кореневої центр сертифікації можна виключати і прибирати в сейф. Він нам потім може знадобитися в двох випадках:

- Ми заходимо підняти ще один підлеглий центр сертифікації другого рівня;

- Нам знадобитися перевипісать сертифікат підлеглого центру сертифікації;

Тепер необхідно налаштувати підлеглий центр сертифікації.

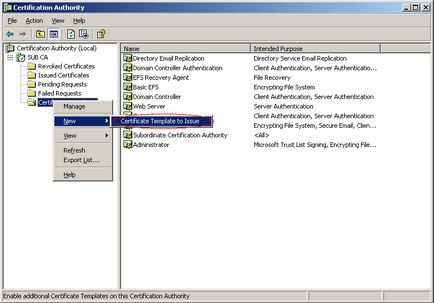

У список доступних до видачі шаблонів сертифікатів необхідно додати два шаблони Enrollment Agent (Computer) і Enrollment Agent, для цього натискаємо правою кнопкою миші на Certificate Templates, з контекстного меню вибираємо New і потім Certificate Template to Issue.

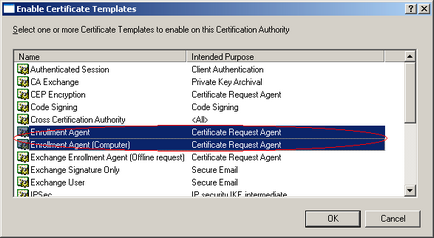

У вікні вибираємо два шаблони сертифікатів Enrollment Agent і Enrollment Agent (Computer) і натискаємо «Ok».

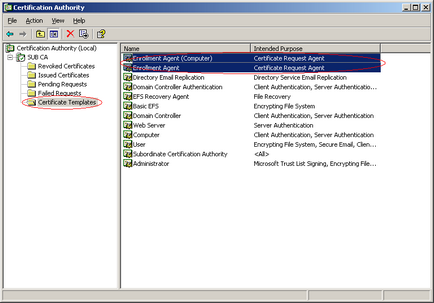

І переконуємося, що ці шаблони сертифікатів з'явилися в списку доступних до видачі шаблонів сертифікатів:

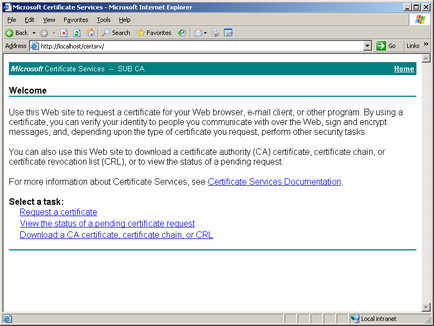

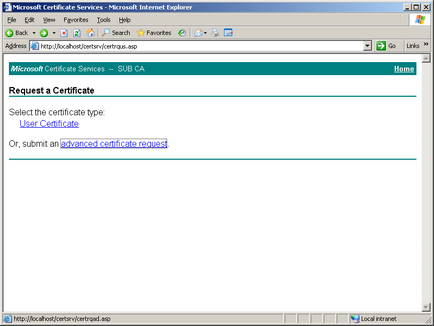

Далі вибираємо Advanced certificate request:

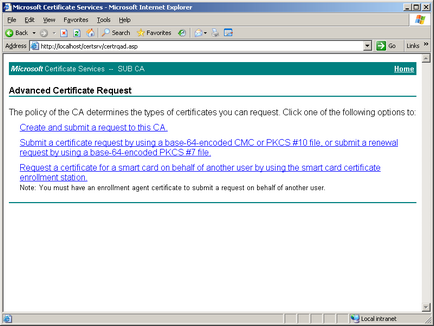

Потім Create and submit a request to this CA:

Потім зі списку вибираємо шаблон Enrollment Agent і натискаємо Submit. Після цього встановлюємо отриманий сертифікат на комп'ютер.

Для того, щоб виписувати сертифікати іншим користувачам необхідно або мати сертифікат Enrollment Agent встановлений в профілі користувача, який буде видавати сертифікати, або Enrollment Agent (Computer), встановлений на комп'ютері, на якому буде здійснюватися видача сертифікатів.

Для того, щоб запросити сертифікат Enrollment Agent або Enrollment Agent (Computer) необхідно входити в групу Адміністраторів Домену.

Користувачеві, який буде виписувати сертифікати іншим користувачам, входити в групу адміністраторів домену не обов'язково, досить входити в групу користувачі домену. Але йому необхідно налаштувати права доступу на запис і читання на цент сертифікації, а так само права на запис, читання, видачу та автовидачу на шаблон, по якому будуть сертифікати видаватимуться. На локальній машині, користувач повинен входити в групу просунутих користувачів, це необхідно для запуску ActiveX комнонентов.

Можна було на увазі не DeldaCRLAllowed, а DeltaCRLAllowed